Hace algunos días, comentábamos en este post sobre los distintos tipos de cuentas de usuario posibles en Windows y cómo (un administrador responsable) debería tener herramientas y la capacidad de proteger el sistema y a los usuarios de los ajenos y de ellos mismos ;)

Veamos ahora los posibles usuarios que tenemos en un sistema GNU/Linux:

* root : es el usuario super power o administrador, digamos. El usuario root tiene todos los permisos sobre los directorios y archivos (sin importar cuál sea su dueño), puede instalar software y desinstalarlo, ejecutar modificaciones sobre todo el sistema, manejar las cuentas de usuario, etc. Tiene el control y la responsabilidad de que el sistema o bien la pc funcionen correctamente.

* usuarios especiales (o también cuentas del sistema): estas cuentas, que generalmente se crean al momento de la instalación de la distribución, no tienen contraseña pues están creadas con el fin de tener algunos privilegios de root para llevar a cabo tareas específicas, pero no para loguearse al sistema con ellas.

* usuarios comunes: son las cuentas de usuarios normales, para usted y yo. Al crear un nuevo usuario común, se creará nuestro directorio de trabajo propio (en /home/nuestro_usuario). Obviamente tenemos privilegios sobre nuestro entorno de trabajo y nuestros archivos, a los cuales podremos modificarlos tanto como queramos.

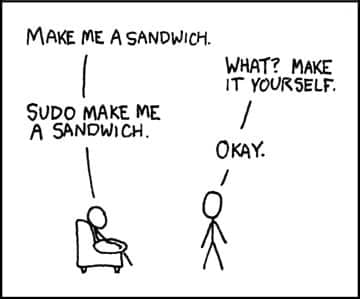

Y si ahora yo, usuario común de mi distro, necesito instalar algo: ¿qué debo hacer? Puedo optar por pedirle al administrador del sistema que lo instale por mí o bien… utilizar el comando su o bien sudo.

Está muy claramente explicado en la Wikipedia:

El programa su es una utilidad de los sistemas operativos del tipo Unix que permite usar el intérprete de comandos de otro usuario sin necesidad de cerrar la sesión. Comúnmente se usa para obtener permisos de root para operaciones administrativas, sin tener que salir y reentrar al sistema. Algunos entornos de escritorio, entre ellos GNOME y KDE, tienen programas que piden gráficamente una contraseña antes de permitir al usuario ejecutar un comando que usualmente requeriría tal acceso.

El nombre su proviene del inglés substitute user (cambiar usuario). También hay quien lo hace derivar de superuser (super-usuario, es decir, el usuario root) ya que habitualmente se utiliza para adoptar el rol de administrador del sistema.

Esto quiere decir que, desde una terminal de consola o bien desde la interfaz gráfica en algunos casos, se podría ejecutar alguna acción como usuario root. Para esto, debo ingresar la contraseña de dicho usuario y, si es correcta, proseguir.

Aún si no sabemos la contraseña del usuario root (y esto, en mi opinión, es lo perfectamente correcto) nos queda otra opción para instalar lo que debíamos instalar: el comando sudo.

El comando llamado sudo ejecuta un comando como otro usuario, respetando una serie de restricciones sobre qué usuarios pueden ejecutar qué comandos en nombre de qué otros usuarios (usualmente especificadas en el archivo /etc/sudoers). A diferencia de su, sudo pide a los usuarios su propia contraseña en lugar de la del usuario requerido; esto para permitir la delegación de comandos específicos a usuarios específicos en máquinas específicas sin tener que compartir contraseñas, al mismo tiempo reduciendo el riesgo de dejar terminales desatendidas.

Podríamos decir entonces que, si somos usuarios responsables de nuestro sistema y pertenecemos al grupo sudoers, no deberíamos tener problemas para manejarnos con tranquilidad (me refiero a un usuario promedio, a la cuenta que podríamos crear en la pc para nuestro padre/madre/primo/abuelo/novio/novia…) o bien, si somos el usuario root, con extremo cuidado.

Leyendo por ahí encontré que se recomienda en lo general tratar de no loguerase y manejarse constantemente como el usuario root, sino crear una cuenta de usuario normal y, de ser necesario, utilizar su. Esto se hace debido a que los errores que pudieran llegar a cometerse en el uso normal o medio de la pc serán más manejables en un entorno de usuario común y no a nivel de todo el sistema ¿verdad?

Y ahora que lo pienso… bache de seguridad o no… al fin y al cabo, los usuarios en ambos sistemas operativos se manejan de formas muy similares. El administrador o root en GNU/Linux tiene mayor control, respecto de Windows, en quienes serán los que ejecuten tareas administrativas y efectúen cambios sobre el sistema. De aquí se puede ver que es de suma importancia la confidencialidad y complejidad de la contraseña del administrador que, si fuera burlada o descubierta, pondría en peligro la estabilidad (he dicho etabilidad y no seguridad, que ya fue vulnerada si se descubre la contraseña de root) del sistema entero.

Como conclusión, me queda lo expuesto en la ocasión anterior: tendremos sistemas o máquinas estables en tanto los usuarios y especialmente los administradores sean responsables, de otro modo… simplemente, no.

Saludos estimados, espero sus opiniones :)

en eso es un punto para linux, ya que puede llegar un individuo X y aun que descubra la contraseña del usuario normal, le costará un huevo desubrir la del root!!

pero en windows descubres la contraseña del administrador (cosa que no es tan dificil) y pum! ya puedes desinstalar programas!! xD

greetings!! y buen artículo! ;)

Yo creo, que como dice osuka, descubrir la del root cuesta su tiempo.

Pero vamos, algo que me gusto y cito del post: «…tendremos sistemas o máquinas estables en tanto los usuarios y especialmente los administradores sean responsables…» esto para mi es la clave del exito de la seguridad. Ya hace años que no soy un usuario directo de Windows (usuario directo porque no lo tengo en mi casa instalado, solo lo uso, en la Universidad para algunos programas de pago que se usan alli), pero cuando lo era, muy pocas veces eh tenido problemas con virus y demas. Entonces, creo que la clave esta en la capacitacion de usuarios y sobre todo, en los que trabajan instalando redes y equipos para empresas/bancos/departamentos de estado. Ya que un falla del humano puede generar una falla del ordenador. Osea, un poco superficial, despues tmb tiene que ver si el sistema es bueno o no, pero es otro tema, si el usuario es capaz de ser sutil, deberia ser mas complicado(no imposible) de lo normal, entrar a un sistema.

Nos vemos

Excelente trabajo con el artículo N@ty.

Me pregunto: ¿Un usuario de Linux iniciando sesión como root es tan vulnerable como un windowsuario? y al reves

¿Un usuario de Windows iniciando sesión como limitado está tan seguro como un linuxero?

Aaa…me traducen que dijo?…no entiendooo…no sean elitistaaas!!!

@ Gracias a todos por los comentarios, al fin y al cabo era bastante similar… mucho más seguro, es verdad, pero similar….

SU entrada es SUper interesante…

Es logico que Linux es demasiado seguro, debido a sus algoritmos de seguridad y por el manejo del Administrador. Ésto impide a cualquier usuario hacer estragos en nuestro sistema, y nos protege a su vez de intrusiones malignas de programas malvados, o conocidos tambien como virus…

Es que es tan lógico que sea asi, que muchas veces no entiendo como en Windows es demasiado fácil el tema de la seguridad.

sudo rm esty

sudo rm esty = soy amigo de dios y borro a esty

borrar a esty???…jajaa…ya van a ver, encontré algo muy interesante con que desquitarme para el post del sábado. :D

@esty: rm es como el comando delete de DOS, o sea, borra algo. En este caso, borrar a esty

El comando «sudo rm -rf /» borra recursivamente las carpetas sin preguntar (por el -rf) qu eestén dentro de / (que es el directorio raíz, que contiene todos los medios conectados al equipo, incluyendo, pero no limitado a todos los discos duros, pendrives, lectores de memoria, etc.

Así que si alguna vez se te ocurre pasarte a linux y un troll te dice que pongas eso, no lo hagas ;)

@esty: ¡Esta es una declaración de guerra!