Otro artículo más sobre su vs. sudo. El programa su es muy empleado en sistemas operativos tipo Unix para acceder como root y obtener los permisos necesarios para ejecutar otras ordenes desde el terminal e incluso ciertos programas con interfaz gráfica de usuario tienen extensiones que piden gráficamente esta contraseña cuando es necesaria.

Como ya sabrán, su son las siglas de “substitute user” (cambiar usuario) o super user (super usuario), existen varias opiniones. Sea como sea, esto no es lo verdaderamente importante de su. Lo bueno es que nos permite el control total tras introducir la contraseña root y realizar multitud de modificaciones y administración del sistema que sin los privilegios no se nos permitirían.

su –c “comando”

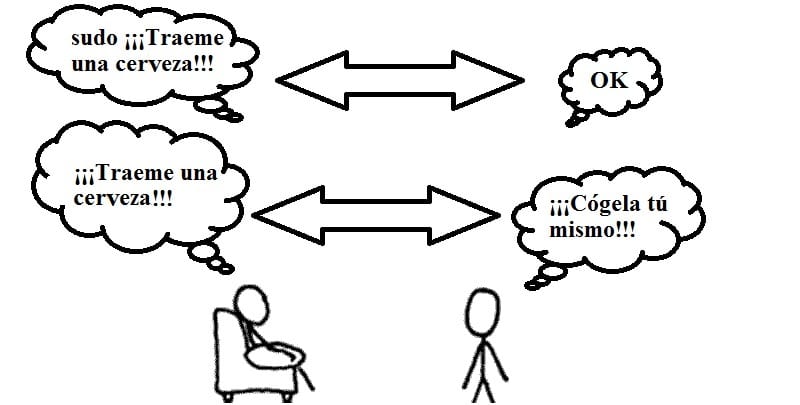

La otra utilidad es sudo (super user do), que es muy similar a su pero con algunas restricciones. No obstante, a pesar de ser más restrictivo y no darte el control total, es menos seguro y se aconseja su uso siempre de manera controlada y cuando la labor que queremos realizar no nos permita la ejecución sin privilegios.

Sudo fue escrito por Bob Coggeshall y Cliff Spencer en los años ochenta, cuando estaban en el departamento de informática de la Universidad de Nueva York. Actualmente es mantenido por uno de los desarrolladores de OpenBSD, Todd c. Miller en colaboración con Chris Jepeway y Aaron Spangler. Es compatible con distintos sistemas operativos, como GNU/Linux, BSD y derivados y Mac OS X,…

A lo largo de los años se han publicado versiones modificadas y mejoradas de sudo para que funcione de la mejor forma posible y sea lo más seguro que se pueda. La manera de utilizarlo es similar a su, lo tecleas e introduces la contraseña para obtener los privilegios momentáneamente (periodo de gracia), pero no se necesita la contraseña root, solo la contraseña del usuario.

sudo “comando”

Al permitir obtener privilegios a cualquier usuario, sudo es menos aconsejable e inseguro que su, como hemos dicho, pero puede resultar más rápido o práctico en ciertos aspectos. Por este motivo, no todas las distribuciones lo integran. Si quieres que sudo sea algo más seguro, puedes modificar el fichero sudoers que se encuentra en el directorio /etc. Así eliminarás el “periodo de gracia” para que un ingrato lo utilice para el mal:

sudo nano /etc/sudoers

Y al final escribes la siguiente línea, respetando espacios, mayúsculas y minúsculas y sin cometer errores, luego guarda el documento y listo:

Defaults:ALL timestamp_timeout=0

El fichero /etc/sudoers contiene una lista de usuarios a los que se le permite la ejecución o no de ciertos programas y ficheros. Con otro programa o comando llamado “visudo” podremos modificar más el fichero /etc/sudoers. Podéis obtener más información de él consultando su manual. Lo bueno de visudo es que edita el fichero sin riesgos.

Casi excelente el artículo, solo que no se que significa «cerbeza» me parece que quiso decir: «cerveza» ;)

Hombre, eso de que cualquier usuario puede acceder a los privilegios de root no es verdad, el usuario tiene que tener derechos de administrador, si no le doy esos derechos el sudo no va a funcionar.

Vaya bazofia de artículo, no tienen idea de lo que hablan.

Dudo que hayan visto una terminal *nix alguna vez en sus vidas.