Có rất nhiều bản phân phối Linux, mặc dù hầu hết trong số họ không đóng góp bất cứ điều gì rất hữu ích hoặc mới. Trong bài đăng này, chúng tôi sẽ xử lý một trong những trường hợp ngoại lệ vì chúng tôi sẽ xem cách cài đặt KaliLinux.

Bản phân phối dựa trên Debian này được tùy chỉnh để sử dụng trong các hoạt động bảo mật máy tính, chắc chắn là một trong những lĩnh vực hoạt động công nghệ sẽ phát triển mạnh nhất trong những năm tới. Thực tế là tất cả các công cụ mà Kali Linux bao gồm đang và sẽ miễn phí (ngoài việc là nguồn mở) chắc chắn khiến nó trở thành một lựa chọn đáng cân nhắc.

Thử nghiệm thâm nhập là gì

Kali Linux là một bản phân phối để chạy thử nghiệm thâm nhập.

Một bài kiểm tra thâm nhập là uMột cách để tìm lỗ hổng trong hệ thống máy tính bằng cách mô phỏng một cuộc tấn công tội phạm cũng vậy.

Quá trình bao gồm các bước sau

- Lập kế hoạch: Trong giai đoạn này, các mục tiêu của thử nghiệm được xác định và phần nào của hệ thống sẽ được thực hiện. Nó cũng xác định loại kiểm tra nào sẽ được thực hiện và thông tin cần thiết được thu thập để kiểm tra thành công.

- Thăm dò: Ở giai đoạn này, một nỗ lực sẽ được thực hiện để hiểu ứng dụng đang nghiên cứu sẽ phản ứng như thế nào với các nỗ lực xâm nhập. Điều này có thể được thực hiện bằng cách phân tích mã của ứng dụng trước khi chạy hoặc trong khi ứng dụng đang chạy.

- Tìm kiếm và sử dụng các điểm yếu: Ở giai đoạn này, các kiểu tấn công máy tính khác nhau được thử nghiệm để phát hiện các lỗ hổng và sau khi phát hiện ra, hãy cố gắng tận dụng chúng.

- Kiên trì truy cập: Mục tiêu của giai đoạn này là cố gắng giữ cho truy cập trái phép không bị phát hiện càng lâu càng tốt.

- Phân tích: Sau khi quá trình kiểm tra kết thúc, nó sẽ xác định lỗ hổng nào đã được phát hiện, thông tin nào đã thu được và cuộc tấn công kéo dài bao lâu mà không bị phát hiện.

Có một số loại thử nghiệm thâm nhập. Một số trong số họ là:

- Kiểm tra bên ngoài: Chúng được hướng vào những phần của hệ thống máy tính có thể được truy cập từ bên ngoài. Đây là trường hợp của các ứng dụng di động, trang web, máy chủ email hoặc tên miền. Các nỗ lực sẽ được thực hiện để sử dụng chúng để có quyền truy cập vào dữ liệu riêng tư.

- Kiểm tra nội bộ: Nó mô phỏng cuộc tấn công của ai đó vào hệ thống từ bên trong. Hoặc là một người đã thực sự được cấp quyền truy cập hoặc người đã có được nó thông qua các kỹ thuật lừa đảo.

- Bài kiểm tra khiếm thị: Những người đánh giá biết mục tiêu sẽ là gì, nhưng không biết cuộc tấn công sẽ diễn ra dưới hình thức nào.

- Thử nghiệm mù đôi: Các nhà quản lý an ninh thậm chí không biết rằng một cuộc thử nghiệm đang diễn ra.

- Kiểm tra định hướng: Nhân viên an ninh và người kiểm tra biết các mục tiêu và cách thức tấn công và chia sẻ thông tin.

Cách cài đặt Kali Linux

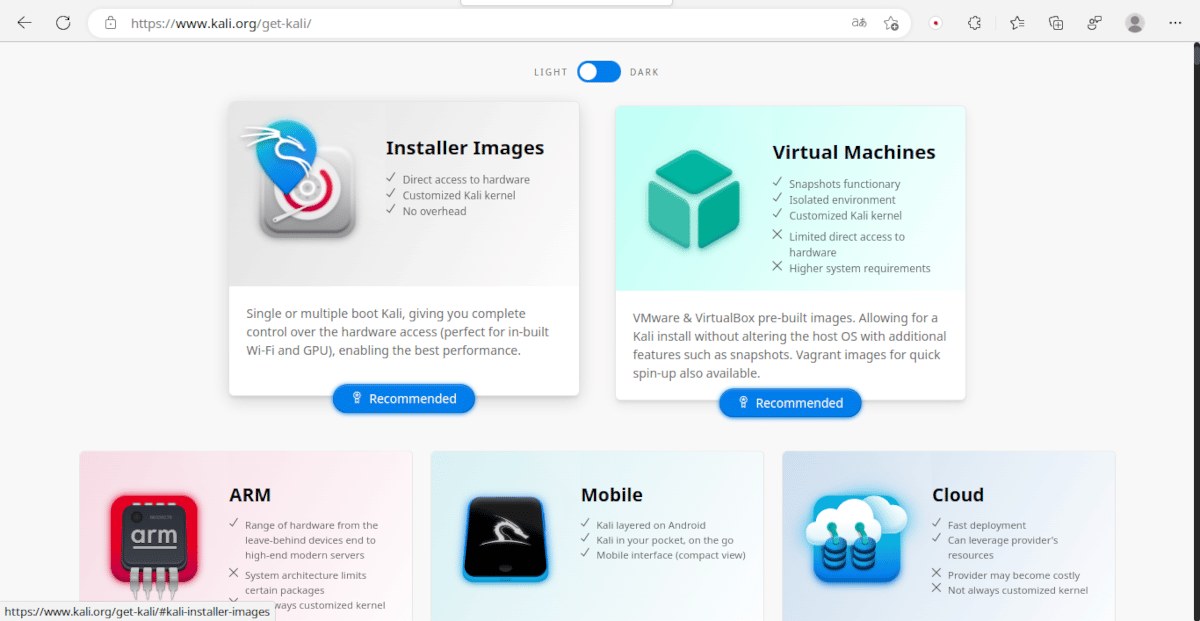

Trên trang web Kali Linux, chúng tôi tìm thấy các tùy chọn khác nhau để tải xuống. Một số có thể cài đặt được và một số khác hỗ trợ chế độ Trực tiếp.

Một trong những đặc điểm của Kali Linux là nó thực sự có thể được mô tả là đa nền tảng. vì nó có thể chạy trên các máy tính bảng đơn như Raspberry Pi cũng như máy tính cá nhân mạnh nhất. Đó là lý do tại sao khi chọn những gì để tải xuống, chúng tôi có một số tùy chọn.

- Hình ảnh có thể cài đặt: Chúng có thể được cài đặt mà không cần kết nối Internet. Không giống như các bản phân phối Linux khác, chúng không thể chạy ở chế độ trực tiếp (sử dụng RAM như thể nó là đĩa). Các phiên bản có thể cài đặt được khuyên dùng khi bạn không biết nên chọn tùy chọn nào.

- Hình ảnh có thể cài đặt mạng: Phương tiện cài đặt này yêu cầu kết nối Internet để cài đặt các gói. Điều này có ưu điểm là nó sẽ cài đặt các phiên bản mới nhất, nhưng nhược điểm là mất nhiều thời gian hơn để cài đặt. Nó yêu cầu hỗ trợ dung lượng ít hơn so với phương pháp trước đó và cũng không hỗ trợ chế độ trực tiếp.

- Hình ảnh trực tiếp: Nó có thể được chạy từ ổ đĩa dvd hoặc flash mà không cần cài đặt hoặc sử dụng nó làm phương tiện cài đặt, nhưng không giống như các phương pháp trước đó, nó không hỗ trợ tùy chỉnh.

- Mọi điều: Như tên gọi của nó, tùy chọn này bao gồm hoàn toàn toàn bộ phạm vi công cụ Kali Linux. Nó yêu cầu một phương tiện lưu trữ dung lượng lớn và có sẵn hai phiên bản: Có thể cài đặt và Trực tiếp.

Tùy chỉnh

Các phiên bản có thể cài đặt cho phép chúng tôi chọn máy tính để bàn và các loại gói khác nhauS. Máy tính để bàn mặc định là XFCE mặc dù cũng có thể cài đặt các máy tính khác. Theo cách tương tự, hệ thống có thể được sử dụng với các ứng dụng không có giao diện đồ họa.

Bộ sưu tập các gói (Metapackages) có sẵn

Siêu gói là các danh mục hoặc tập hợp các gói có thể được cài đặt cùng nhau. trong hoặc sau khi cài đặt: Một số trong số đó là:

- kali-máy tính để bàn-lõi: Các công cụ được yêu cầu bởi các ứng dụng có giao diện đồ họa

- kali-máy tính để bàn-e17: Trình quản lý cửa sổ giác ngộ

- kali-máy tính để bàn-gnome: Máy tính để bàn GNOME

- kali-máy tính để bàn-i3: trình quản lý cửa sổ i3

- kali-máy tính để bàn-kde: Máy tính để bàn KDE

- kali-máy tính để bàn-lxde: Máy tính để bàn LXDE

- kali-máy tính để bàn-bạn đời: bàn MỀM

- kali-máy tính để bàn-xfce: Máy tính để bàn Xfce

- kali-công cụ-gpu: Các công cụ yêu cầu sử dụng nhiều card đồ họa

- kali-công cụ-phần cứng: công cụ hack phần cứng

- kali-tools-crypto-stego: các công cụ dựa trên mật mã và steganography

- kali-công cụ-làm mờ: Đối với các giao thức làm mờ

- kali-công cụ-802-11: 802.11: Công cụ cho mạng không dây

- kali-công cụ-bluetooth: Phân tích thiết bị Bluetooth

- kali-công cụ-rfid: công cụ nhận dạng tần số vô tuyến

- kali-công cụ-sdr: công cụ vô tuyến được xác định bằng phần mềm

- kali-công cụ-voip: công cụ thoại qua IP

- kali-công cụ-windows-tài nguyên: Công cụ phân tích hệ thống Windows.

Thủ tục cài đặt

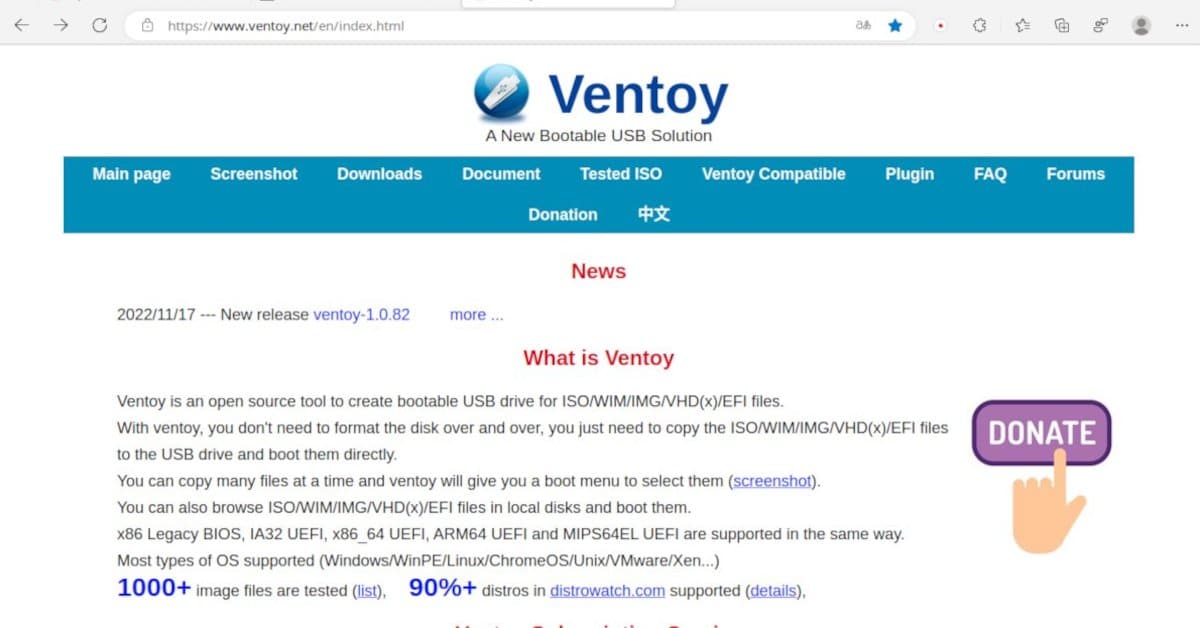

Mặc dù có nhiều công cụ để tạo phương tiện cài đặt Kali Linux, nhưng Ventoy là lý tưởng nhất vì chúng ta chỉ phải kéo hình ảnh vào ổ đĩa flash.

Như chúng tôi đã nói, có nhiều biến thể của Kali Linux với các phương pháp cài đặt khác nhau.. Hãy tập trung vào hình ảnh có thể cài đặt 64-bit. Đối với các phiên bản và kiến trúc khác, bạn có thể tham khảo tài liệu chính thức.

Các yêu cầu hệ thống là:

- 128 MB RAM (khuyên dùng 512 MB) và 2 GB dung lượng ổ đĩa nếu không sử dụng giao diện đồ họa.

- 2 GB RAM và 20 GB dung lượng ổ đĩa với máy tính để bàn và bộ sưu tập các gói theo mặc định.

- Ít nhất 8 GB RAM cho các ứng dụng đòi hỏi nhiều tài nguyên nhất.

Các bước phải được tuân theo là:

- Xả hình ảnh Kali Linux.

- Lưu hình ảnh trên ổ đĩa flash cài đặt. Khuyến nghị của tôi là sử dụng Quạt thông gió.

- Trong các tùy chọn BIOS, tắt khởi động an toàn và chọn ổ đĩa flash làm thiết bị khởi động.

- Khởi động lại hệ thống.

- Chọn giữa chế độ cài đặt đồ họa hoặc văn bản.

- Chọn ngôn ngữ.

- Cho biết vị trí địa lý của bạn.

- Xác định cách bố trí bàn phím. Tiếng Tây Ban Nha từ Tây Ban Nha hoặc Mỹ Latinh.

- Hệ thống sẽ cố gắng xác định loại kết nối mạng. Trong trường hợp mạng không dây, bạn sẽ phải nhập dữ liệu tương ứng.

- Nếu muốn, bạn có thể nhập tên xác định thiết bị trong mạng.

- Tiếp theo là nhập dữ liệu tài khoản bao gồm tên đầy đủ, tên người dùng và mật khẩu.

- Bước tiếp theo là xác định múi giờ.

- Bước bạn chạm vào tiếp theo có thể đơn giản hoặc phức tạp. Sau khi trình cài đặt hiển thị cho bạn các ổ đĩa khả dụng, bạn có thể yêu cầu trình cài đặt sử dụng toàn bộ ổ đĩa, sử dụng dung lượng trống hoặc đặt thủ công vị trí cài đặt Kali Linux và dung lượng sẽ chiếm.

- Xác nhận lựa chọn và chúng tôi quyết định xem chúng tôi có mã hóa đĩa hay không.

- Nếu kết nối Internet yêu cầu proxy, hãy nhập dữ liệu cần thiết.

- Chọn các loại gói để cài đặt.

- Xác định nơi cài đặt bootloader.

- Khi cài đặt xong, khởi động lại hệ thống.