För några dagar sedan kommenterade vi i det här inlägget om de olika typerna av användarkonton som är möjliga i Windows och hur (en ansvarig administratör) ska ha verktyg och förmågan att skydda systemet och användarna från utomstående och sig själva;)

Låt oss nu se det möjliga användare vi har i ett system GNU / Linux:

* rot : är användaren supermakt eller administratör, låt oss säga. De root-användare har fullständiga behörigheter för kataloger och filer (oavsett vem som äger dem), kan installera och avinstallera programvara, utföra ändringar om hela systemet, hantera användarkonton etc. Du har kontrollen och ansvaret för att systemet eller datorn fungerar korrekt.

* speciella användare (eller också systemkonton): dessa konton, som vanligtvis skapas när distributionen installeras, har inte ett lösenord eftersom de skapas för att ha vissa åtkomstbehörigheter. rot för att utföra specifika uppgifter, men inte för att logga in i systemet med dem.

* vanliga användare: det här är vanliga användarkonton för dig och mig. När du skapar en ny gemensam användare skapas vår egen arbetskatalog (i / hem / vår_användare). Uppenbarligen har vi privilegier över vår arbetsmiljö och våra filer, till vilka vi kan ändra dem så mycket vi vill.

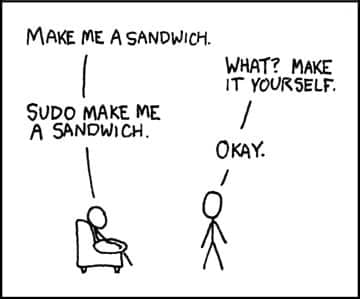

Och om nu jag, vanlig användare från min distro måste jag installera något: vad ska jag göra? Jag kan välja att be systemadministratören att installera det åt mig eller ... använda kommandot su eller sudo.

Det förklaras mycket tydligt på Wikipedia:

Programmet su är ett verktyg för Unix-liknande operativsystem som Låter dig använda en annan användares skal utan att logga ut. Det används ofta för få rootbehörigheter för administrativa åtgärder, utan att behöva gå ut och gå in i systemet igen. Vissa skrivbordsmiljöer, inklusive GNOME och KDE, har program som grafiskt ber om ett lösenord innan användaren kan utföra ett kommando som vanligtvis kräver sådan åtkomst.

Namn su kommer från det engelska substitut uSer (Växla användare). Det finns också de som får det härledda från superuSer (superanvändare, det vill säga rotanvändaren) sedan används ofta för att ta rollen som systemadministratör.

Detta innebär att, från en konsolterminal eller från det grafiska gränssnittet, i vissa fall kan någon åtgärd utföras som en användare rot. För detta måste jag ange användarens lösenord och, om det är korrekt, fortsätta.

Även om vi inte känner till användarens lösenord rot (och detta är enligt min mening den helt rätta saken att göra) vi har ett annat alternativ att installera vad vi ska installera: kommandot sudo.

Kommandot ringde sudo eutföra ett kommando som en annan användare, med respekt för en rad begränsningar som användare kan utföra vilka kommandon för vilka andra användare (vanligtvis anges i filen / etc / sudoers). Till skillnad från su, sudo uppmanar användare om sitt eget lösenord istället för den användare som krävs; detta för att tillåta delegering av specifika kommandon till specifika användare på specifika maskiner utan att behöva dela lösenord, samtidigt som risken för att lämna terminaler obevakad minskar.

Vi kan då säga att om vi är ansvarsfulla användare av vårt system och vi tillhör gruppen sudoers, Vi borde inte ha problem att hantera oss själva med sinnesro (jag menar en genomsnittlig användare, det konto som vi kan skapa på datorn för vår far / mamma / kusin / farfar / pojkvän / flickvän ...) eller, om vi är rotanvändaren, med stor försiktighet.

När jag läste runt fann jag att det rekommenderas I allmänhet försök att inte logga in och arbeta ständigt som rotanvändare, men skapa ett normalt användarkonto och, om det behövs, använda su. Detta görs eftersom de fel som kan göras vid normal eller genomsnittlig användning av datorn kommer att vara mer hanterbara i en gemensam användarmiljö och inte på hela systemets nivå, eller hur?

Och nu när jag tänker på det ... säkerhetshål eller inte ... trots allt hanteras användare på båda operativsystemen på mycket liknande sätt. Administratören eller roten i GNU / Linux har större kontroll, med avseende på Windows, i vem som kommer att vara de som utför administrativa uppgifter och gör ändringar i systemet. Av detta kan man se att konfidentialiteten och komplexiteten i administratörslösenordet är av yttersta vikt, vilket, om det lurades eller upptäcktes, skulle äventyra stabiliteten (Jag har sagt stabilitet och inte säkerhet, vilket redan kränkts om rotlösenordet upptäcks) för hela systemet.

Sammanfattningsvis sitter jag kvar med vad som konstaterades vid föregående tillfälle: vi kommer att ha stabila system eller maskiner så länge användare och särskilt administratörer är ansvariga, annars ... helt enkelt, Nej.

Hälsningar kära, jag väntar på dina åsikter :)

genom att det är en poäng för Linux, eftersom en enskild X kan komma fram och även om han upptäcker lösenordet för den normala användaren, kommer det att kosta honom ett ägg att avslöja roten!

men i Windows upptäcker du administratörslösenordet (vilket inte är så svårt) och boom! du kan nu avinstallera program !! XD

hälsningar !! och bra artikel! ;)

Jag tror, som osuka säger, att upptäcka roten tar tid.

Men kom igen, något jag gillade och jag citerar från inlägget: "... vi kommer att ha stabila system eller maskiner så länge som användarna och särskilt administratörerna är ansvariga ..." detta för mig är nyckeln till framgång för säkerhet. Jag har inte varit en direktanvändare av Windows i flera år (direktanvändare eftersom jag inte har den installerad hemma, jag använder den bara vid universitetet för vissa betalningsprogram som används där), men när det var, väldigt få gånger va hade problem med virus och andra. Så jag tror att nyckeln ligger i utbildning av användare och framför allt hos dem som arbetar med att installera nätverk och utrustning för företag / banker / statliga avdelningar. Eftersom ett mänskligt misslyckande kan generera ett datorfel. Jag menar, lite ytligt, då måste tmb se om systemet är bra eller inte, men det är en annan fråga, om användaren kan vara subtil bör det vara mer komplicerat (inte omöjligt) än normalt, att ange en systemet.

Vi ses

Utmärkt arbete med artikeln N @ ty.

Jag undrar: Är en Linux-användare inloggad så root så sårbar som en Windows-användare? och bakåt

Är en Windows-användare inloggad så begränsad som säker som en Linux-användare?

Aaa ... Jag översätter vad han sa? ... Jag förstår inteoo ... var inte elitär !!!

@ Tack alla för kommentarerna, trots allt var det ganska lika ... mycket säkrare, det är sant, men liknande ....

DITT bidrag är SUPER intressant ...

Det är logiskt att Linux är för säkert på grund av dess säkerhetsalgoritmer och på grund av administratörens hantering. Detta förhindrar att alla användare förstör vårt system och i sin tur skyddar oss från skadliga intrång i skadliga program, även kända som virus ...

Det är så logiskt att det är så att jag många gånger inte förstår hur säkerheten är för lätt i Windows.

sudo rm esty

sudo rm esty = Jag är en vän till Gud och jag tar bort esty

ta bort esty ??? ... haha ... du förstår, jag hittade något väldigt intressant att ta ut det för lördagens inlägg. : D

@esty: rm är som DOS delete-kommandot, det vill säga det raderar något. Ta i så fall bort esty

Kommandot "sudo rm -rf /" raderar rekursivt mapparna utan att fråga (för -rf) vad som finns i / (vilket är rotkatalogen, som innehåller alla media som är anslutna till datorn, inklusive men inte begränsat till alla hårda enheter, penna enheter, minnesläsare etc.

Så om det någonsin dyker upp dig att byta till Linux och ett troll säger att du ska sätta på det, gör det inte;)

@esty: Detta är en krigsförklaring!