Siamo molto abituati a parlare di soluzioni di sicurezza basate su software, come antivirus, firewall, IDS, programmi di crittografia, 2FA, ecc. Tuttavia, per alcuni utenti, il sicurezza basata sull'hardware è un po' più in ombra, nonostante in alcuni casi potrebbero essere soluzioni più potenti e più facili da implementare.

Ecco perché ho dedicato questo articolo in particolare a fornire queste soluzioni hardware per la sicurezza che puoi utilizzare a casa o in azienda:

Chiavi U2F

Le Chiavi U2F sono economici ed è una specie di sistema di doppia autenticazione basato su hardware. Per utilizzare questo dispositivo USB non devi fare altro che collegarlo al tuo PC come si farebbe con una pendrive, solo la prima volta genererà un numero casuale per generare diversi hash che serviranno per accedere alle piattaforme collegate o servizi.

Quando devi accedere a quel servizio, tutto ciò che devi fare è collegare la chiave USB alla porta e attendere il il browser lo riconosce e controlla. In questo modo, le altre persone prive di questo dispositivo non potranno accedere al tuo account anche se conoscono la password.

Queste chiavi sono di solito compatibili con i principali browser web, come Mozilla Firefox, Google Chrome, Opera, ecc., oltre ad alcuni noti servizi, come Google (GMAIL, Docs, Adsense,…), Dropbox, GitHub, Facebook, ecc.

Se hai il coraggio di acquistare una di queste chiavi USB, eccone alcune raccomandazioni (è importante che abbiano un certificato FIDO2):

firewall hardware

Un firewall o firewall, è un sistema di difesa che blocca l'accesso alla rete non autorizzato o consente comunicazioni autorizzate dall'utente o dall'amministratore di sistema. Ebbene, oltre a quelli basati sul software, ci sono anche quelli basati sull'hardware.

Questi dispositivi possono essere interessanti per aziende e server, potendo configurarli in modo simile a un router, da un'interfaccia web tramite browser. Inoltre, essendo posti tra Internet e il router, tutti i dispositivi collegati a detto router saranno protetti, senza doverli configurare.

Questi dispositivi possono essere trovati in una forma più compatta, simile a un router, per la casa o per rack di server. Alcuni raccomandazioni sono:

- Per Casa:

- Per la compagnia:

- Per server (rack):

Router VPN e Box VPN

Come sai, uno VPN (rete privata virtuale) consente di creare un canale crittografato per navigare in Internet in modo più sicuro. Inoltre, impedirà ai tuoi dati di navigazione di essere accessibili dall'ISP, potrai accedere ai contenuti bloccati nella tua zona cambiando l'IP con quello di un altro paese, migliorerà il tuo anonimato, ecc. Molti di questi servizi possono essere utilizzati tramite app client, tuttavia, queste app devono essere installate su ciascuno dei dispositivi collegati a una rete in modo che siano tutti protetti dalla VPN.

- I migliori servizi VPN

Una soluzione è usare a router/scatola VPN che ti permette di configurare questi servizi (ExpressVPN, NordVPN, VyperVPN, CyberGhost, Surfshark, IPVanish...) e quindi tutti i dispositivi ad esso collegati saranno protetti (dispositivi mobili, smart TV, console, PC, IoT, ecc. ). Anche se non esisteva un'app client per quella piattaforma.

Un po 'di consigli sui router buono da usare con VPN:

Shellfire ha anche il casella VPN, che sono automatici e configurati automaticamente per semplificare le cose agli utenti non tecnici:

hardware di crittografia

El crittografia di solito è un compito un po' "pesante" per l'hardware. Tuttavia, esistono schede o dispositivi di crittografia hardware che supportano il software. Questi sistemi implementano un processore dedicato per questo, il che può essere un vantaggio. Ce ne sono alcuni basati su chip ARM, su x86, anche in formato scheda PCI, chiavi USB per crittografare i dati, ecc.

Alcune delle soluzioni più pratiche per avere il tuo dati crittografati sono i Chiavi USB e dischi rigidi esterni hanno un sistema di crittografia integrato. qui puoi trovare alcune raccomandazioni come:

Hai anche NAS crittografato hardware incluso, per avere il tuo "cloud" privato e sicuro, come ad esempio:

Hardware token PKI

I Token PKI sono dispositivi hardware che memorizzano chiavi private e certificati digitali in modo sicuro. Quando devi crittografare, decrittografare o firmare per qualche tipo di servizio, procedura, ecc., puoi utilizzare questi dispositivi in sicurezza.

Nel mercato puoi trovare molte di queste soluzioni, come il Gruppo Thales, sicurezza macroquelli di microcosmo, ecc.

Ne hai anche a tua disposizione alcuni SmartCard o lettori di smart card, nonché per il DNI elettronico per eseguire transazioni online. Alcuni di questi dispositivi consigliati sono:

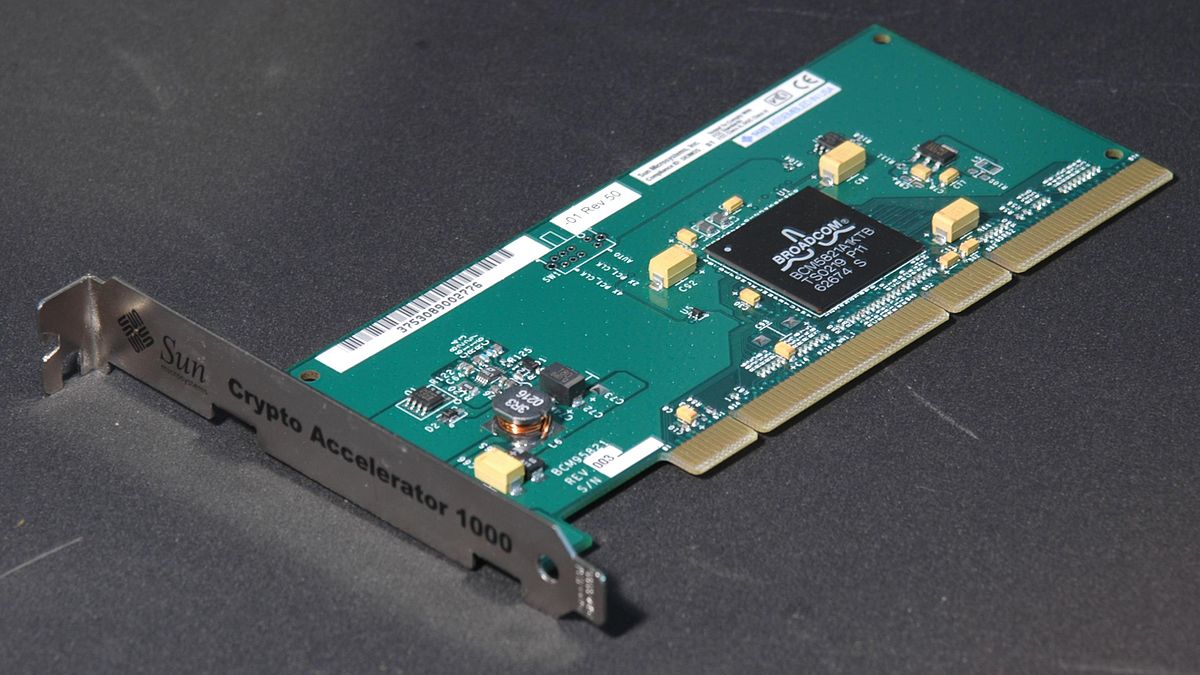

Acceleratore SSL/TLS

I acceleratori hardware SSL/TSL Sono dispositivi che contribuiscono anche alla sicurezza e che puoi trovare in vari formati, come le schede di espansione PCI, oltre ad essere installati in rack. Un modo per scaricare la CPU da questo lavoro, poiché questo altro componente sarà dedicato ad essa. Tuttavia, questi sistemi non vengono utilizzati in casa o nelle piccole imprese, ma sui server.

Sistema di pagamento hardware sicuro

queste sistemi di pagamento sicuri dall'hardware non hanno molto senso neanche a casa, ma lo hanno per alcune organizzazioni, aziende, ecc. Questi sistemi HSM sono dispositivi che migliorano la sicurezza e sono resistenti alle manomissioni che possono essere utilizzati nel settore bancario al dettaglio. Pertanto, fornisce elevati livelli di protezione per le chiavi di crittografia, i PIN dei clienti utilizzati nelle carte a banda magnetica e nelle emissioni di chip EMV (o simili), ecc. Alcuni fornitori di questo tipo di soluzioni sono Thales, Pay Core, servizi come Il mio HMS, ecc.

Portafoglio o borsa per criptovalute

Portafoglio, o portafoglio, portafoglio, portafoglio virtuale, o come vuoi chiamarlo, è un sistema per archiviare e gestire le tue risorse in criptovalute. Può essere implementato via software o anche hardware, pensato esclusivamente per memorizzare le chiavi pubbliche e private delle tue criptovalute.

Un po 'di consigli per l'acquisto sono:

Sensori biometrici

Esistono diversi tipi di sensore biometrico per migliorare la sicurezza dell'hardware, e che può sostituire i metodi di accesso con credenziali convenzionali (nome utente e password) mediante il riconoscimento di parametri biometrici univoci in ogni persona. Ad esempio, ce ne sono alcuni come:

- Sensori di impronte digitali.

- Riconoscimento facciale.

- riconoscimento dell'iride.

- Riconoscimento vocale.

- Geometria della mano.

- Verifica della firma.

Possono essere usati per varie applicazioni, dall'accesso a un servizio o dal login, all'apertura di porte, ecc. In altre parole, possono aiutarti non solo a migliorare la sicurezza digitale, ma anche a livello fisico o perimetrale. Alcuni dispositivi che potrebbero interessarti sono:

Lucchetto Kensington e simili

Il famoso serratura di kensington Si tratta di un connettore di sicurezza che può essere inserito in un piccolo foro presente in alcuni modelli di laptop e il cui scopo è prevenire il furto di questi dispositivi. Viene utilizzato per ancorare un lucchetto ed è stato progettato e prodotto da Kensington Computer Products. Attualmente, ci sono altri marchi che offrono soluzioni simili.

Un po 'di consigli per l'acquisto sono:

Altro

Ci sono anche tante altre soluzioni per migliorare la sicurezza hardware, alcuni non senza polemiche, altri molto economici e pratici. Dalle solite cover per le fotocamere frontali (la webcam di un laptop, AIO, cellulari), in modo che non ti monitorino senza il tuo consenso, a generatori di dati falsi come il caricabatterie Fango.