Shadowsocks Outline supporta solo le suite di crittografia AEAD

recentemente il lancio di la nuova versione del server proxy profilo-ss-server 1.4, che utilizza il protocollo Shadowsocks per nascondere la natura del traffico, aggirare i firewall e ingannare i sistemi di ispezione dei pacchetti.

Il server è stato sviluppato dal progetto Outline, che fornisce anche un'interfaccia di controllo e associazione dell'applicazione client che consente all'utente di distribuire rapidamente server Shadowsocks multi-tenant basato su server ss-schema in ambienti cloud pubblici o sul proprio computer.

In aggiunta a questo, è possibile gestirli tramite un'interfaccia web e organizzare gli accessi degli utenti tramite password. Jigsaw è responsabile dello sviluppo e della manutenzione del codice, una divisione all'interno di Google creata per sviluppare strumenti per aggirare la censura e consentire il libero scambio di informazioni.

Informazioni su Outline-ss-server

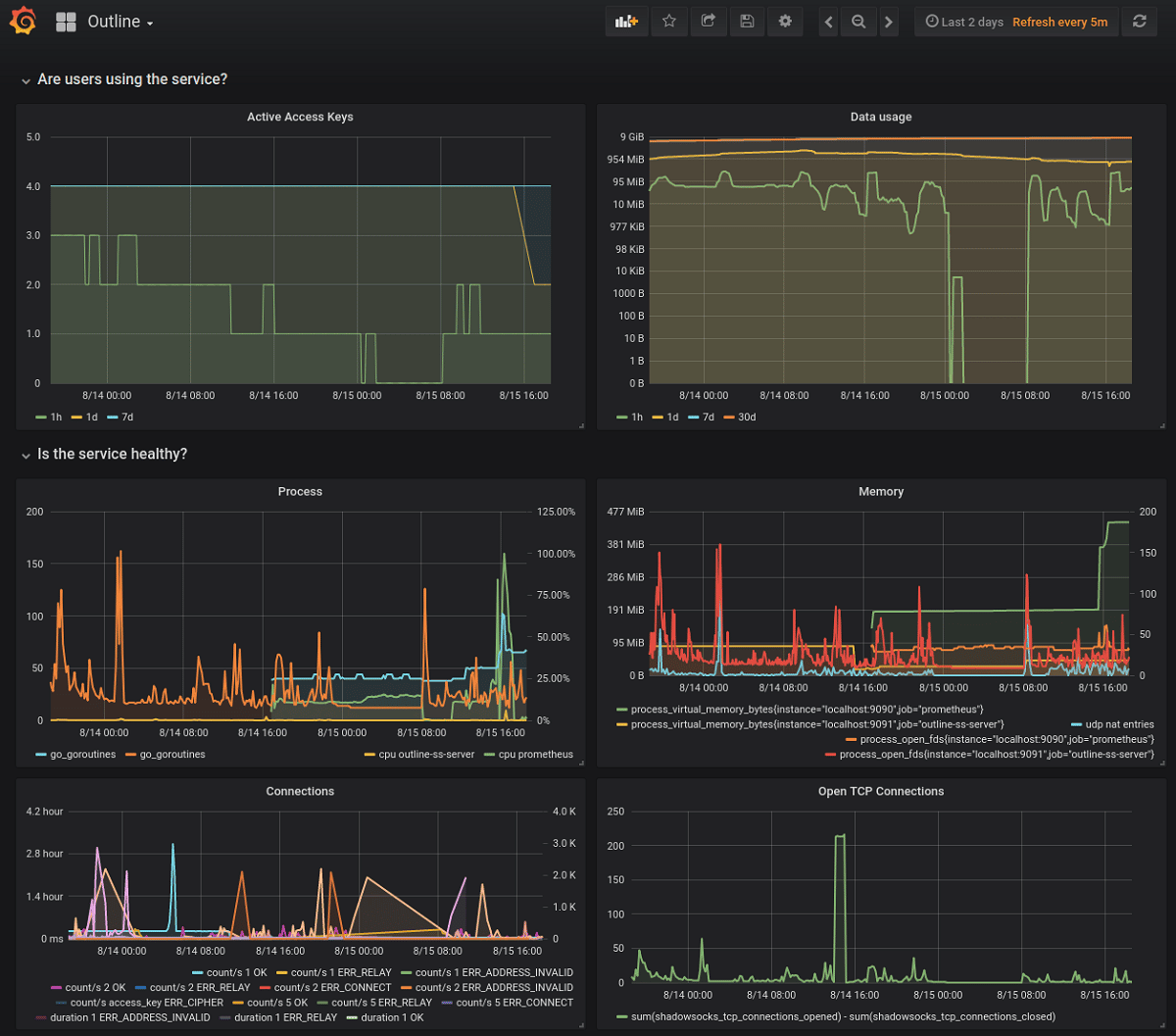

Le differenze tra outline-ss-server e go-shadowsocks2 derivano dal supporto per la connessione di più utenti. attraverso un'unica porta di rete, la possibilità di aprire più porte di rete per ricevere connessioni, supporto per riavvii a caldo e aggiornamenti della configurazione senza interrompere le connessioni, strumenti integrati di monitoraggio e misurazione del traffico basati sulla piattaforma prometheus .io.

Vale la pena ricordare che recentemente l'attività principale del progetto Shadowsocks si è concentrata sullo sviluppo di un nuovo server nel linguaggio Rust e l'implementazione Go non è stata aggiornata per più di un anno ed è notevolmente indietro nelle funzionalità.

Il server ss-schema aggiunge anche protezione contro le richieste di polling e gli attacchi di riproduzione di traffico. Un attacco tramite richieste di verifica mira a determinare la presenza di un proxy, ad esempio un utente malintenzionato può inviare set di dati di dimensioni diverse al server Shadowsocks di destinazione e analizzare la quantità di dati che il server leggerà prima di determinare un errore e chiudere la connessione. . Un attacco di riproduzione si basa sul dirottamento di una sessione tra un client e un server e quindi sul tentativo di inviare nuovamente i dati dirottati per determinare la presenza di un proxy.

Per proteggersi dagli attacchi tramite richieste di verifica, il server outline-ss-server, quando arrivano dati errati, non termina la connessione e non mostra un errore, invece, continua a ricevere informazioni, agendo come una specie di buco nero. Per proteggere dalla riproduzione, i dati ricevuti dal client vengono anche verificate le ripetizioni utilizzando i checksum memorizzato per le ultime mille sequenze di handshake (max 40 mila, la dimensione è impostata all'avvio del server e consuma 20 byte di memoria per sequenza). Per bloccare le risposte ripetute dal server, tutte le sequenze di handshake del server utilizzano codici di autenticazione HMAC con etichette a 32 bit.

In termini di livello di traffico nascosto, il protocollo Shadowsocks nell'implementazione del server ss-scheme è vicino al trasporto collegabile Obfs4 nella rete Tor anonima. Il protocollo è stato creato per aggirare il sistema di censura del traffico cinese (il "Great Firewall of China") e consente di nascondere abbastanza efficacemente il traffico inoltrato attraverso un altro server (il traffico è problematico da identificare a causa della connessione di un seme casuale e della simulazione di un fluire).

SOCKS5 viene utilizzato come protocollo per le richieste proxy: sul sistema locale viene avviato un proxy conforme a SOCKS5, che incanala il traffico verso un server remoto da cui vengono eseguite le richieste. Il traffico tra il client e il server viene collocato in un tunnel crittografato, nascondendo il fatto che la creazione è il compito principale di Shadowsocks. Il tunneling TCP e UDP è supportato, così come la creazione di tunnel arbitrari, non limitati a SOCKS5, utilizzando plugin che assomigliano ai trasporti collegabili in Tor.

a coloro che sono interessati al progetto, dovresti sapere che Outline-ss-server è scritto in Go e rilasciato con la licenza Apache 2.0. Come base viene utilizzato il codice del server proxy go-shadowsocks2, creato dalla comunità di sviluppatori Shadowsocks.