Gli ultimi mesi non sembrano essere stati molto positivi per la suite di sicurezza informatica Norton. Già abbiamo avuto informato della sfortunata inclusione del software di criptovaluta nella sua suite di sicurezza. Ora attaccano il gestore di password Norton.

Un gestore di password è uno strumento essenziale per la sicurezza del computer poiché, Impedendoci di doverli ricordare, ci consente di avere password diverse per servizi diversi. Per uno di loro essere aggredito è come fare irruzione nel dipartimento di polizia.

Attacco al gestore delle password di Norton

NortonLifeLock (che si è fusa con Avast fa parte di una società chiamata Gen Digital) ha inviato una comunicazione all'ufficio generale del Vermont annunciando il rilevamento, a metà del mese scorso, di ciò che ha descritto come "Un volume insolitamente elevato di accessi non riusciti ai nostri account cliente."

Secondo la società:

Abbiamo stabilito che, a partire dal 1° dicembre 2022, una terza parte non autorizzata aveva utilizzato un elenco di nomi utente e password ottenuti da un'altra fonte, come il dark web, per tentare di accedere agli account dei clienti Norton. I nostri sistemi non sono stati compromessi.

Come affermato da un portavoce di Gen Digital, la casa madre di Norton, lo scenario più pessimistico sarebbe 8000 account compromessi attraverso una manovra nota come "Credential Stuffing Attack". Gen Digital si vanta di aver prevenuto 925000 attacchi avvertendo i titolari di account con più tentativi di accesso falliti di modificare la password principale e implementare ulteriori misure di sicurezza.

Cos'è un attacco di credential stuffing?

L'attacco di credential stuffing consiste nel testare il nome utente e la password di un servizio in un altro. Il criminale informatico ottiene illegalmente l'elenco di utenti e password da un servizio e li testa su altri servizi, scommettendo sulla pigrizia o mancanza di memoria di quegli utenti che impedisce loro di crearne uno nuovo per ogni nuovo luogo in cui creano un account. In genere questi controlli vengono effettuati dai bot.

Nonostante la credenza imposta da Hollywood, i migliori criminali informatici sono più abili come psicologi che come utilizzatori di tecnologia. Questo tipo di attacco si basa sulla consapevolezza che l'85% degli utenti riutilizza le proprie password.

In termini statistici, l'efficacia è molto bassa, solo 1 account su 1000 può essere violato. Ora, se moltiplichiamo questo per i milioni di account utente sul web, e molti di questi account contengono dati sensibili come numeri di carte di credito o credenziali di accesso a siti strategici, il danno può essere incalcolabile.

Come proteggersi dagli attacchi di credential stuffing

Le tradizionali misure di sicurezza come il blocco degli IP che falliscono più tentativi o il ritardo dell'accesso non sono più efficaci. I robot simulano entrate da diversi dispositivi e luoghi diversi.

Alcuni modi per prevenire questo attacco sono:

- Autenticazione in due passaggi: Ciò comporta l'utilizzo di un dispositivo o di un codice fornito dall'app che certifica che l'utente legittimo è quello che sta tentando di accedere. Nel primo caso, all'utente viene inviato un avviso tramite SMS o e-mail per confermare la sua identità. Nella seconda, l'applicazione genera un codice (basato su fattori casuali) che deve essere digitato nel form di login del servizio a cui si vuole accedere.

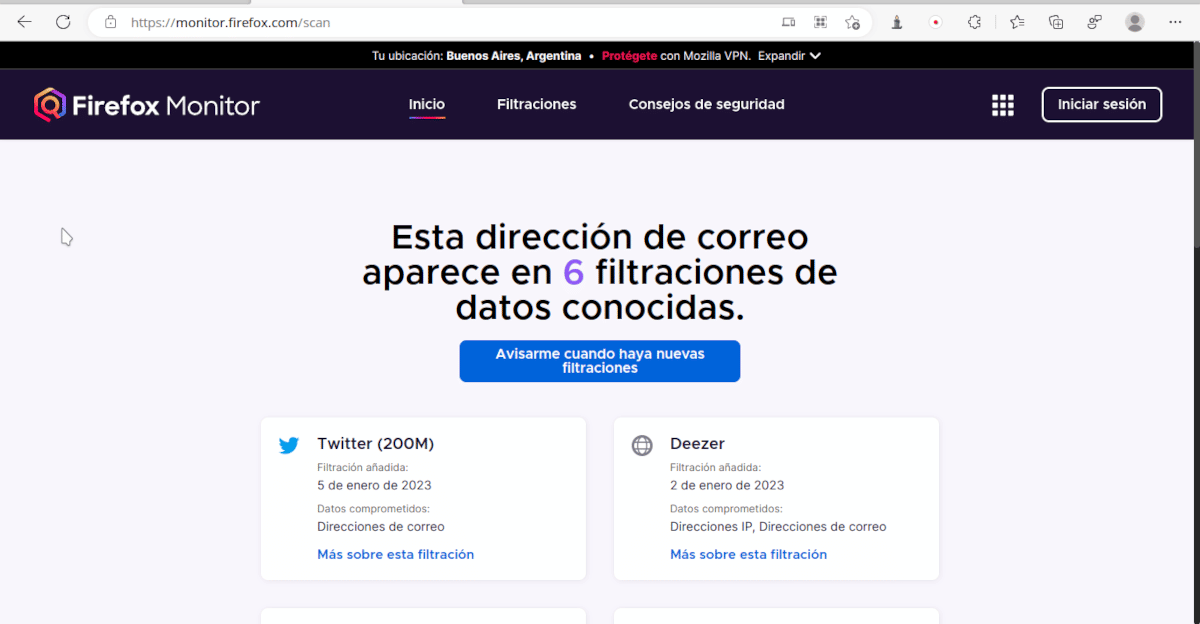

- Controllo Firefox: Es un web dalla Mozilla Foundation che avvisa se un indirizzo e-mail fa parte di una violazione dei dati online. Lo screenshot all'inizio di questo articolo è ciò che ho ottenuto inserendo il mio indirizzo email principale.

- Gestore di password: È lo strumento di protezione fondamentale per questo tipo di attacco poiché consente di assegnarne uno nuovo a ciascun servizio senza doverli memorizzare. Può essere trovato come estensione del browser, nei repository della tua distribuzione o nell'app store del tuo dispositivo mobile. Naturalmente, proteggilo con una password principale che non hai mai usato prima