Pochi giorni fa, abbiamo commentato in questo post sui diversi tipi di account utente possibili in Windows e su come (un amministratore responsabile) dovrebbe avere strumenti e la capacità di proteggere il sistema e gli utenti da esterni e se stessi;)

Vediamo ora il possibile gli utenti abbiamo in un sistema GNU / Linux:

* radice : è l'utente Super Power o amministratore, diciamo. Il utente root ha autorizzazioni complete su directory e file (indipendentemente da chi li possiede), può installare e disinstallare software, eseguire modifiche sull'intero sistema, gestire gli account utente, ecc. Hai il controllo e la responsabilità che il sistema o il PC funzionino correttamente.

* utenti speciali (o anche account di sistema): questi account, che generalmente vengono creati durante l'installazione della distribuzione, non hanno una password in quanto vengono creati per avere dei privilegi di accesso. radice per svolgere compiti specifici, ma non per accedere al sistema con essi.

* utenti comuni: questi sono normali account utente, per te e per me. Quando si crea un nuovo utente comune, verrà creata la nostra directory di lavoro (in / home / nostro_utente). Ovviamente abbiamo privilegi sul nostro ambiente di lavoro e sui nostri file, a cui possiamo modificarli quanto vogliamo.

E se ora io, utente comune dalla mia distribuzione, devo installare qualcosa: cosa dovrei fare? Posso scegliere di chiedere all'amministratore di sistema di installarlo per me o ... usare il comando su o sudo.

È spiegato molto chiaramente su Wikipedia:

Il programma su è un'utilità per sistemi operativi simili a Unix che ti permette di usare la shell di un altro utente senza disconnetterti. È comunemente usato per ottenere i permessi di root per le operazioni amministrative, senza dover uscire e rientrare nel sistema. Alcuni ambienti desktop, inclusi GNOME e KDE, dispongono di programmi che richiedono graficamente una password prima di consentire all'utente di eseguire un comando che normalmente richiederebbe tale accesso.

Nome su deriva dall'inglese ssostituto uvedere (Cambia utente). C'è anche chi lo fa derivare superuvedere (superutente, cioè l'utente root) da comunemente usato per assumere il ruolo di amministratore di sistema.

Ciò significa che, da un terminale della console o dall'interfaccia grafica in alcuni casi, alcune azioni potrebbero essere eseguite come utente radice. Per questo, devo inserire la password di detto utente e, se è corretta, continuare.

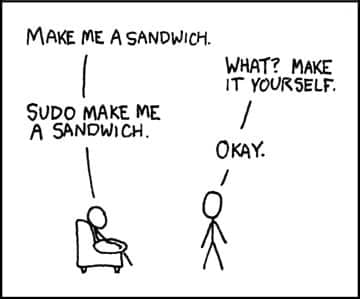

Anche se non conosciamo la password dell'utente radice (e questa, secondo me, è la cosa perfettamente corretta da fare) Abbiamo un'altra opzione per installare ciò che dovremmo installare: il comando sudo.

Il comando ha chiamato sudo eeseguire un comando come un altro utente, rispettando una serie di restrizioni su cui gli utenti possono eseguire quali comandi per conto di quali altri utenti (solitamente specificato nel file / etc / sudoers). a differenza di su, sudo richiede agli utenti la propria password invece dell'utente richiesto; questo per consentire la delega di comandi specifici a utenti specifici su macchine specifiche senza dover condividere password, riducendo allo stesso tempo il rischio di lasciare i terminali incustoditi.

Potremmo dire allora che, se siamo utenti responsabili del nostro sistema e apparteniamo al gruppo maglioni, Non dovremmo avere problemi a gestirci con tranquillità (intendo un utente medio, l'account che potremmo creare sul pc per nostro padre / madre / cugino / nonno / fidanzato / fidanzata ...) o, se noi sono l'utente root, con estrema cura.

Leggendo in giro ho scoperto che è consigliato in generale cerca di non accedere e agisci costantemente come utente root, ma crea un normale account utente e, se necessario, usa su. Questo perché gli errori che potrebbero essere commessi nell'uso normale o medio del pc saranno più gestibili in un ambiente utente comune e non a livello dell'intero sistema, giusto?

E ora che ci penso ... falla di sicurezza o no ... dopotutto, gli utenti su entrambi i sistemi operativi vengono gestiti in modi molto simili. L'amministratore o root in GNU / Linux ha un maggiore controllo, rispetto a Windows, su chi sarà quello che svolgerà compiti amministrativi e apporterà modifiche al sistema. Da ciò si evince che la riservatezza e la complessità della password amministratore è della massima importanza, che, se venisse ingannata o scoperta, metterebbe in pericolo la stabilitàHo detto stabilità e non sicurezza, che è già stata violata se si scopre la password di root) dell'intero sistema.

In conclusione, mi resta quanto affermato nella precedente occasione: avremo sistemi o macchine stabili fintanto che gli utenti e soprattutto gli amministratori sono responsabili, altrimenti ... semplicemente, no.

Saluti carissimi, attendo le vostre opinioni :)

in quanto è un punto per Linux, dato che può arrivare un singolo X e anche se scopre la password del normale utente, gli costerà un uovo per scoprire quella di root!

ma in windows scopri la password dell'amministratore (che non è poi così difficile) e boom! ora puoi disinstallare i programmi !! XD

saluti !! e buon articolo! ;)

Penso, come dice osuka, scoprire la radice uno richiede tempo.

Ma dai, una cosa che mi è piaciuta e cito dal post: «... avremo sistemi o macchine stabili purché gli utenti e soprattutto gli amministratori siano responsabili ...» questa per me è la chiave del successo di sicurezza. Non sono un utente diretto di Windows da anni (utente diretto perché non ce l'ho installato a casa, lo uso solo all'università per alcuni programmi di pagamento che ci vengono utilizzati), ma quando lo era, pochissime volte eh ha avuto problemi con virus e altri. Quindi, penso che la chiave sia nella formazione degli utenti e, soprattutto, in coloro che lavorano installando reti e apparecchiature per aziende / banche / dipartimenti statali. Poiché un errore umano può generare un errore del computer. Voglio dire, un po 'superficiale, quindi tmb deve vedere se il sistema è buono o no, ma è un altro problema, se l'utente è capace di essere sottile, dovrebbe essere più complicato (non impossibile) del normale, inserire un sistema.

Nos vemos

Ottimo lavoro con l'articolo N @ ty.

Mi chiedo: un utente Linux che accede come root è vulnerabile quanto un utente Windows? e all'indietro

L'accesso di un utente Windows è limitato e sicuro quanto un utente Linux?

Aaa ... traduco quello che ha detto? ... Non capisco ... non essere elitario !!!

@ Grazie a tutti per i commenti, alla fine era abbastanza simile ... molto più sicuro, è vero, ma simile ....

LA TUA voce è SUPER interessante ...

È logico che Linux sia troppo sicuro, a causa dei suoi algoritmi di sicurezza e per la gestione dell'amministratore. Ciò impedisce a qualsiasi utente di devastare il nostro sistema e, a sua volta, ci protegge da intrusioni dannose di programmi dannosi o anche noti come virus ...

È così logico che sia così, che molte volte non capisco come la sicurezza sia troppo facile in Windows.

sudo rm esty

sudo rm esty = Sono un amico di dio e cancello esty

cancella esty ??? ... haha ... vedrai, ho trovato qualcosa di molto interessante da ricevere anche per il post di sabato. : D

@esty: rm è come il comando DOS delete, cioè cancella qualcosa. In questo caso, elimina esty

Il comando "sudo rm -rf /" cancella ricorsivamente le cartelle senza chiedere (per -rf) cosa c'è dentro / (che è la directory root, che contiene tutti i media collegati al computer, inclusi, ma non limitati a tutti gli hard unità, pen drive, lettori di memoria, ecc.

Quindi, se ti viene in mente di passare a Linux e un troll ti dice di metterlo, non farlo;)

@esty: questa è una dichiarazione di guerra!