ओपन सोर्स के बारे में अच्छी बात यह है कि हर स्वाद के लिए विकल्प हैं। यह अनिवार्य है कि यदि आप उन कारणों को सूचीबद्ध करते हुए एक लेख लिखते हैं जो आपको एक विकल्प को दूसरे पर पसंद करने के लिए प्रेरित करते हैं, तो आपको अनिवार्य रूप से उन लोगों से टिप्पणियां प्राप्त होंगी जो अपनी पसंद के कारणों को समझाते हुए दूसरे को चुनते हैं। शनिवार मैंने टिप्पणी की कि मैं aMule पर BitTorrent क्लाइंट का उपयोग करना पसंद करता हूं। इस कार्यक्रम के समर्थकों ने अपनी बात रखी। यदि आप एक खच्चर को नहीं जानते हैं, तो मेरा सुझाव है कि आप उन्हें पढ़ लें। वे निस्संदेह शिक्षाप्रद होंगे।

बेशक, आपकी स्थिति मेरा अमान्य नहीं करती है। मैंने हर समय यह स्पष्ट किया कि यह मेरी निजी राय थी। मैं बहुत धैर्यवान व्यक्ति नहीं हूं, मैं आमतौर पर सिनेमैटोग्राफिक गहनों की तलाश नहीं करता हूं और महत्वपूर्ण चीजों को छोड़कर, मैं कॉन्फ़िगर करने से पहले टर्नकी समाधान पसंद करता हूं। इसलिए मुझे अमूल पसंद नहीं है। इसके अलावा, ईl बिटटोरेंट प्रोटोकॉल का उपयोग करके फ़ाइलें साझा करने के फायदे हैं जिनके बारे में मैं बात करना चाहता हूं।

लेकिन, ऐसा करने के लिए, हमें पहले कुछ अवधारणाओं पर सहमत होना होगा।

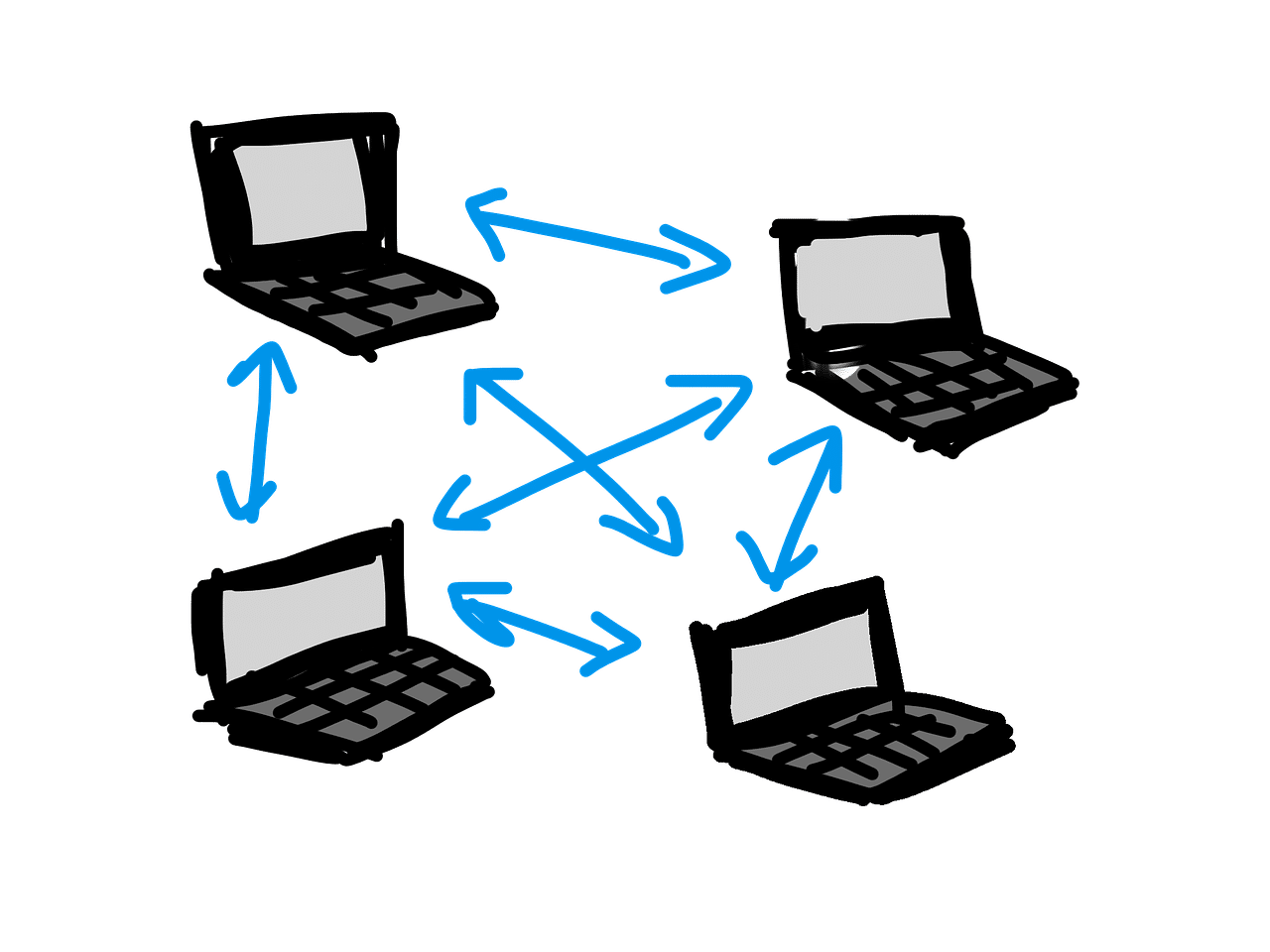

पीयर-टू-पीयर (पी2पी) नेटवर्क क्या है?

ED2K और Kademlia, दो प्रोटोकॉल जिनका हमने पूर्वोक्त पिछले लेख में उल्लेख किया था, और BitTorrent, पीयर-टू-पीयर या P2P नेटवर्क के लिए संचार प्रोटोकॉल हैं। एक अनुमानित अनुवाद जोड़ी द्वारा जोड़ा जाएगा और इसका संदर्भ देता है दो या दो से अधिक कंप्यूटर एक केंद्रीय सर्वर के हस्तक्षेप की आवश्यकता के बिना संसाधनों को साझा करने के लिए परस्पर जुड़े हुए हैं. यदि आप चाहते हैं कि मैं उन्हें अकादमिक रूप से और अधिक परिभाषित करूँ, तो इसे इस तरह से परिभाषित करें:

एक संचार मॉडल जिसमें नेटवर्क के प्रत्येक तत्व में समान क्षमताएं होती हैं और उनमें से कोई भी संचार शुरू कर सकता है।

दूसरे शब्दों में, यह इस्तेमाल किए गए क्लाइंट-सर्वर मॉडल से अलग है, उदाहरण के लिए सीधे डाउनलोड में, जिसमें क्लाइंट द्वारा संचार शुरू किया जाता है और सर्वर केवल एक प्रतिक्रिया भेज सकता है। P2P नेटवर्क के सदस्यों को "पीयर" कहा जाता है क्योंकि उन सभी की क्षमताएं समान होती हैं।

हम दो प्रकार के P2P नेटवर्क में अंतर कर सकते हैं:

- हाइब्रिड P2P: साथियों को खोजने और कनेक्ट करने में मदद करने के लिए आपको एक मध्यस्थ की आवश्यकता होती है। यह ED2K प्रोटोकॉल और बिटटोरेंट प्रोटोकॉल के पहले कार्यान्वयन का मामला है।

- शुद्ध P2P: एक केंद्रीय सर्वर बिल्कुल भी हस्तक्षेप नहीं करता है और कोई भी सदस्य इसके संचालन को प्रभावित किए बिना नेटवर्क से डिस्कनेक्ट कर सकता है। Kademlia प्रोटोकॉल और BitTorrent क्लाइंट जो डिस्ट्रीब्यूटेड हैश टेबल टेक्नोलॉजी (DHT) को शामिल करते हैं, इस मोड के साथ काम करते हैं।

बिटटोरेंट प्रोटोकॉल विशेषताएं

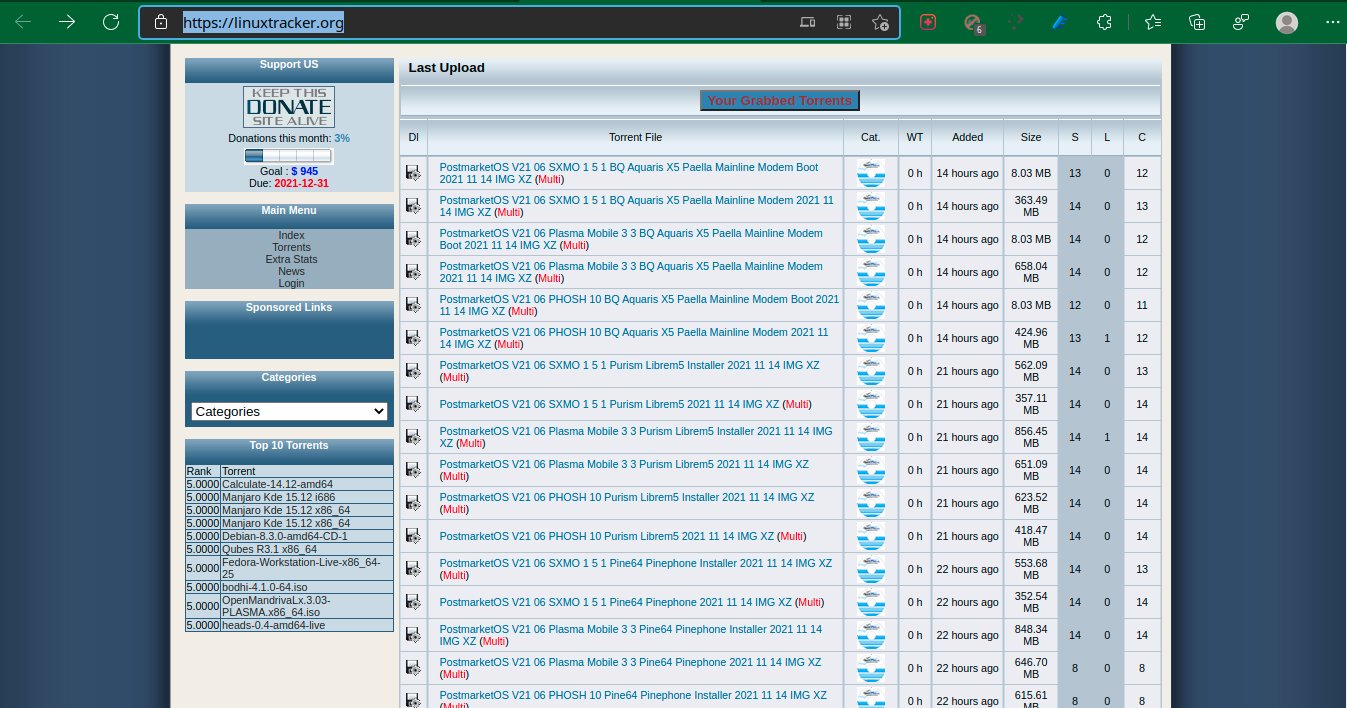

लिनक्स ट्रैकर एक लोकप्रिय ट्रैकर है जो बिटटोरेंट क्लाइंट को सबसे लोकप्रिय लिनक्स वितरण को खोजने, डाउनलोड करने और साझा करने की अनुमति देता है।

एक बिटटोरेंट नेटवर्क कंप्यूटर के एक समूह से बना होता है जिसे "झुंड" कहा जाता है। प्रक्रिया तब शुरू होती है जब प्रतिभागियों में से एक बिटटोरेंट क्लाइंट का उपयोग करके फ़ाइल अपलोड करता है। बिटटोरेंट क्लाइंट का कार्य एक "ट्रैकर" से संपर्क करना है जो इसके निर्माण के समय .torrent फ़ाइल में निर्दिष्ट किया गया था।. ट्रैकर एक विशेष सर्वर है जो जुड़े हुए कंप्यूटरों का ट्रैक रखता है और झुंड में अन्य बिटटोरेंट क्लाइंट के साथ अपने आईपी पते साझा करने का ख्याल रखता है। इसकी बदौलत वे एक-दूसरे से जुड़ सकते हैं।

जैसा कि मैंने पी2पी नेटवर्क के वर्गीकरण में उल्लेख किया है, एक विकेंद्रीकृत टोरेंट सिस्टम भी है जो बिटटोरेंट क्लाइंट को केंद्रीय सर्वर की आवश्यकता के बिना एक दूसरे के साथ संवाद करने की अनुमति देता है। बिटटोरेंट क्लाइंट डिस्ट्रीब्यूटेड हैश टेबल (डीएचटी) तकनीक का उपयोग करते हैं, जिससे प्रत्येक बिटटोरेंट क्लाइंट नोड के रूप में कार्य कर सकता है। इस मोड के साथ, जब एक "चुंबकीय लिंक" का उपयोग करके एक टोरेंट जोड़ा जाता है, तो DHT नोड पास के नोड्स से संपर्क करता है और वे अन्य नोड्स अन्य नोड्स से संपर्क करते हैं जब तक कि वे टोरेंट के बारे में जानकारी का पता नहीं लगा लेते।

दूसरे शब्दों में, प्रत्येक जोड़ी एक ट्रैकर बन जाती है। DHT तकनीक पारंपरिक ट्रैकर्स के साथ मिलकर काम कर सकती है जो ट्रैकर के विफल होने की स्थिति में अतिरेक प्रदान करता है। वास्तव में, टोरेंट लिंक एकत्र करने वाली वेबसाइटें अक्सर दोनों विकल्प प्रदान करती हैं।

अगले लेख में हम बिटटोरेंट प्रोटोकॉल के संचालन में तल्लीन होंगे

आपके द्वारा उल्लिखित अमूल लेख के साथ समस्या यह नहीं है कि आप अमूल के बजाय टोरेंट का उपयोग करना पसंद करते हैं, प्रत्येक व्यक्ति जो चाहता है उसका उपयोग करता है और उनके लिए सबसे अच्छा काम करता है। मुद्दा यह है कि लेख के अंत में आपने कहा था कि आपने इसकी स्थापना की अनुशंसा नहीं की थी और यह न तो उचित है और न ही गंभीर है।

तथ्य यह है कि आप टोरेंटिंग को अधिक पसंद करते हैं इसका मतलब यह नहीं है कि अमूल एक वैध कार्यक्रम नहीं है और निश्चित रूप से यह कुछ मामलों के लिए है और यह आपकी बड़ी गलती थी, क्योंकि आप पाठक को समझाते हैं कि अमूल एक अच्छा विकल्प नहीं है। किसी विकल्प की इतनी हल्के ढंग से और इतने कम निर्णय के साथ आलोचना करना अच्छा नहीं है।

क्या समस्या होगी?

मैं एक साधारण उपयोगकर्ता हूं, कंप्यूटर सुरक्षा का विशेषज्ञ या कानून प्रवर्तन अधिकारी नहीं। पुजारी भी नहीं है.

मैं जो अनुशंसा करता हूं या अनुशंसा नहीं करता हूं वह अप्रासंगिक है।

इसमें आप गलत हैं, आप एक ब्लॉग में एक लेख लिख रहे हैं जिसे कई लोग पढ़ सकते हैं और किसी एप्लिकेशन के बारे में बुरा बोलकर आप उसे गलत तरीके से बदनाम कर सकते हैं, इसीलिए मैंने ऐसा कहा।

यदि आप किसी सार्वजनिक ब्लॉग पर लेख लिखते हैं, तो आप जो लिखते हैं उसके प्रति आपको जिम्मेदार होना होगा, आपको एक पुजारी, एक कानून प्रवर्तन अधिकारी और जो कुछ आप कहते हैं, उसके प्रति जिम्मेदार नहीं होना है।