工作組 互聯網工程(IETF),負責互聯網協議和架構的開發, 已完成網絡時間安全協議 RFC 的形成 (NTS) 並發布了與 RFC 8915 標識符相關的規範。

RFC 獲得“標準提案”狀態,之後工作將開始給予 RFC 標準草案的地位,這實際上意味著協議的完全穩定並考慮到所有提出的意見。

NTS標準化 是提高時間同步服務安全性的重要一步 並保護用戶免受模仿客戶端連接的 NTP 服務器的攻擊。

攻擊者操縱設置錯誤的時間可能會損害其他時間敏感協議(例如 TLS)的安全性。 例如,更改時間可能會導致 TLS 證書有效性數據的誤解。

到現在為止 NTP 和通信通道的對稱加密無法保證客戶端與目標進行交互 並且不是使用假的 NTP 服務器,並且密鑰身份驗證尚未普及,因為它配置起來太複雜。

在過去的幾個月裡,我們看到許多用戶使用我們的時間服務,但很少有人使用網絡時間安全。 這使得計算機容易受到冒充用於獲取 NTP 的服務器的攻擊。 部分問題是缺乏支持 NTS 的可用 NTP 守護程序。 現在這個問題已經解決了:chrony 和 ntpsec 都支持 NTS。

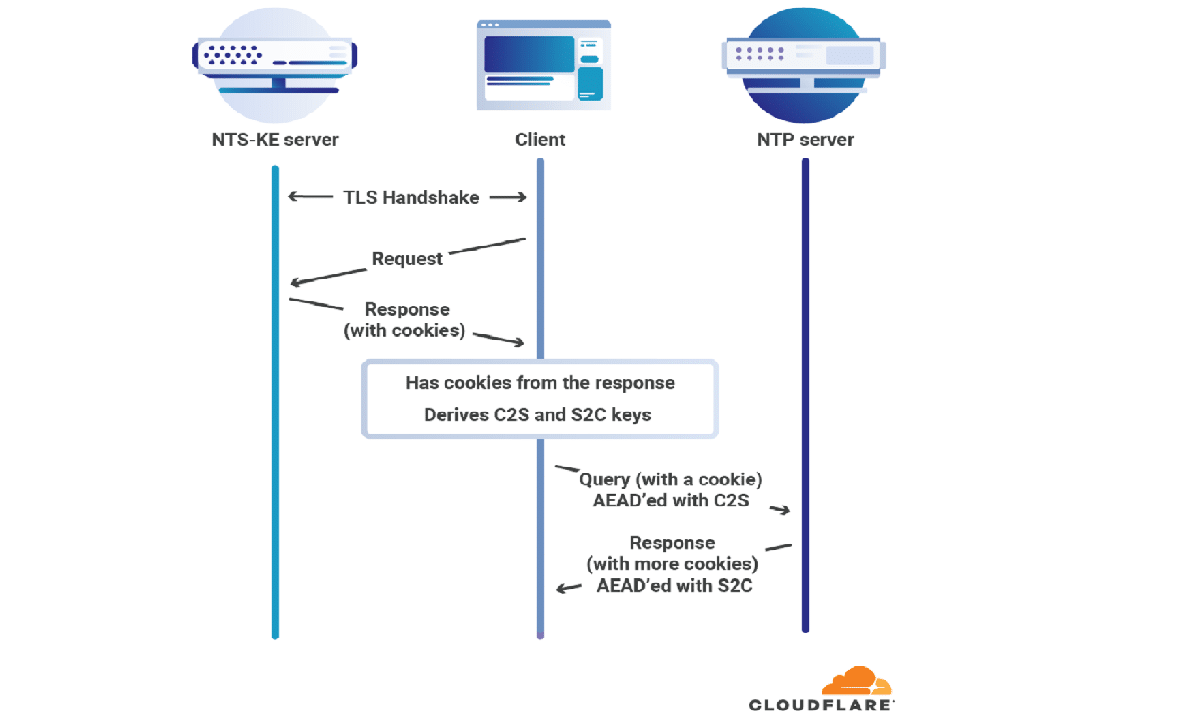

NTS 使用公鑰基礎設施的元素 (PKI) 並支持使用 TLS 和關聯數據驗證加密 (AEAD) 以加密方式保護客戶端-服務器通信 通過網絡時間協議 (NTP)。

NTS 包括兩個獨立的協議: NTS-KE (NTS 密鑰建立來處理通過 TLS 的初始身份驗證和密鑰協商) 和NTS-EF (NTS擴展字段,負責加密和驗證時間同步會話)。

NTS 向 NTP 數據包添加幾個擴展字段 並使用cookie廣播機制僅將所有狀態信息存儲在客戶端。 網絡端口 4460 專用於處理 NTS 連接。

時間是許多協議(例如 TLS)安全的基礎,我們依靠這些協議來保護我們的在線生活。 如果沒有確切的時間,就無法確定憑證是否已過期。 缺乏易於實施的安全時間協議一直是互聯網安全的一個問題。

標準化 NTS 的首次實現是在最近發布的 NTPsec 1.2.0 和 Chrony 4.0 版本中提出的。

Chrony 提供了一個單獨的 NTP 客戶端和服務器實現,用於同步各種 Linux 發行版上的準確時間,包括 Fedora、Ubuntu、SUSE / openSUSE 和 RHEL/CentOS。

NTPsec 是在 Eric S. Raymond 的領導下開發的 它是 NTPv4 協議(NTP Classic 4.3.34)參考實現的一個分支,專注於重新設計代碼庫以提高安全性(已棄用的代碼清理、入侵防禦方法以及使用內存和字符串的受保護函數)。

如果沒有 NTS 或對稱密鑰身份驗證,就無法保證您的計算機實際上正在與您認為的計算機進行 NTP 通信。 對稱密鑰身份驗證配置起來既困難又痛苦,但直到最近它還是用於身份驗證 NTP 的唯一安全且標準化的機制。 NTS 使用進入 Web 公鑰基礎設施的工作來驗證 NTP 服務器,並確保當您將計算機配置為與 time.cloudflare.com 通信時,您的計算機就是從該服務器獲取時間的。

如果您想了解更多信息,可以查看詳細信息 在下面的鏈接中。