幾天前 谷歌揭幕 通過博客文章的消息 HIBA項目源代碼發布 (Host Identity Based Authorization),它提出了一個額外的授權機制的實現,以組織用戶通過 SSH 訪問與主機相關的權限(檢查在使用公鑰執行身份驗證時是否允許訪問特定資源)。

與 OpenSSH 集成 通過指定 HIBA 驅動程序提供 在 AuthorizedPrincipalsCommand 指令中 在/etc/ssh/sshd_config. 項目代碼是用 C 編寫的,並在 BSD 許可下分發。

關於HIBA

HIBA 使用基於 OpenSSH 證書的標準身份驗證機制 用於靈活和集中管理與主機相關的用戶授權,但不需要定期更改其所連接主機端的 authorized_keys 和 authorized_users 文件。

而不是存儲密鑰列表 授權文件中的有效公共和訪問條件(密碼 | 用戶), HIBA 將主機綁定信息直接集成到證書本身中。 特別是,已經提出了主機證書和用戶證書的擴展,它們存儲主機參數和授予用戶訪問的條件。

雖然 OpenSSH 提供了許多方法,從簡單的密碼到使用證書,但每種方法都提出了自己的挑戰。

讓我們首先澄清身份驗證和授權之間的區別。 第一個是表明您是您聲稱的實體的一種方式。 這通常是通過提供與您的帳戶相關聯的秘密密碼或通過簽署表明您擁有與公鑰對應的私鑰的質詢來實現的。 授權是決定實體是否有權訪問資源的一種方式,通常在身份驗證發生後進行。

主機端驗證通過調用hiba-chk驅動啟動 在 AuthorizedPrincipalsCommand 指令中指定。 這個處理程序 解碼證書中內置的擴展 並且基於它們, 做出授予或阻止訪問的決定。 訪問規則在證書頒發機構 (CA) 級別集中定義,並在證書生成階段集成到證書中。

在認證中心方面, 有一個可用的一般權限列表 (您可以連接的主機)以及可以使用這些權限的用戶列表。 hiba-gen 實用程序已被提議用於生成具有內置權限信息的證書,並且創建證書頒發機構所需的功能已移至 hiba-ca.sh 腳本。

在用戶連接過程中,證書中指定的憑據由證書頒發機構的數字簽名確認,這 允許在目標主機端完全執行所有驗證 建立連接,而無需聯繫外部服務。 認證 SSH 證書的 CA 公鑰列表由 TrustedUserCAKeys 指令指定。

HIBA 為 SSH 證書定義了兩個擴展:

附加到主機證書的 HIBA 標識列出了定義此主機的屬性。 它們將用作授予訪問權限的標準。

附加到用戶證書的 HIBA 授權列出了主機必須滿足的限制才能獲得訪問權限。

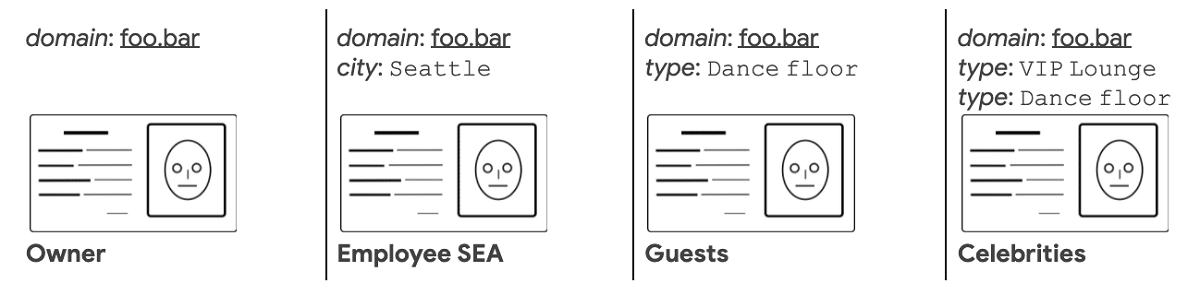

除了將用戶直接鏈接到主機之外, HIBA 允許您定義更靈活的訪問規則. 例如,主機可以與位置和服務類型等信息相關聯,並通過定義用戶訪問規則,允許連接到具有特定服務類型的所有主機或特定位置的主機。

終於 如果您有興趣了解更多信息 關於筆記,您可以查看詳細信息 在下面的鏈接中。