谷歌 昨天(6月XNUMX日,星期四) 我通過出版物報告 從他的Google安全博客中, 出廠前已檢測到Android設備上預裝了後門。

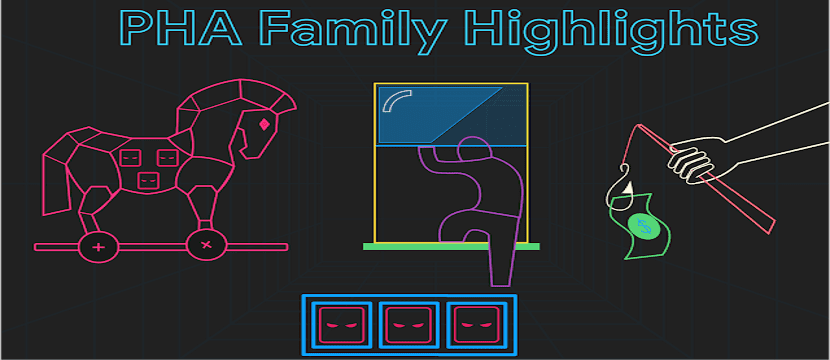

谷歌已經研究了這種情況 在幾年前由計算機安全專家透露後。 這些是“三合會家庭”的惡意應用程序 旨在在Android設備上發送垃圾郵件並做廣告。

關於特里亞達

根據Google的說法, Triada開發了一種在Android手機上安裝惡意軟件的方法 甚至在客戶開始甚至在他們的設備上安裝單個應用程序之前,就幾乎在工廠中使用。

在2016年XNUMX月,首次描述了Triada。 卡巴斯基實驗室(Kaspersky Lab)網站上的博客文章中,該公司於2016年XNUMX月發布了另一篇博客文章。

那時, 這是分析家所不知道的根深蒂固的特洛伊木馬 來自安全公司的電子郵件,它在獲得“特權提升”後試圖利用Android設備。

正如卡巴斯基實驗室在2016年所解釋的那樣, 在設備上安裝Triada之後, 其主要目的是安裝可用於發送垃圾郵件和顯示廣告的應用程序。

它使用了一系列令人印象深刻的工具,包括繞過Android內置安全保護措施的生根漏洞,以及調整Android OS的Zygote流程的方法。

這些是受影響的品牌

這些惡意應用程序於2017年被發現預裝在各種Android移動設備上,包括來自 Leagoo品牌 (M5 plus和M8型號) 和諾姆 (S10和S20型號)。

此應用程序家族中的惡意程序攻擊了稱為Zygote的系統進程 (第三方應用程序進程啟動器)。 通過將自己注入Zygote,這些惡意程序可以滲透到任何其他進程。

“ Libandroid_runtime.so被所有Android應用程序使用,因此該惡意軟件會將自身注入所有正在運行的應用程序的內存區域,因為此惡意軟件的主要功能是下載其他惡意組件。 «

因為它內置在系統庫之一中 可操作,位於“系統”部分, 無法使用標準方法刪除, 根據報告。 攻擊者已經能夠悄悄地使用後門來下載和安裝惡意模塊。

根據Google安全博客上的報告,Triada的第一步是安裝超級用戶類型的二進製文件(su)。

此子例程允許設備上的其他應用程序使用root權限。 根據Google的說法,Triada使用的二進製文件需要密碼,這意味著與其他Linux系統通用的二進製文件相比,它是唯一的。 這意味著該惡意軟件可以直接欺騙所有已安裝的應用程序。

據卡巴斯基實驗室,他們解釋 為什麼Triada如此難以發現。 第一的, 修改Zygote流程。 合子 這是Android操作系統的基本過程,用作每個應用程序的模板, 這意味著木馬一旦進入進程,它將成為每個應用程序的一部分 在設備上啟動。

其次,它覆蓋系統功能,並從正在運行的進程和已安裝的應用程序列表中隱藏其模塊。 因此,系統看不到任何奇怪的進程在運行,因此不會引發任何警報。

根據Google在其報告中的分析,其他原因使Triada系列惡意應用程序變得如此復雜。

一方面,它使用XOR編碼和ZIP文件對通信進行加密。 另一方面,她將代碼注入到允許顯示廣告的系統用戶界面應用程序中。 後門程序還向他注入了代碼,使他能夠使用Google Play應用程序下載和安裝他選擇的應用程序。