Shadowsocks Outline 僅支持 AEAD 密碼套件

最近 發射 新版代理服務器 大綱-ss-server 1.4, 這 使用 Shadowsocks 協議 隱藏流量的性質、繞過防火牆和欺騙數據包檢測系統。

服務器正在由 Outline 項目開發, 它還提供了一個客戶端應用程序綁定和控制接口, 允許用戶快速部署多租戶 Shadowsocks 服務器 基於公共雲環境中的 ss-schema 服務器或您自己的計算機上。

除此之外,還可以通過 Web 界面管理它們並通過密碼組織用戶訪問。 Jigsaw 負責代碼開發和維護,這是 Google 內部創建的一個部門,旨在開發工具以規避審查並實現信息的自由交換。

關於 Outline-ss-server

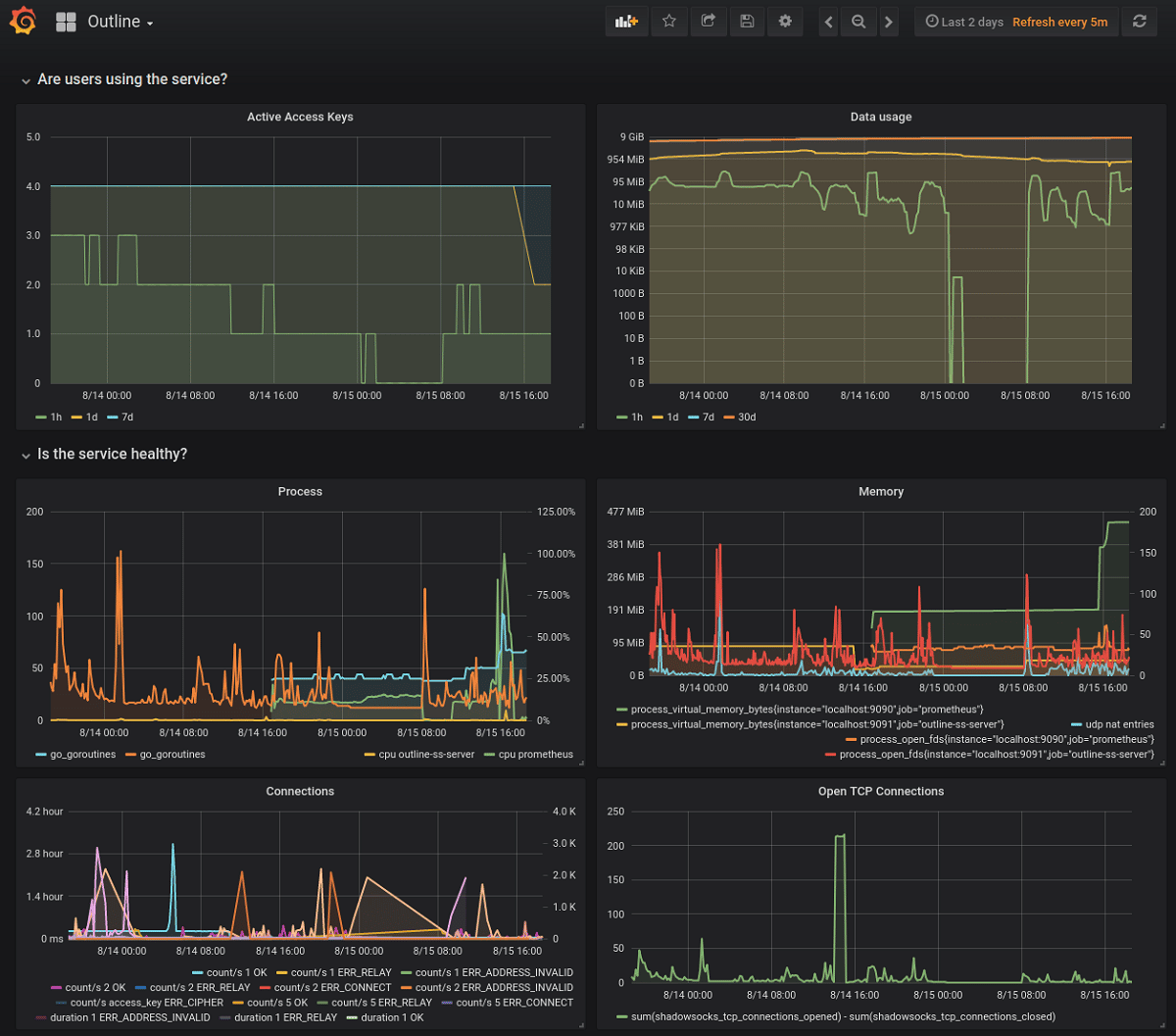

outline-ss-server 和 go-shadowsocks2 之間的差異歸結為支持連接多個用戶。 通過單個網口,打開多個網口接收連接的能力,支持不中斷連接的熱重啟和配置更新,內置基於prometheus.io平台的監控和流量測量工具。

值得一提的是,最近Shadowsocks項目的主要活動集中在Rust語言新服務器的開發上,而Go實現一年多沒有更新,功能明顯落後。

ss-schema 服務器還增加了對輪詢請求和重放攻擊的保護 的交通。 通過驗證請求進行的攻擊旨在確定代理的存在,例如,攻擊者可以向目標 Shadowsocks 服務器發送不同大小的數據集,並在確定錯誤並關閉連接之前分析服務器將讀取多少數據。 . 重放攻擊基於劫持客戶端和服務器之間的會話,然後嘗試重新發送被劫持的數據以確定代理的存在。

防範攻擊 通過驗證請求,outline-ss-server 服務器, 當壞數據到達時,它不會終止連接並且不會顯示錯誤, 相反,它繼續接收信息,充當一種黑洞。 為了防止重放,從客戶端收到的數據 還使用校驗和檢查重複 為最後一千個握手序列存儲(最多 40 萬個,大小在服務器啟動時設置,每個序列消耗 20 字節的內存)。 為了阻止來自服務器的重複響應,所有服務器握手序列都使用帶有 32 位標籤的 HMAC 身份驗證代碼。

在流量隱藏級別上,ss-scheme 服務器實現中的 Shadowsocks 協議接近匿名 Tor 網絡中的 Obfs4 可插拔傳輸。 該協議旨在繞過中國的流量審查系統(“中國防火牆”),並允許您非常有效地隱藏通過另一台服務器轉發的流量(由於連接隨機種子和模擬連續流動)。

SOCKS5 用作代理請求的協議:在本地系統上啟動符合 SOCKS5 的代理,它將流量集中到執行請求的遠程服務器。 客戶端和服務器之間的流量被放置在一個加密的隧道中,隱藏了創建是 Shadowsocks 的主要任務的事實。 支持 TCP 和 UDP 隧道,通過使用類似於 Tor 中的可插入傳輸的插件來創建任意隧道,不限於 SOCKS5。

至 對項目感興趣的人,你應該知道 Outline-ss-server 是用 Go 編寫的,並在 Apache 2.0 許可下發布。 由 Shadowsocks 開發者社區創建的 go-shadowsocks2 代理服務器代碼用作基礎。