Tor是一個項目,其主要目標是 低延遲並疊加在Internet上的分佈式通信網絡的開發, zh-cn不會透露其用戶的身份,即他們的IP地址仍然是匿名的。 在這種概念下,瀏覽器獲得了很大的普及,並且已在世界各地廣泛使用,考慮到允許匿名的特性,瀏覽器的使用通常歸因於非法活動。

儘管向用戶提供了瀏覽器是為了提供更安全的瀏覽,並且首先是為了提供匿名性。 ESET研究人員揭幕 最近他們發現了 陌生人散佈的假版Tor瀏覽器。 自從該瀏覽器的編譯被定位為Tor瀏覽器的正式俄語版本以來,其創建者與該編譯無關。

ESET首席惡意軟件研究員Anton Cherepanov說 該調查確定了自2017年以來黑客使用的三個比特幣錢包。

每個錢包都包含相對大量的小額交易; 我們認為這是對木馬Tor瀏覽器使用了這些錢包的確認”

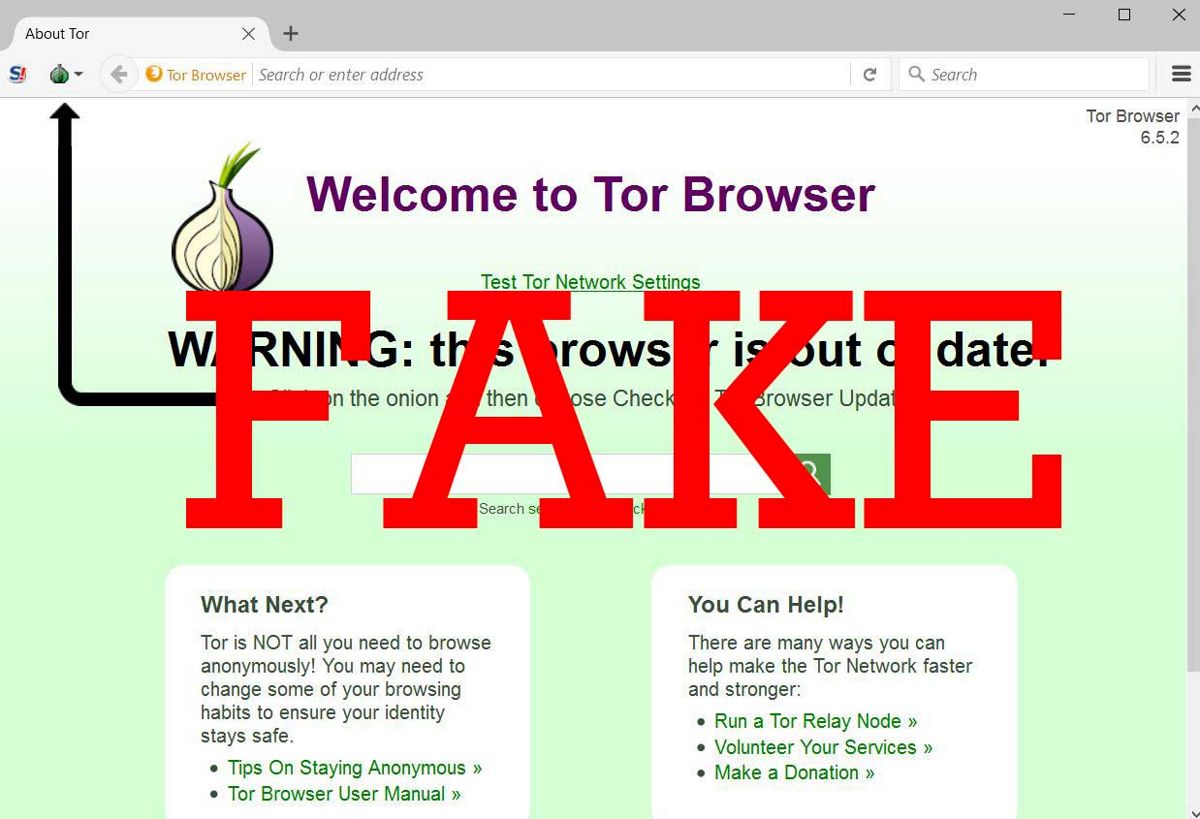

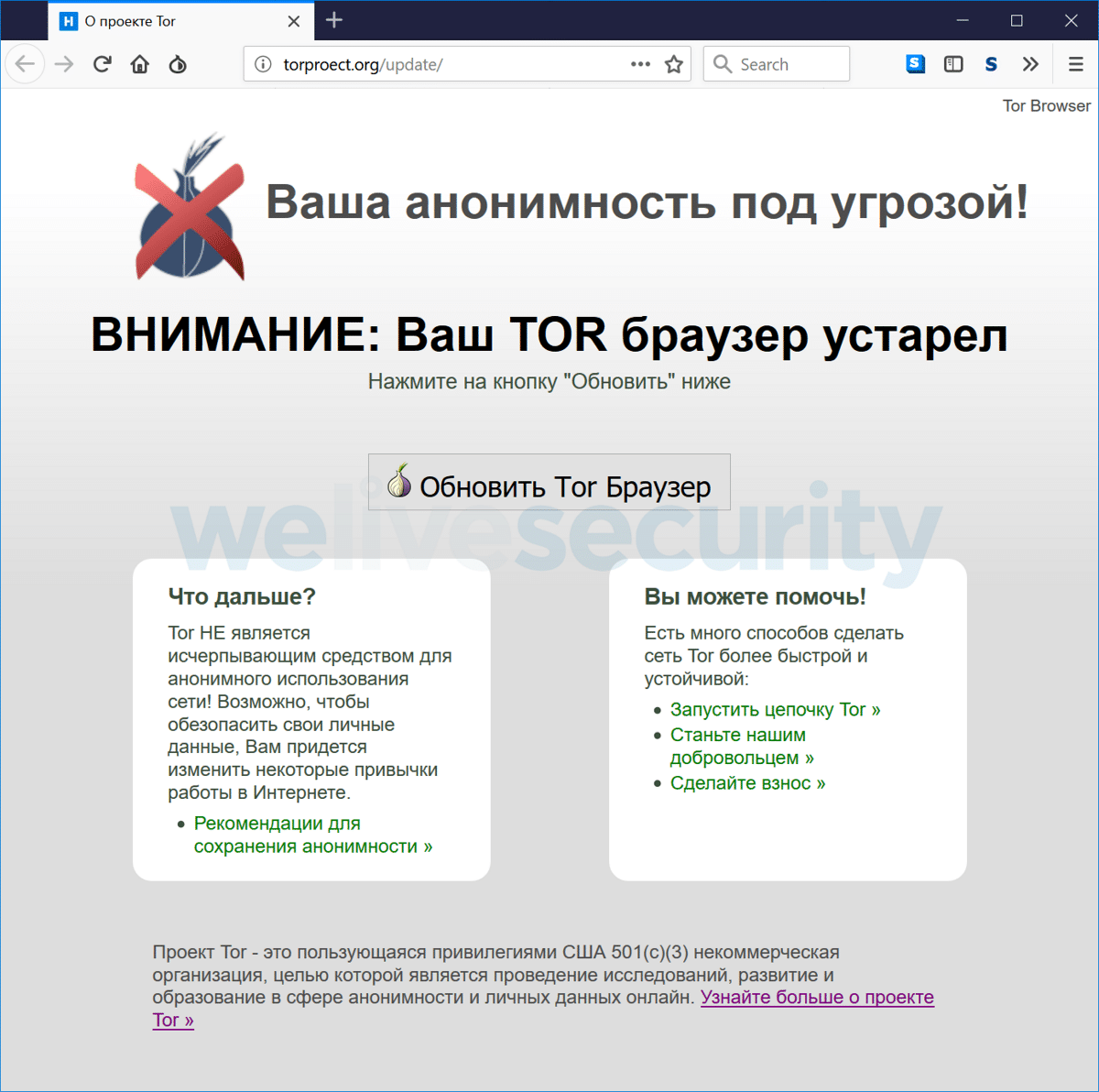

目標 這個Tor的修改版本 取代了比特幣和QIWI錢包。 為了誤導用戶, 彙編的創建者註冊了tor-browser.org和torproect.org域 (與官方網站torproJect.org有所不同,字母“ J”不存在,許多俄語用戶對此並未註意到)。

站點的設計風格化為正式的Tor站點。 第一個站點顯示有關使用過時版本的Tor瀏覽器的警告頁面,以及有關安裝更新的建議(其中提供的鏈接提供了Trojan軟件的編譯內容),第二個站點重複了該頁面,以下載Tor瀏覽器。

重要的是要提到 僅針對Windows配置了Tor的惡意版本。

自2017年以來,惡意的Tor瀏覽器已在各種俄語論壇中得到推廣, 在有關暗網,加密貨幣的討論中,避免了Roskomnadzor鎖定和隱私問題。

為了在pastebin.com上分發瀏覽器,還創建了許多頁面,這些頁面已經過優化 將顯示在搜索引擎頂部,顯示與各種非法操作,審查制度,著名政治人物的姓名等相關的主題。

在pastebin.com上宣傳假冒瀏覽器版本的網頁已被瀏覽500次以上。

虛擬集基於Tor瀏覽器7.5代碼庫 除了惡意的內置功能,較小的用戶代理調整,禁用插件的數字簽名驗證以及鎖定更新安裝系統外,它與官方的Tor瀏覽器相同。

惡意插入包括將內容控制器附加到HTTPS插件 到處都是常規的(向manifest.json添加了額外的script.js腳本)。 其餘更改在配置設置級別進行,所有二進制部分均保留在官方的Tor瀏覽器中。

打開每個頁面後,HTTPS Everywhere中內置的腳本, 轉到管理服務器,該服務器返回了應執行的JavaScript代碼 在當前頁面的上下文中。

管理服務器用作隱藏的Tor服務。 通過執行JavaScript代碼,攻擊者可以組織對Web表單內容的攔截,對頁面上任意元素的替換或隱藏,虛擬消息的顯示等。

但是,在分析惡意代碼時,僅記錄了用於替換Darknet付款接受頁面上的QIWI和比特幣錢包詳細信息的代碼。 在惡意活動過程中,錢包中累積了4.8個比特幣來替換它們,相當於大約40萬美元。