最近 微软发布了自己发行版的第一个稳定版本 的Linux “CBL-水手1.0” (Common Base Linux) 这是微软的产品,在内部用于公司的云和其他业务需求。

因此,CBL-水手 不是通用发行版 就像我们想到的其他任何东西一样(例如 Ubuntu 或 Fedora) 虽然它是开源的 y 已经被 W 等系统使用适用于 Linux 的 indows 子系统 (WSL)、Azure Sphere 操作系统、SONiC 和其他基于 Linux 的努力。

埃斯托 这是 Azure 团队成员 Juan Manuel Rey 在他的博客上分享的内容, 它指定这个名为 CBL-Mariner 的发行版旨在供内部使用,以在云中开发产品和服务。

在您的帖子中,您指定:

CBL-Mariner 默认遵循安全原则,操作系统的大部分方面都以安全为重点。 它带有强化内核、签名更新、ASLR、基于编译器的强化和防篡改注册表等众多功能。

该项目旨在统一微软使用的 Linux 解决方案 并简化迄今为止出于各种目的的 Linux 系统的维护。 本实践中的所有软件技术均在 MIT 许可下发布。

分布是显着的,因为 p提供一小组典型的基本包,作为创建容器填充的通用基础、在云基础设施和边缘设备上运行的主机环境和服务。 通过在 CBL-Mariner 之上添加额外的包,可以创建更复杂和专业的解决方案,但所有这些系统的基础保持不变,简化了维护和升级准备。

CBL-Mariner 构建系统允许生成单独的 RPM 包 基于 SPEC 文件和源代码,以及使用 rpm-ostree 工具包生成的单体系统映像,并在不分解成单独的包的情况下进行原子更新,此外 通过在 SVL-Mariner 中添加额外的燃料可以创建更复杂和专业的解决方案,但所有这些时间的基础

支持两种升级模式: 仅更新单个软件包并运行和更新整个系统映像。

使用“默认最大安全性”方法。 可以借助传感器机制过滤系统调用、加密磁盘部分、通过数字签名验证密码等等。

默认情况下,针对墙溢出、缓冲区溢出和格式页面漏洞的保护机制。 启用了 Linux 内核支持的地址空间随机化模式,以及针对与符号链接、mmap、/dеv/mem 和 /dеv/kmеm 相关的攻击的各种保护机制。

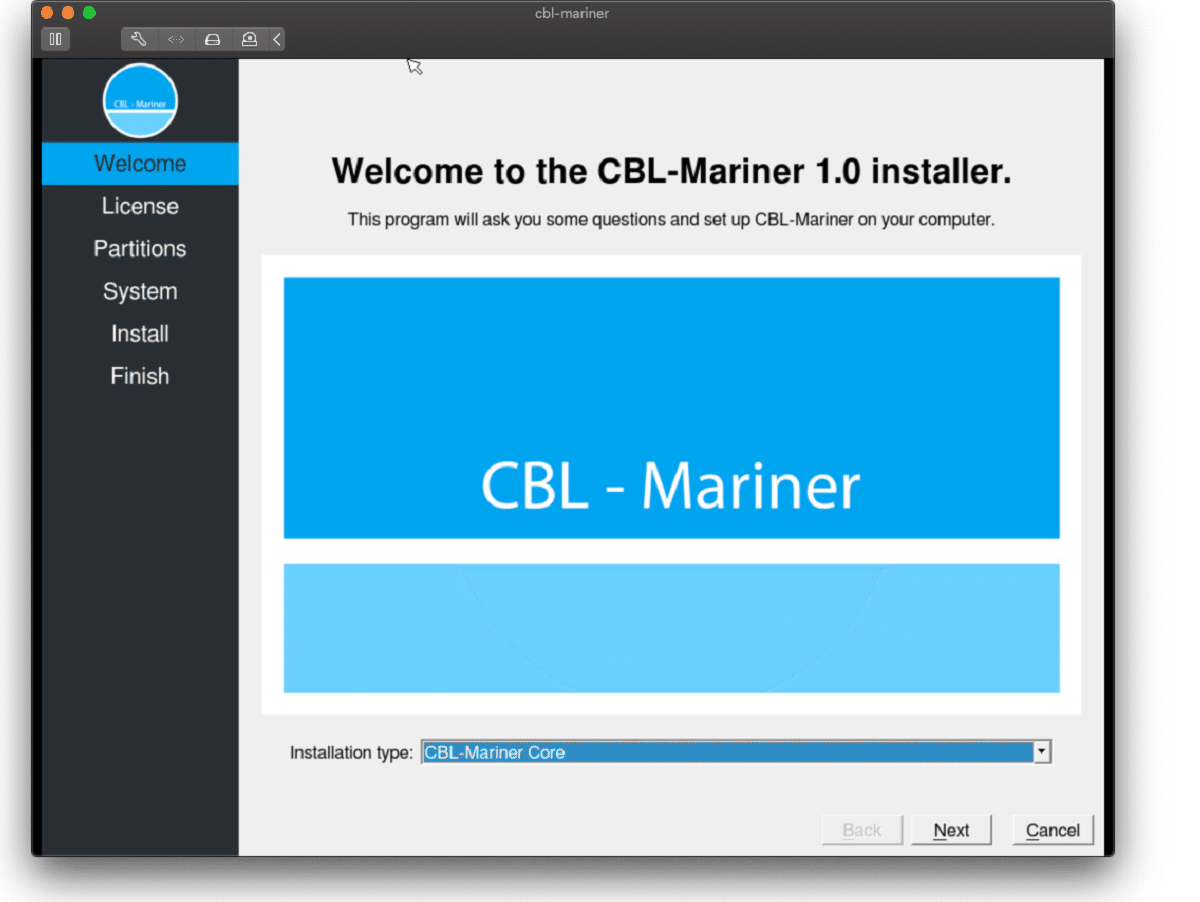

如何安装 Microsoft CBL-Mariner?

对于那些有兴趣了解更多关于 CBL-Mariner 的人,他们应该知道 他们可以从 Ubuntu 或任何 Linux 发行版构建自己的映像,只有在这种情况下,我们才会按照说明在 Ubuntu 中生成映像。

首先要做的是 我们必须敦促一些先决条件 我们将需要构建 ISO 映像:

sudo apt install make tar wget curl rpm qemu-utils golang-go genisoimage python2-minimal bison gawk

现在我们继续从 CBL-Mariner 获取代码:

git clone https://github.com/microsoft/CBL-Mariner.git

现在我们必须进入 CBL-Mariner/toolkit 目录并创建安装 ISO 映像。

cd CBL-Mariner/toolkit sudo make iso REBUILD_TOOLS=y REBUILD_PACKAGES=n CONFIG_FILE=./imageconfigs/full.json

在末尾, 我们可以在目录 ../out/images/full/ 中找到 ISO 文件. 创建系统映像后,我们可以在虚拟机上测试系统,可以使用 VirtualBox、VMWare、Boxes 或您喜欢的任何其他工具。

您唯一需要在虚拟机中配置的是它至少有 2GB 的 RAM、一个核心和 16GB 的存储空间。

最后 如果您有兴趣了解更多信息,您可以查看详细信息 在下面的链接中。