Tor是一个项目,其主要目标是 低延迟并叠加在Internet上的分布式通信网络的开发, zh-cn不会透露其用户的身份,即他们的IP地址仍然是匿名的。 在这种概念下,浏览器获得了很大的普及,并且已在世界各地广泛使用,考虑到允许匿名的特性,浏览器的使用通常归因于非法活动。

尽管向用户提供了浏览器是为了提供更安全的浏览,并且首先是为了提供匿名性。 ESET研究人员揭幕 最近他们发现了 陌生人散布的假版Tor浏览器。 自从该浏览器的编译被定位为Tor浏览器的正式俄语版本以来,其创建者与该编译无关。

ESET首席恶意软件研究员Anton Cherepanov说 自2017年以来,该调查确定了黑客使用的三个比特币钱包。

每个钱包都包含相对大量的小额交易; 我们认为这是对木马Tor浏览器使用了这些钱包的确认”

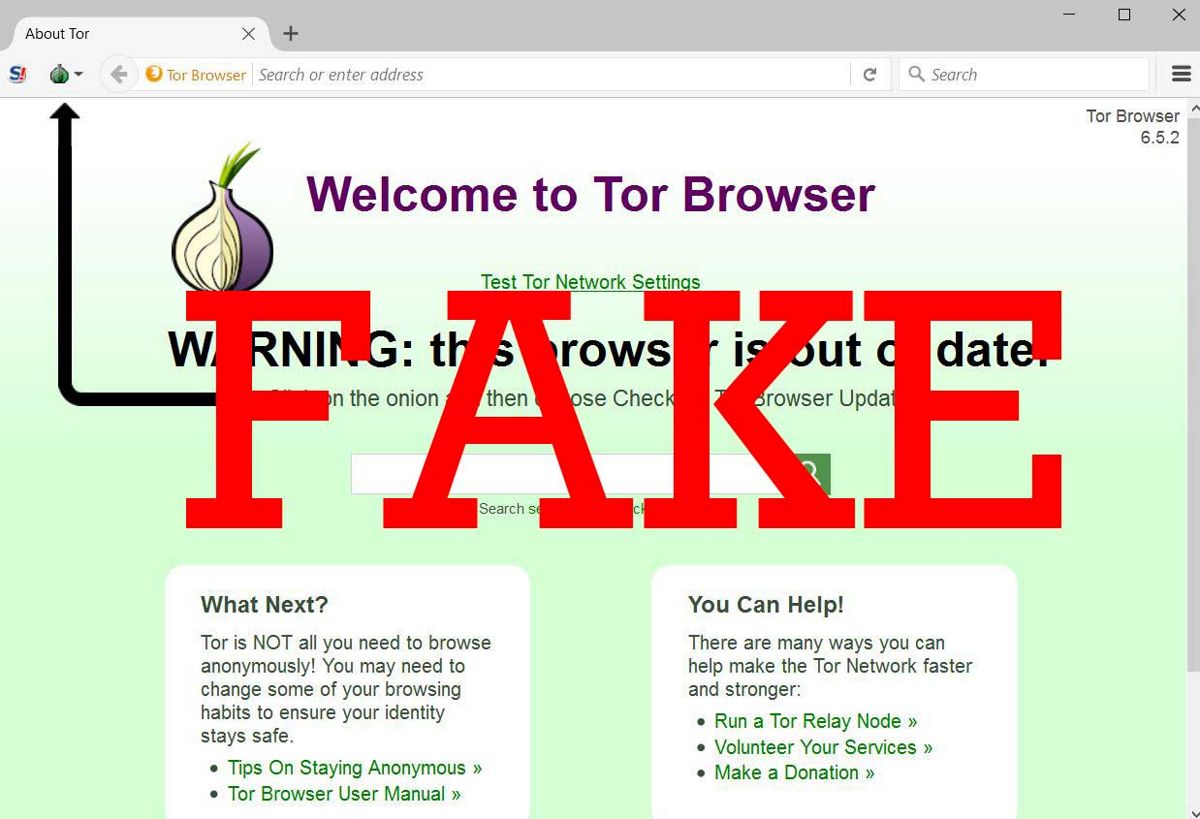

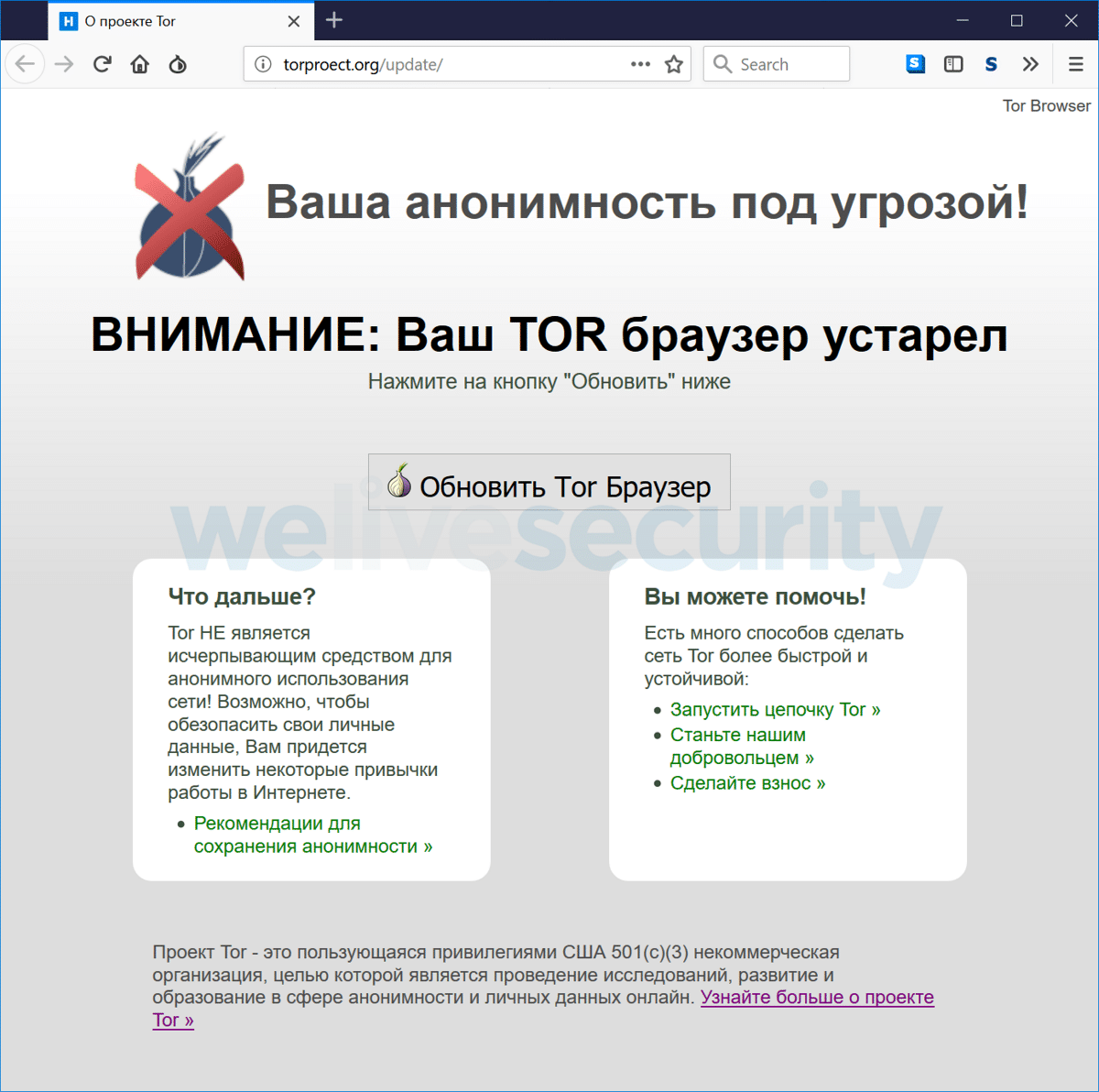

目标 这个Tor的修改版本 取代了比特币和QIWI钱包。 为了误导用户, 汇编的创建者注册了tor-browser.org和torproect.org域 (与官方网站torproJect.org的区别在于字母“ J”的缺失,许多俄语用户对此并未注意到)。

网站的设计风格与官方Tor网站类似。 第一个站点显示有关使用过时版本的Tor浏览器的警告页面,以及有关安装更新的建议(其中提供的链接提供了Trojan软件的编译内容),第二个站点重复了该页面,以下载Tor浏览器。

重要的是要提到 仅针对Windows配置了Tor的恶意版本。

自2017年以来,恶意的Tor浏览器已在各种俄语论坛中得到推广, 在有关暗网,加密货币的讨论中,避免了Roskomnadzor锁定和隐私问题。

为了在pastebin.com上分发浏览器,还创建了许多页面,这些页面已经过优化 将显示在搜索引擎顶部,显示与各种非法操作,审查制度,著名政治人物的姓名等相关的主题。

在pastebin.com上宣传假冒浏览器版本的网页已被浏览500次以上。

虚拟集基于Tor浏览器7.5代码库 除了恶意的内置功能,较小的用户代理调整,禁用插件的数字签名验证以及锁定更新安装系统外,它与官方的Tor浏览器相同。

恶意插入包括将内容控制器附加到HTTPS插件 到处都是常规的(向manifest.json添加了额外的script.js脚本)。 其余更改在配置设置级别进行,所有二进制部分均保留在官方的Tor浏览器中。

打开每个页面后,HTTPS Everywhere中内置的脚本, 转到管理服务器,该服务器返回了应执行的JavaScript代码 在当前页面的上下文中。

管理服务器用作隐藏的Tor服务。 通过执行JavaScript代码,攻击者可以组织对Web表单内容的拦截,对页面上任意元素的替换或隐藏,虚拟消息的显示等。

但是,在分析恶意代码时,仅记录了用于替换Darknet付款接受页面上的QIWI和比特币钱包详细信息的代码。 在恶意活动过程中,钱包中累积了4.8个比特币来替换它们,相当于大约40万美元。