Nhóm làm việc của kỹ thuật internet (IETF), chịu trách nhiệm phát triển các giao thức và kiến trúc Internet, đã hoàn thành việc hình thành RFC cho giao thức Bảo mật thời gian mạng (NTS) và đã xuất bản thông số kỹ thuật được liên kết với mã định danh RFC 8915.

RFC đã nhận được trạng thái "Đề xuất tiêu chuẩn", sau đó công việc sẽ bắt đầu cung cấp cho RFC trạng thái của một Tiêu chuẩn Dự thảo, điều này thực sự có nghĩa là sự ổn định hoàn toàn của giao thức và có tính đến tất cả các nhận xét được đưa ra.

Tiêu chuẩn hóa NTS là một bước quan trọng để cải thiện tính bảo mật của các dịch vụ đồng bộ hóa thời gian và bảo vệ người dùng khỏi các cuộc tấn công bắt chước máy chủ NTP mà máy khách kết nối.

Thao tác của kẻ tấn công để đặt sai thời gian có thể được sử dụng để xâm phạm tính bảo mật của các giao thức nhạy cảm với thời gian khác, chẳng hạn như TLS. Ví dụ: việc thay đổi thời gian có thể dẫn đến sự hiểu sai về dữ liệu hợp lệ cho chứng chỉ TLS.

Cho đến nay, NTP và mã hóa đối xứng của các kênh liên lạc không đảm bảo rằng khách hàng tương tác với mục tiêu và không phải với máy chủ NTP giả mạo và xác thực khóa chưa trở thành xu hướng phổ biến vì nó quá phức tạp để thiết lập.

Trong vài tháng qua, chúng tôi đã thấy nhiều người dùng dịch vụ thời gian của chúng tôi, nhưng rất ít người sử dụng Bảo mật thời gian mạng. Điều này khiến các máy tính dễ bị tấn công bắt chước máy chủ mà chúng sử dụng để lấy NTP. Một phần của vấn đề là thiếu các daemon NTP hỗ trợ NTS. Vấn đề đó hiện đã được giải quyết: chrony và ntpsec đều hỗ trợ NTS.

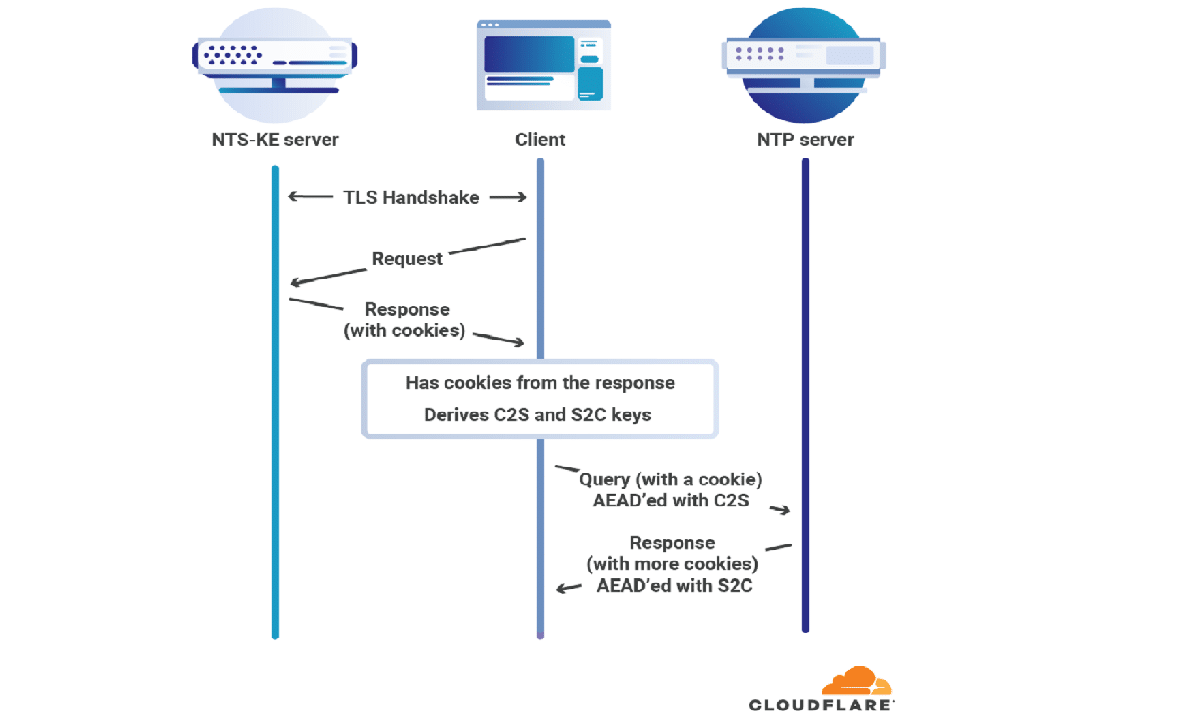

NTS sử dụng các yếu tố cơ sở hạ tầng khóa công khai (PKI) và cho phép sử dụng TLS và Mã hóa xác thực với dữ liệu được liên kết (AEAD) để bảo vệ thông tin liên lạc giữa máy khách-máy chủ bằng mật mã thông qua Giao thức thời gian mạng (NTP).

NTS bao gồm hai giao thức riêng biệt: NTS-KE (Thiết lập khóa NTS để xử lý xác thực ban đầu và thương lượng khóa qua TLS) và NTS-EF (Các trường mở rộng NTS, chịu trách nhiệm mã hóa và xác thực một phiên đồng bộ hóa thời gian).

NTS thêm các trường mở rộng khác nhau vào gói NTP và nó chỉ lưu trữ tất cả thông tin trạng thái ở phía máy khách bằng cơ chế truyền cookie. Cổng mạng 4460 dành riêng để xử lý các kết nối NTS.

Thời gian là nền tảng bảo mật cho nhiều giao thức, như TLS, mà chúng ta dựa vào để bảo vệ cuộc sống của mình trực tuyến. Không có thời gian chính xác, không có cách nào để xác định xem thông tin đăng nhập đã hết hạn hay chưa. Sự thiếu vắng của một giao thức thời gian an toàn dễ thực hiện đã là một vấn đề đối với bảo mật Internet.

Các triển khai đầu tiên của NTS chuẩn hóa đã được đề xuất trong các phiên bản NTPsec 1.2.0 và Chrony 4.0 được phát hành gần đây.

Chrony cung cấp triển khai máy khách và máy chủ NTP riêng biệt được sử dụng để đồng bộ hóa thời gian chính xác trên các bản phân phối Linux khác nhau, bao gồm Fedora, Ubuntu, SUSE / openSUSE và RHEL / CentOS.

NTPsec được phát triển dưới sự lãnh đạo của Eric S. Raymond và là một nhánh của việc triển khai tham chiếu của giao thức NTPv4 (NTP Classic 4.3.34), tập trung vào việc thiết kế lại cơ sở mã để cải thiện bảo mật (làm sạch mã lỗi thời, phương pháp ngăn chặn xâm nhập và chức năng bảo vệ hoạt động với bộ nhớ và chuỗi).

Nếu không có NTS hoặc xác thực khóa đối xứng, không có gì đảm bảo rằng máy tính của bạn đang thực sự kết nối NTP với máy tính mà bạn nghĩ. Xác thực khóa đối xứng rất khó và khó định cấu hình, nhưng cho đến gần đây nó là cơ chế an toàn và tiêu chuẩn hóa duy nhất để xác thực NTP. NTS sử dụng công việc đi vào cơ sở hạ tầng khóa công khai của web để xác thực các máy chủ NTP và đảm bảo rằng khi bạn định cấu hình máy tính của mình để nói chuyện với time.cloudflare.com, đó là máy chủ mà máy tính của bạn sử dụng.

Nếu bạn muốn biết thêm về nó, bạn có thể kiểm tra chi tiết Trong liên kết sau đây.