nhà tù lửa là một khuôn khổ phát triển một hệ thống để thực thi riêng biệt các ứng dụng đồ họa, bảng điều khiển và máy chủ. Sử dụng Firejail giảm thiểu nguy cơ xâm phạm hệ thống chính khi chạy các chương trình không đáng tin cậy hoặc có khả năng bị tấn công. Chương trình được viết bằng C, được phân phối theo giấy phép GPLv2 và có thể hoạt động trên bất kỳ bản phân phối Linux nào.

nhà tù lửa sử dụng không gian tên, AppArmor và lọc cuộc gọi hệ thống (seccomp-bpf) trên Linux để cách ly. Sau khi bắt đầu, chương trình và tất cả các quy trình con của nó sử dụng các biểu diễn tài nguyên hạt nhân riêng biệt, chẳng hạn như ngăn xếp mạng, bảng quy trình và các điểm gắn kết.

Các ứng dụng phụ thuộc có thể được kết hợp trong một hộp cát chung. Nếu muốn, Firejail cũng có thể được sử dụng để khởi động các vùng chứa Docker, LXC và OpenVZ.

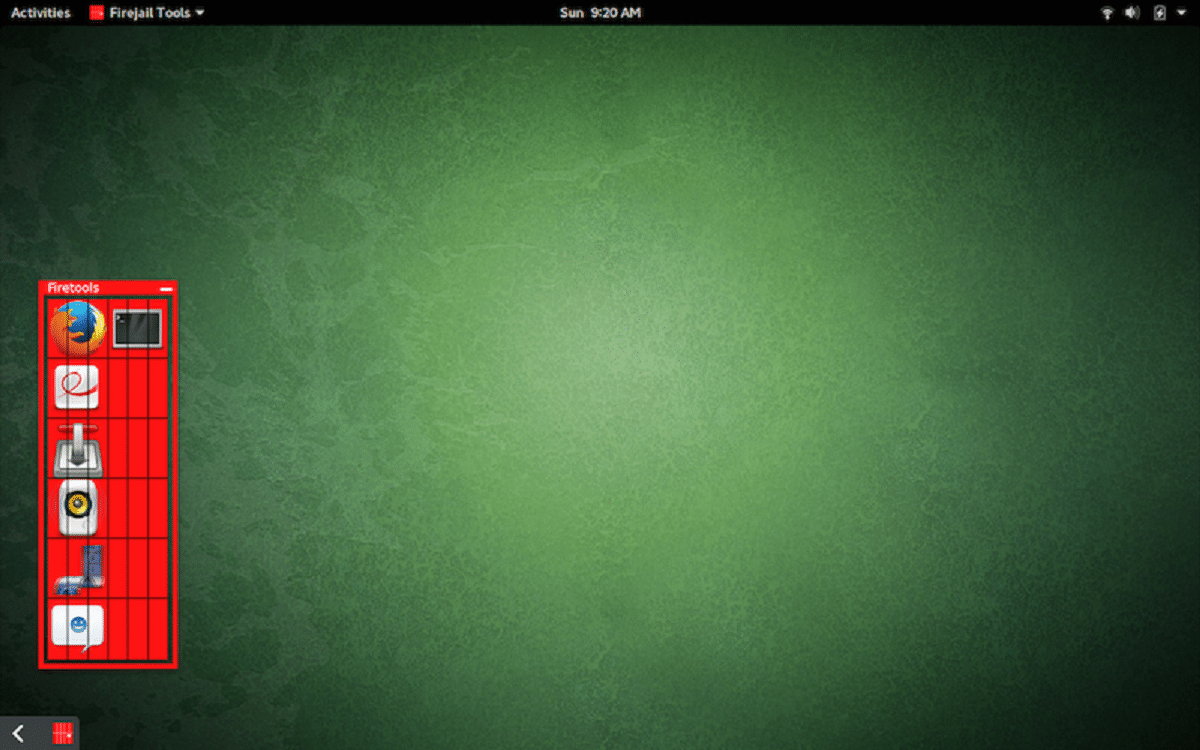

Giới thiệu về Firejail

Không giống như các công cụ cách nhiệt container, Firejail cực kỳ đơn giản để cấu hình và không yêu cầu chuẩn bị hình ảnh hệ thống: thành phần của vùng chứa được hình thành dựa trên nội dung của hệ thống tệp hiện tại và bị xóa sau khi ứng dụng kết thúc.

Se cung cấp các công cụ linh hoạt để thiết lập các quy tắc truy cập hệ thống tệp, bạn có thể xác định tệp và thư mục nào bị từ chối hoặc bị từ chối truy cập, kết nối hệ thống tệp tạm thời (tmpfs) để lấy dữ liệu, hạn chế quyền truy cập chỉ đọc vào tệp hoặc thư mục, kết hợp thư mục bằng bind-mount và overlayfs.

Đối với một số lượng lớn các ứng dụng phổ biến, bao gồm Firefox, Chromium, VLC, trong số những ứng dụng khác, các cấu hình cách ly cuộc gọi hệ thống đã được chuẩn bị sẵn sàng.

Để có được các đặc quyền cần thiết để thiết lập hộp cát, tệp thực thi firejail được cài đặt với cờ gốc SUID (sau khi khởi tạo, các đặc quyền được đặt lại).

Có gì mới trong Firejail 0.9.62?

Trong phiên bản mới này, nó được nhấn mạnh rằng đi kèm với nhiều cấu hình hơn được thêm vào để khởi động ứng dụng cô lập với tổng số hồ sơ lên đến 884.

bên cạnh đó cài đặt giới hạn sao chép tệp đã được thêm vào tệp cấu hình /etc/firejail/firejail.config, Điều này cho phép bạn giới hạn kích thước của các tệp sẽ được sao chép vào bộ nhớ bằng cách sử dụng tùy chọn "–private- *" (theo mặc định, giới hạn được đặt thành 500MB).

Lệnh gọi chroot hiện không được thực hiện dựa trên đường dẫn mà thay vào đó sử dụng các điểm gắn kết dựa trên bộ mô tả tệp.

Những thay đổi khác:

- Trong hồ sơ, việc sử dụng trình gỡ lỗi được cho phép.

- Cải thiện khả năng lọc các cuộc gọi hệ thống bằng cách sử dụng cơ chế seccomp.

- Tự động phát hiện cờ trình biên dịch được cung cấp.

- Thư mục / usr / share được đưa vào danh sách trắng cho nhiều loại cấu hình.

- Các tập lệnh trợ giúp mới gdb-firejail.sh và sort.py đã được thêm vào phần conrib.

- Tăng cường bảo vệ trong giai đoạn thực thi mã đặc quyền (SUID).

- Đối với cấu hình, các dấu hiệu điều kiện mới HAS_X11 và HAS_NET được triển khai để xác minh sự hiện diện của máy chủ X và quyền truy cập vào mạng.

Làm thế nào để cài đặt Firejail trên Linux?

Đối với những người quan tâm đến việc có thể cài đặt Firejail trên bản phân phối Linux của họ, họ có thể làm điều đó theo hướng dẫn mà chúng tôi chia sẻ dưới đây.

Trên Debian, Ubuntu và các dẫn xuất cài đặt khá đơn giản vì họ có thể cài đặt Firejail từ kho phân phối của nó hoặc họ có thể tải xuống các gói gỡ lỗi đã chuẩn bị sẵn từ sourceforge.

Trong trường hợp chọn cài đặt từ kho, chỉ cần mở một thiết bị đầu cuối và thực hiện lệnh sau:

sudo apt-get install firejail

Hoặc nếu họ quyết định tải xuống các gói deb, họ có thể cài đặt bằng trình quản lý gói ưa thích của họ hoặc từ thiết bị đầu cuối bằng lệnh:

sudo dpkg -i firejail_0.9.62_1*.deb

Trong khi đối với trường hợp của Arch Linux và các dẫn xuất từ cái này, chỉ cần chạy:

sudo pacman -S firejail

Đối với trường hợp của Fedora, RHEL, CentOS, OpenSUSE hoặc bất kỳ bản phân phối nào khác có hỗ trợ các gói rpm có thể lấy các gói từ liên kết sau.

Và quá trình cài đặt được thực hiện với:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

cấu hình

Sau khi cài đặt xong, bây giờ chúng ta sẽ phải định cấu hình hộp cát và chúng ta cũng phải bật AppArmor.

Từ một thiết bị đầu cuối, chúng ta sẽ nhập:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Để biết cách sử dụng và tích hợp, bạn có thể tham khảo hướng dẫn của nó Trong liên kết sau đây.