FBI và NSA đã đưa ra một cảnh báo an ninh vào ngày hôm qua tập hợp chứa các chi tiết của một phần mềm độc hại mới ảnh hưởng đến Linux và theo hai cơ quan, Nó được phát triển và triển khai trong các cuộc tấn công thực sự của các tin tặc quân sự Nga.

Cả hai cơ quan đều cho rằng tin tặc Nga đã sử dụng phần mềm độc hại, được gọi là người say rượu, để cài đặt các cửa hậu bên trong mạng bị tấn công.

Về Drovorub

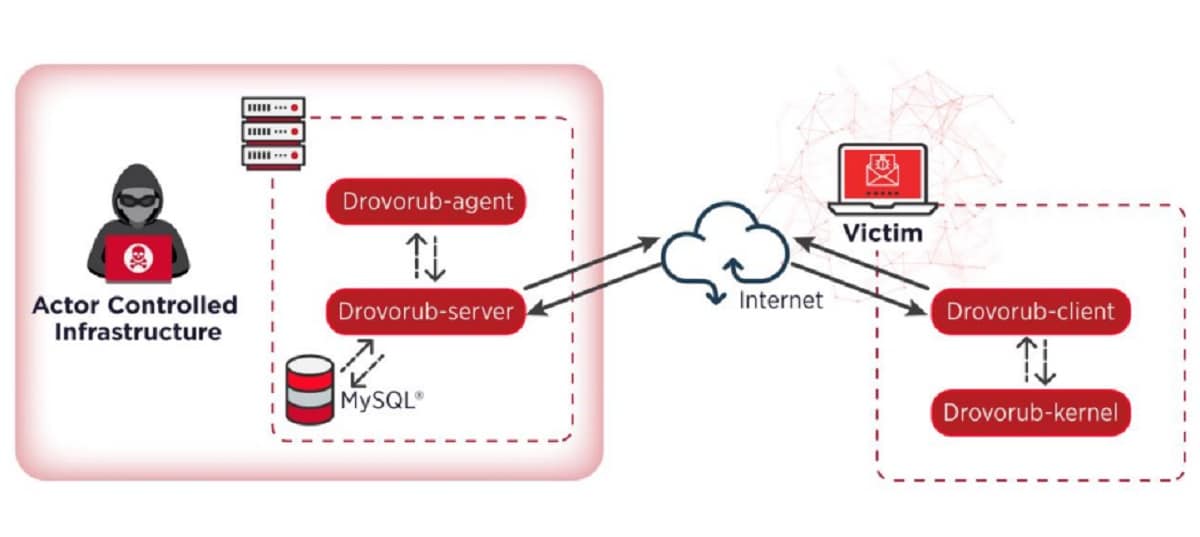

Phần mềm độc hại có các mô-đun khác nhau đảm bảo tính năng ẩn, sự bền bỉ và toàn quyền truy cập vào máy cam kết những đặc quyền cao nhất.

Trong báo cáo kỹ thuật do NSA và FBI công bố, Thông tin chi tiết về Khả năng và Đề xuất Giải pháp Phát hiện của Drovorub đã được phát hành và phòng ngừa.

Theo báo cáo, rootkit rất hiệu quả trong việc ẩn trên một máy bị nhiễm và sống sót khi khởi động lại trừ khi:

"Khởi động an toàn giao diện phần mềm cơ sở mở rộng hợp nhất (UEFI) được bật ở chế độ" Đầy đủ "hoặc" Đầy đủ ".

Báo cáo mô tả các chi tiết kỹ thuật của từng phần của Drovorub, giao tiếp với nhau qua JSON qua WebSockets và mã hóa lưu lượng truy cập đến và đi từ mô-đun máy chủ bằng thuật toán RSA.

NSA và FBI quy kết phần mềm độc hại cho Cục tình báo chính của Bộ Tổng tham mưu NgaTrung tâm Dịch vụ Đặc biệt Chính (GTsSS), Đơn vị Quân đội 85.

Hoạt động mạng của tổ chức này có liên quan đến các chiến dịch của tập thể hack tiên tiến được gọi là Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Sự phân bổ này dựa trên cơ sở hạ tầng chỉ huy và kiểm soát hoạt động mà các công ty đã công khai liên kết với GTsSS để bảo vệ chống lại các cuộc tấn công mạng. Một manh mối là địa chỉ IP mà Microsoft đã tìm thấy trong chiến dịch Strontium vận hành các thiết bị IoT vào tháng 2019 năm 2 và cũng được sử dụng để truy cập Drovorub CXNUMX trong cùng thời gian.

Phát hiện và ngăn ngừa

Cuộc điều tra của NSA đã xác định rằng hoạt động phần mềm độc hại có thể nhìn thấy thông qua các kỹ thuật phát hiện bổ sung, nhưng những điều này không hiệu quả lắm đối với mô-đun nhân Drovorub.

Hệ thống phát hiện xâm nhập mạng (NIDS) như Meerkat, Snort, Zeek có thể tự động mở khóa tin nhắn Giao thức WebSocket "ẩn" (sử dụng tập lệnh) và xác định thông điệp C2 giữa máy khách và các thành phần tác nhân và máy chủ Drovorub.

Một proxy TLS sẽ đạt được kết quả tương tự ngay cả khi kênh giao tiếp sử dụng TLS để mã hóa. Tuy nhiên, một lưu ý với các phương pháp này là tính năng ngang hàng có thể không được chú ý nếu TLS được sử dụng hoặc nếu tác nhân chuyển sang định dạng thông báo khác.

Để khám phá dựa trên máy chủ, NSA và FBI đưa ra các giải pháp sau:

- Kiểm tra sự hiện diện của mô-đun nhân Drovorub bằng cách sử dụng tập lệnh có trong báo cáo (trên trang 35)

- Các sản phẩm bảo mật có thể phát hiện các tạo tác phần mềm độc hại và chức năng rootkit, chẳng hạn như hệ thống kiểm tra nhân Linux;

- Các kỹ thuật phản hồi trực tiếp, tìm kiếm tên tệp, đường dẫn, hàm băm cụ thể và với các quy tắc của Yara (được cung cấp trong báo cáo quy tắc của Snort)

- Quét bộ nhớ, cách hiệu quả nhất để tìm rootkit;

- Quét hình ảnh đĩa, tạo tác phần mềm độc hại liên tục trên đĩa, nhưng rootkit ẩn chúng khỏi các tệp nhị phân và các lệnh gọi hệ thống thông thường.

Như các phương pháp phòng ngừa, cả hai cơ quan đều khuyên bạn nên cài đặt các bản cập nhật Linux mới nhất và sử dụng các phiên bản phần mềm mới nhất hiện có.

Ngoài ra, quản trị viên hệ thống họ phải đảm bảo rằng các máy đang chạy ít nhất là nhân Linux 3.7, cung cấp việc triển khai chữ ký hạt nhân. Việc cấu hình hệ thống để chỉ tải các mô-đun có chữ ký số hợp lệ làm tăng mức độ khó khăn trong việc ngăn chặn các mô-đun hạt nhân độc hại.

Một khuyến nghị khác là bật cơ chế xác minh Khởi động An toàn UEFI (ứng dụng đầy đủ) chỉ cho phép tải các mô-đun nhân hợp pháp. Tuy nhiên, điều này không bảo vệ khỏi lỗ hổng BootHole được tiết lộ gần đây.

Fuente: https://www.zdnet.com