Vài ngày trước An ninh Tấn công đã đưa ra một tuyên bố đặc biệt trên blog của mình, trong đó mang lại thông báo rằng họ đã phát hành một phiên bản mới của hệ điều hành của mình, Kali Linux 2018.4

Trước đây được gọi là BackTrack Linux, Kali Linux là hệ điều hành thử nghiệm xâm nhập và tấn công dựa trên Debian, cung cấp các công nghệ Linux mới nhất và các thành phần được cập nhật.

Kali Linux là một bản phân phối với một bộ sưu tập các công cụ pháp y và an ninh. Bản phân phối này thực tế là một nền tảng kiểm tra bảo mật, có thể được sử dụng như một đĩa CD trực tiếp.

Bên cạnh đó, phân phối bao gồm các công cụ để tăng tốc độ lựa chọn mật khẩu Các phím (Multihash CUDA Brute Forcer) và WPA (Pyrit) sử dụng công nghệ CUDA và AMD Stream, cho phép sử dụng GPU NVIDIA và AMD để thực hiện các hoạt động tính toán.

Tốt nhất trong tất cả, có sẵn ở 32-bit, 64-bit, với các biến thể cho ARM, cũng như các bản dựng cụ thể cho nhiều nền tảng phần cứng phổ biến.

Giới thiệu về phiên bản mới của Kali Linux 2018.4

Phiên bản thứ tư và cuối cùng của năm 2018 này, Kali Linux 2018.4, có sẵn để tải xuống. Phiên bản này mang hạt nhân Linux 4.18.10, có nhiều bản sửa lỗi và bao gồm nhiều gói cập nhật.

KaliLinux 2018.4 Nó cũng bao gồm các gói cập nhật cho Burp Suite, Patator, Gobuster, Binwalk, Faraday, Fern-WiFi Cracker, RSMangler, Harvester, Wpscan và nhiều gói khác.

cũng Wireguard đã được thêm vào. Đây là một giải pháp VPN an toàn và dễ sử dụng và loại bỏ nhiều vấn đề đau đầu trong việc tạo mạng riêng ảo.

Kali Linux 64-bit dành cho Rapberry Pi

đến Ai trong chúng ta là người dùng Raspberry Pi đều biết trước rằng hình ảnh Kali Linux đã tồn tại cho thiết bị của chúng tôi, thiết bị đã được định cấu hình hoặc chúng tôi có tùy chọn có thể định cấu hình nó theo ý muốn của mình bằng cách sử dụng các hướng dẫn sử dụng Kali Linux.

Nhưng trong bản phát hành mới này và là một trong những điểm mới chính của điều này, các nhà phát triển Kali Linux cuối cùng đã phát hành hình ảnh đầu tiên cho Raspberry Pi 3 64-bit.

Hình ảnh Kali Linux cho Raspberry Pi 3 vẫn đang trong giai đoạn thử nghiệm, vì vậy các nhà phát triển đưa ra cảnh báo rằng rất có thể chúng tôi sẽ tìm thấy lỗ hổng trong hình ảnh mới này.

Nâng cấp lên Kali Linux 2018.4

Nếu bạn đã cài đặt Kali Linux họ có thể dễ dàng nâng cấp lên phiên bản mới này mà không cần phải cài đặt lại hệ thống.

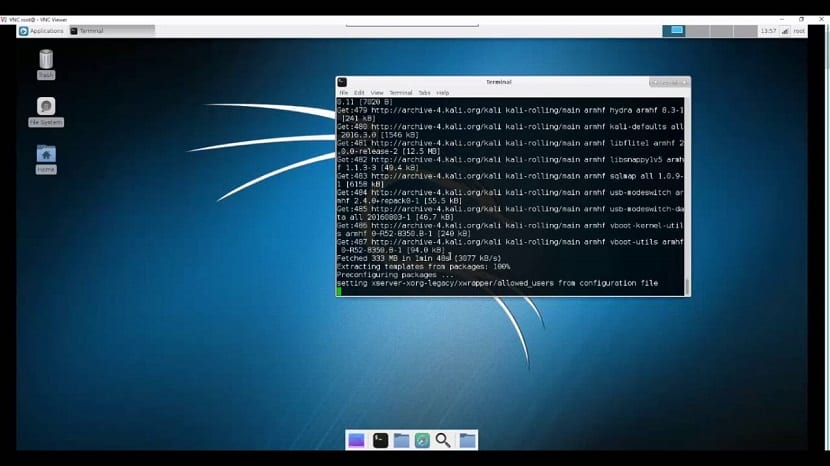

Để làm điều này, chúng ta phải mở một terminal bằng Ctrl + Alt + T và trong đó, chúng ta sẽ nhập các lệnh sau:

apt update && apt -y full-upgrade -y

Sau khi hoàn tất, họ sẽ bắt đầu tải xuống và cập nhật các gói hệ thống, quá trình này có thể mất một lúc, vì vậy tôi khuyên bạn đừng tuyệt vọng.

Khi kết thúc cập nhật, bạn phải khởi động lại hệ thống của mình để các thay đổi được áp dụng ngoài ra bạn có thể khởi động hệ thống của mình với Nhân Linux mới được phát hành trong bản cập nhật này.

Để xác minh rằng cài đặt của bạn đã được cập nhật, bạn có thể thực hiện bằng các lệnh sau:

grep VERSION /etc/os-release VERSION = "2018.4" VERSION_ID = "2018.4"

uname -a Linux kali 4.18.0-kali2-amd64 # 1 SMP Debian 4.18.10-2kali1 (2018-10-09) x86_64 GNU / Linux

Tải xuống và tải xuống Kali Linux 2018.4

Để có thể tải xuống phiên bản phân phối mới này Bạn có thể truy cập trực tiếp vào trang web chính thức của dự án, nơi bạn có thể tìm thấy hình ảnh hệ thống trong phần tải xuống của nó.

Bạn có thể lưu hình ảnh với sự trợ giúp của Etcher trên USB. Ngoài ra, nếu bạn muốn kiểm tra hình ảnh thử nghiệm cho Raspberry Pi 3, bạn có thể ghi lại hình ảnh của mình bằng Etcher trên Mirco SD đã được định dạng trước đó của bạn.

Tất cả các phát triển ban đầu được tạo trong bản phân phối được phân phối theo giấy phép GPL và có sẵn thông qua kho lưu trữ Git công khai.

Một hình ảnh iso đầy đủ (2,9 GB) và một hình ảnh giảm (867 MB) đã được chuẩn bị để tải xuống.

Bộ có sẵn cho x86, x86_64, kiến trúc ARM (armhf và armel, Raspberry Pi, ARM Chromebook, Odroid).

Ngoài bản dựng cơ bản với GNOME và phiên bản rút gọn, còn có các tùy chọn với Xfce, KDE, MATE, LXDE và Enlightenment e17.

xin chào lời chào tới cộng đồng..để xem tôi có phiên bản kali 2016.1 ... Tôi đã đặt cái này vào một thiết bị đầu cuối

apt update && apt -y full-upgrade -y

Hóa ra là tôi không cập nhật lên 2018.4 Tôi gặp lỗi này

Ign: 1 http://deb.debian.org/debian kéo dài InRelease

Mục tiêu: 2 http://deb.debian.org/debian-security kéo dài / cập nhật InRelease

Mục tiêu: 4 http://deb.debian.org/debian căng-cập nhật InRelease

Mục tiêu: 5 http://deb.debian.org/debian kéo dài phát hành

Mô tả: 3 http://kali.download/kali Kali-cán InRelease [30,5 kB]

Lỗi: 3 http://kali.download/kali Kali-cán InRelease

Các chữ ký sau không hợp lệ: KEYEXPIRED 1517583136 KEYEXPIRED 1517583136 KEYEXPIRED 1517583136 KEYEXPIRED 1517583136 KEYEXPIRED 1517583136

Đang đọc danh sách gói ... Xong

W: Không có khóa công khai nào khả dụng cho các số nhận dạng khóa sau:

EF0F382A1A7B6500

W: Lỗi GPG: http://kali.download/kali kali-roll InRelease: Các chữ ký sau không hợp lệ: KEYEXPIRED 1517583136 KEYEXPIRED 1517583136 KEYEXPIRED 1517583136 KEYEXPIRED 1517583136 KEYEXPIRED 1517583136

E: Kho lưu trữ 'http://http.kali.org/kali kali-roll InRelease' chưa được ký.

N: Việc cập nhật từ một kho lưu trữ như vậy không thể được thực hiện một cách an toàn và do đó bị tắt theo mặc định.

N: Xem trang apt-secure (8) để biết chi tiết về việc tạo kho lưu trữ và cấu hình người dùng.

Bạn có thể giúp tôi được không….???