Ще одна стаття про його проти судо. Програма su широко використовується в Unix-подібних операційних системах для доступу як кореневої системи та отримання необхідних дозволів для виконання інших команд з терміналу, і навіть деякі програми з графічним інтерфейсом користувача мають розширення, які графічно запитують цей пароль, коли це необхідно.

Як ви вже знаєте, su є абревіатурою "замінити користувача" (змінити користувача) або суперкористувача (суперкористувача), існує кілька думок. Як би там не було, це не дуже важливо для вашого бізнесу. Хороша річ полягає в тому, що це дозволяє нам повністю контролювати після введення кореневого пароля та внесення багатьох модифікацій та системного адміністрування, що без привілеїв нам не дозволять.

su –c “comando”

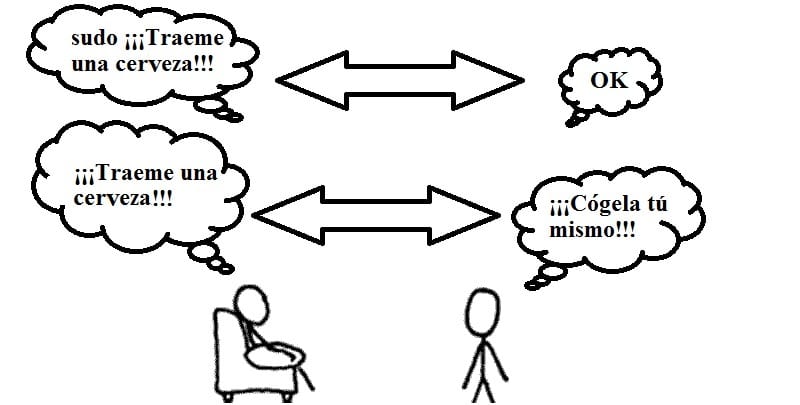

Інша утиліта - Суду (super user do), що дуже схоже на su, але з деякими обмеженнями. Однак, незважаючи на те, що він є більш обмежувальним і не дає вам повного контролю, він менш безпечний, і його використання завжди рекомендується контрольовано, і коли робота, яку ми хочемо зробити, не дозволяє нам виконувати без привілеїв.

Судо написав Боб Коггесхалл і Кліфф Спенсер у вісімдесятих, коли вони були на факультеті інформатики Нью-Йоркського університету. В даний час його підтримує один з розробників OpenBSD, Тодд с. Міллер у співпраці з Крісом Джепівей та Аароном Спангглером. Він сумісний з різними операційними системами, такими як GNU / Linux, BSD та похідні та Mac OS X, ...

Версії публікувались протягом багатьох років модифікований та вдосконалений sudo, щоб він працював найкращим чином і був якомога безпечнішим. Спосіб використання схожий на su, ви вводите його і вводите пароль, щоб миттєво отримати привілеї (пільговий період), але root-пароль не потрібен, а лише пароль користувача.

sudo “comando”

Дозволяючи отримати привілеї для будь-якого користувача sudo є менш доцільним та небезпечним, ніж su, як ми вже говорили, але він може бути швидшим або практичнішим у певних аспектах. З цієї причини не всі дистрибутиви його інтегрують. Якщо ви хочете, щоб sudo був більш безпечним, ви можете змінити файл sudoers, який знаходиться в каталозі / etc. Ось як ви усунете "пільговий період" для невблаганного, щоб використовувати його для зла:

sudo nano /etc/sudoers

І в кінці ви пишете наступне лінії, поважаючи пробіли, великі та малі регістри та не роблячи помилок, збережіть документ, і все готово:

Defaults:ALL timestamp_timeout=0

Файл / etc / sudoers Він містить список користувачів, яким дозволено запускати чи ні певні програми та файли. За допомогою іншої програми або команди під назвою "visudo" ми можемо додатково змінити файл / etc / sudoers. Ви можете отримати більше інформації про нього, звернувшись до його керівництва. Хороша річ Visudo полягає в тому, що він редагує файл без ризику.

Стаття майже відмінна, я просто не знаю, що означає "пиво", думаю, він мав на увазі: "пиво";)

Людина, те, що будь-який користувач може отримати доступ до root-прав, не відповідає дійсності, користувач повинен мати права адміністратора, якщо я не надаю їм ці права, sudo не буде працювати.

Яка нахил статті, вони навіть не уявляють, про що говорять.

Я сумніваюся, що вони коли-небудь бачили термінал * nix у своєму житті.