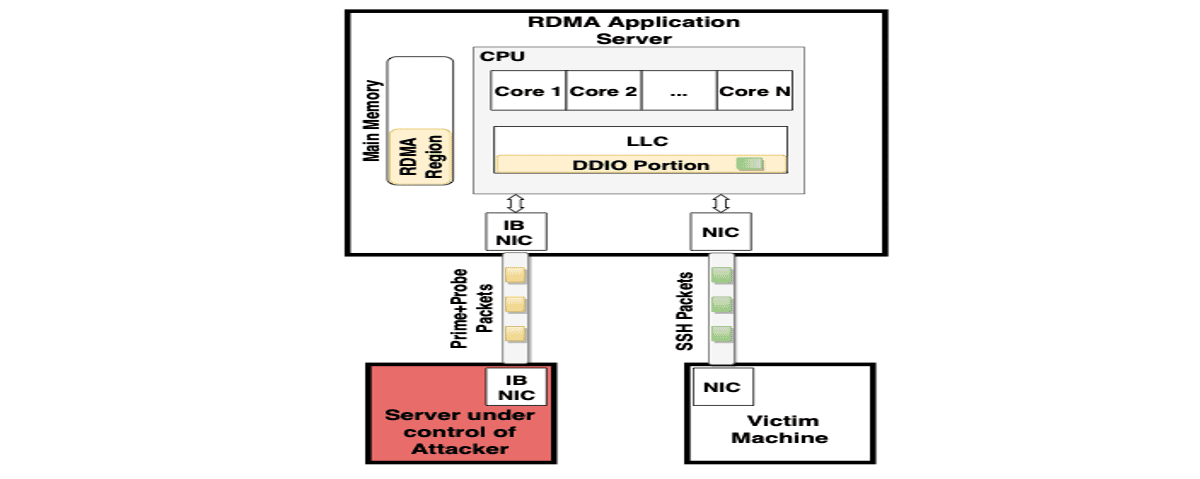

Група дослідників з Амстердамського університету та Швейцарської вищої технічної школи в Цюріху розробив техніку мережевих атак "NetCAT" (Мережевий кеш ATtack), що дозволяє використовувати методи аналізу даних зі сторонніх каналів для віддаленого визначення клавіш, які натискає користувач під час роботи в сеансі SSH. Проблема проявляється лише на серверах, що використовують технології RDMA (віддалений прямий доступ до пам'яті) та DDIO (прямий ввід / вивід на дані).

Intel вважає, що атаку важко здійснити на практиці.a, оскільки він вимагає доступу зловмисника до локальної мережі, крім умов та організації хост-комунікації використовуючи технології RDMA та DDIO, які зазвичай використовуються в ізольованих мережах, наприклад, де працюють кластери.

Метод, що застосовується для нападу нагадує вразливість Throwhammer, що дозволяє змінювати вміст окремих бітів в оперативній пам'яті за допомогою маніпуляцій мережевими пакетами в системах RDMA.

Дослідники коментують, що:

Нова проблема - результат мінімізації затримок за допомогою механізму DDIO, який забезпечує пряму взаємодію між мережевою картою та іншими периферійними пристроями з кешем процесора (під час обробки пакетів мережевих карт дані кешуються та отримуються з кешу, без доступ до пам'яті).

Завдяки DDIO кеш процесора також включає дані, що генеруються під час зловмисної мережевої діяльності.

Атака NetCAT спирається на той факт, що мережеві карти кешують дані активно, і швидкість обробки пакетів у сучасних локальних мережах є достатньою, щоб впливати на заповнення кешу та визначати наявність або відсутність даних у кеші шляхом аналізу затримок передачі даних.

Використовуючи інтерактивні сеанси, наприклад через SSH, мережевий пакет надсилається відразу після натискання клавіші, тобто затримки між пакетами корелюють із затримками між натисканнями клавіш.

Використовуючи методи статистичного аналізу та враховуючи, що затримки між натисканнями клавіш, як правило, залежать від положення клавіші на клавіатурі, можна з певною ймовірністю відтворити вхідну інформацію. Наприклад, більшість людей схильні набирати "s" після "a" набагато швидше, ніж "g" після "s".

Інформація, кешована процесором, також дозволяє судити про точний час пакетів, відправлених мережевою картою, при обробці з'єднань, таких як SSH.

Генеруючи певний потік трафіку, зловмисник може визначити, коли в кеші з’являються нові дані пов'язані з певною діяльністю в системі.

Для аналізу вмісту кешу використовується метод Prime + Probe, який полягає у заповненні кешу набором опорних значень та вимірюванні часу доступу до них під час заповнення для визначення змін.

Цілком можливо, що техніка пропозиція можна використовувати для визначення не тільки натискання клавіш, але і інші типи конфіденційних даних, кешовані процесором.

У нашій атаці ми використовуємо той факт, що сервер додатків із підтримкою DDIO має спільний ресурс (кеш останнього рівня) між ядрами центрального процесора та мережевою картою. Ми проводимо реверсивне проектування важливих властивостей DDIO, щоб зрозуміти, як кеш-пам’ять ділиться з DDIO.

Потенційно атака може бути здійснена, коли RDMA відключена, але без RDMA її ефективність знижується, а виконання значно ускладнюється.

Також можна використовувати DDIO для організації прихованого каналу зв'язку, що використовується для передачі даних після того, як сервер був скомпрометований, минаючи системи безпеки.

Фуенте: https://www.vusec.net