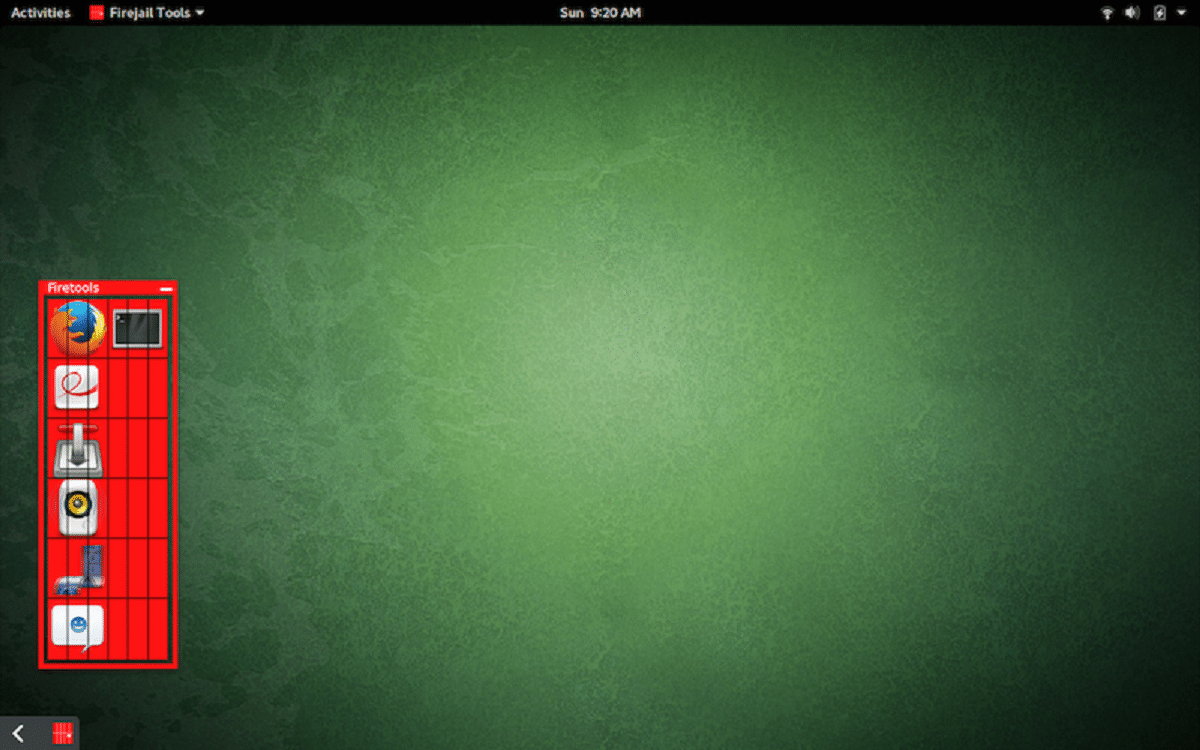

Пожежна в’язниця є фреймворком, який розробляє систему для ізольованого виконання графічних додатків, консоль та сервер. Використання Firejail мінімізує ризик компрометації системи main при запуску ненадійних або потенційно вразливих програм. Програма написана на мові C, поширюється під ліцензією GPLv2 і може працювати на будь-якому дистрибутиві Linux.

Пожежна в’язниця використовує простори імен, AppArmor та фільтрацію системних викликів (seccomp-bpf) на Linux для ізоляції. Після запуску програма та всі її дочірні процеси використовують окремі подання ресурсів ядра, такі як мережевий стек, таблиця процесів та точки монтування.

Залежні програми можна поєднувати в загальній пісочниці. За бажанням Firejail також можна використовувати для запуску контейнерів Docker, LXC та OpenVZ.

Про Firejail

На відміну від інструментів для ізоляції контейнерів, Firejail надзвичайно простий у налаштуванні і не вимагає підготовки образу системи: склад контейнера формується на основі вмісту поточної файлової системи та видаляється після закінчення програми.

Se забезпечити гнучкі інструменти для встановлення правил доступу до файлової системи, Ви можете визначити, яким файлам та каталогам заборонено або заборонено доступ, підключати тимчасові файлові системи (tmpfs) для даних, обмежувати доступ лише для читання до файлів або каталогів, поєднувати каталоги за допомогою bind-mount та overlayfs.

Для великої кількості популярних додатків, серед яких Firefox, Chromium, VLC, серед інших, готові профілі ізоляції системних викликів.

Щоб отримати необхідні привілеї для налаштування пісочниці, виконуваний файл firejail встановлюється з кореневим прапором SUID (після ініціалізації привілеї скидаються).

Що нового у Firejail 0.9.62?

У цій новій версії це підкреслено поставляється з додатковими профілями, доданими для запуску програми ізольовані, за допомогою яких загальна кількість профілів сягає 884.

Окрім цього налаштування обмеження копіювання файлу додано до конфігураційного файлу /etc/firejail/firejail.config, Це дозволяє обмежити розмір файлів, які будуть скопійовані в пам’ять, за допомогою параметрів «–private- *» (за замовчуванням обмеження встановлено на 500 МБ).

Зараз виклик chroot виконується не на основі шляху, а замість цього використовуються точки монтування на основі дескриптора файлу.

З інших змін:

- У профілях допускається використання налагоджувачів.

- Покращена фільтрація системних викликів за допомогою механізму seccomp.

- Забезпечено автоматичне виявлення прапорців компілятора.

- Каталог / usr / share входить до білого списку для різних профілів.

- Нові допоміжні сценарії gdb-firejail.sh та sort.py були додані до розділу conrib.

- Покращений захист на стадії виконання привілейованого коду (SUID).

- Для профілів впроваджені нові умовні знаки HAS_X11 та HAS_NET для перевірки наявності X-сервера та доступу до мережі.

Як встановити Firejail на Linux?

Для тих, хто зацікавлений у можливості встановити Firejail у своєму дистрибутиві Linux, вони можуть це зробити, дотримуючись інструкцій що ми ділимося нижче.

На Debian, Ubuntu та похідних установка досить проста, оскільки вони можуть встановити Firejail із сховищ його розподілу або вони можуть завантажити підготовлені деб-пакети від sourceforge.

У разі вибору інсталяції зі сховищ, просто відкрийте термінал і виконайте наступну команду:

sudo apt-get install firejail

Або якщо вони вирішили завантажити пакети deb, вони можуть встановити за допомогою бажаного менеджера пакетів або з терміналу за допомогою команди:

sudo dpkg -i firejail_0.9.62_1*.deb

Тоді як для випадку Arch Linux та похідних з цього просто запустіть:

sudo pacman -S firejail

Для випадку Fedora, RHEL, CentOS, OpenSUSE або будь-який інший дистрибутив з підтримкою пакетів rpm може отримати пакети з за наступним посиланням.

А установка виконується за допомогою:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

конфігурація

Після завершення інсталяції нам доведеться налаштувати пісочницю, а також увімкнути AppArmor.

З терміналу ми наберемо:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Щоб дізнатися про його використання та інтеграцію, ви можете проконсультуватися з його посібником У наступному посиланні.