Перевага відкритого коду полягає в тому, що є варіанти на будь-який смак. Неминуче, якщо ви напишете статтю з переліком причин, які змушують вас віддати перевагу одному варіанту перед іншим, ви неминуче отримаєте коментарі від тих, хто вибере другий, з поясненням причин свого вибору. субота Я прокоментував що Я вважав за краще використовувати клієнти BitTorrent замість aMule. Прихильники цієї програми відповіли своєю точкою зору. Якщо ви не знаєте aMule, я рекомендую вам їх прочитати. Вони, безсумнівно, будуть для вас повчальними.

Звичайно, ваша позиція не скасовує мою. Я завжди давав зрозуміти, що це моя особиста думка. Я не дуже терпляча людина, я зазвичай не шукаю кінематографічні коштовності і, за винятком критичних речей, віддаю перевагу рішенням під ключ, перш ніж налаштовувати. Тому я не люблю aMule. Крім того, el Обмін файлами за допомогою протоколу BitTorrent має переваги, про які я хочу поговорити.

Але для цього ми повинні спочатку узгодити деякі поняття.

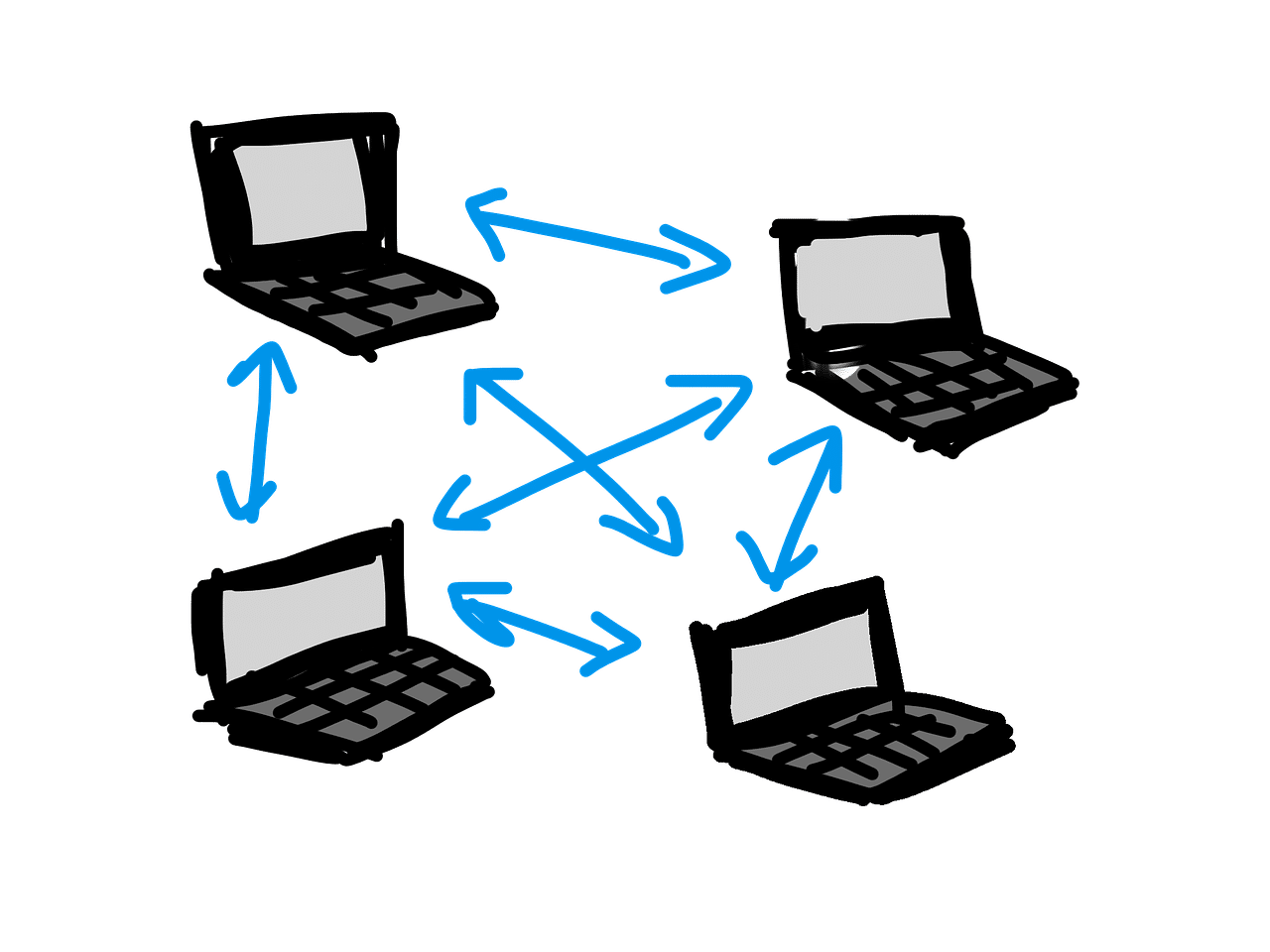

Що таке однорангова (P2P) мережа?

ED2K і Kademlia, два протоколи, про які ми згадували у вищезгаданій попередній статті, і BitTorrent — це протоколи зв'язку для однорангових або P2P мереж. Приблизний переклад буде пара за парою і посилається на два або більше комп'ютерів, з'єднаних між собою для спільного використання ресурсів без необхідності втручання центрального сервера. Якщо ви хочете, щоб я визначив їх більш академічно, давайте сформулюємо це таким чином:

Комунікаційна модель, в якій кожен елемент мережі має однакові можливості і будь-який з них може ініціювати комунікацію.

Іншими словами, вона відрізняється від моделі клієнт-сервер, яка використовується, наприклад, для прямого завантаження, коли комунікація ініціюється клієнтом, а сервер може надіслати лише одну відповідь. Членів P2P-мережі називають «рівними», оскільки всі вони мають однакові можливості.

Можна виділити два типи P2P-мереж:

- Гібридний P2P: вам потрібен посередник, щоб допомогти одноліткам знайти та підключитися. Це випадок протоколу ED2K і першої реалізації протоколу BitTorrent.

- Чистий P2P: центральний сервер взагалі не втручається, і будь-який учасник може відключитися від мережі, не впливаючи на її роботу. Протокол Kademlia і клієнти BitTorrent, які включають технологію розподілених хеш-таблиць (DHT), працюють у цьому режимі.

Особливості протоколу BitTorrent

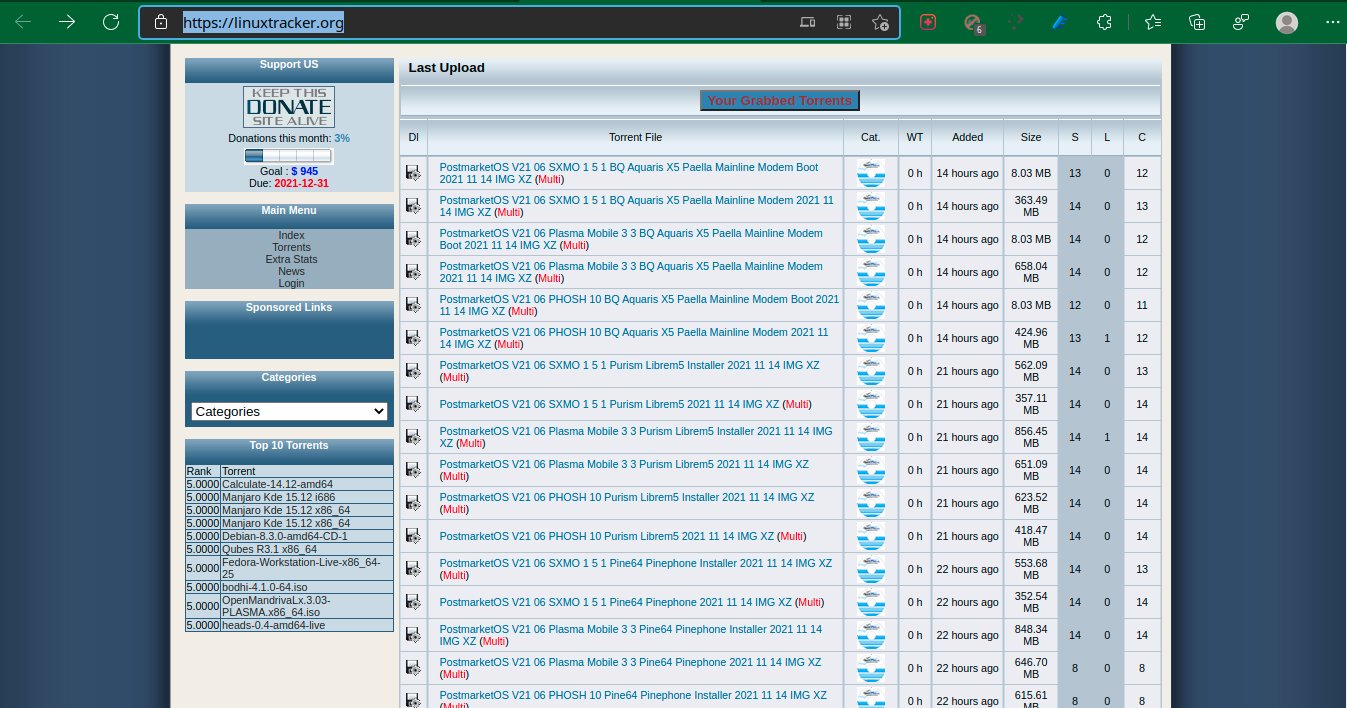

Linux Tracker – це популярний трекер, який дозволяє клієнтам BitTorrent знаходити, завантажувати та ділитися найпопулярнішими дистрибутивами Linux.

Мережа BitTorrent складається з групи комп’ютерів, які називаються «рій». Процес починається, коли один з учасників завантажує файл за допомогою клієнта BitTorrent. Функція клієнта BitTorrent полягає в тому, щоб зв’язатися з «трекером», який був вказаний у файлі .torrent під час його створення. Трекер — це спеціальний сервер, який відстежує підключені комп’ютери, піклуючись про обмін їхніми IP-адресами з іншими клієнтами BitTorrent у рої. Завдяки цьому вони можуть з'єднуватися один з одним.

Як я згадував у класифікації мереж P2P, Існує також децентралізована торрент-система, яка дозволяє клієнтам BitTorrent спілкуватися один з одним без необхідності використання центральних серверів. Клієнти BitTorrent використовують технологію розподіленої хеш-таблиці (DHT), що дозволяє кожному клієнту BitTorrent функціонувати як вузол. У цьому режимі, коли торрент додається за допомогою «магнітного посилання», вузол DHT зв’язується з сусідніми вузлами, а ці інші вузли зв’язуються з іншими вузлами, доки вони не знайдуть інформацію про торрент.

Іншими словами, кожна пара стає трекером. Технологія DHT може працювати в поєднанні з традиційними трекерами, забезпечуючи резервування в разі відмови трекера. Насправді, веб-сайти, які збирають торрент-посилання, часто пропонують обидва варіанти.

У наступній статті ми заглибимося в роботу протоколу BitTorrent

Проблема зі статтею amule, про яку ви згадуєте, полягає не в тому, що ви віддаєте перевагу використовувати торрент перед amule, кожен використовує те, що хоче, і це виходить краще. Справа в тому, що в кінці статті ви сказали, що не рекомендували його установку, і це не справедливо і не серйозно.

Те, що вам більше подобається торрент, не означає, що amule не є дійсною програмою, і, звичайно, це для залежно від того, в яких випадках, і це була ваша велика помилка, тому що ви даєте читачеві зрозуміти, що amule не є хорошим варіантом. Недобре критикувати альтернативу так легко і з такою незначною оцінкою.

У чому була б проблема?

Я простий користувач, а не експерт із комп’ютерної безпеки чи правоохоронець. Також не священик.

Що я рекомендую чи не рекомендую, не має значення.

У тому, що ви неправі, ви пишете статтю в блозі, яку можуть прочитати багато людей, і, погано висловлюючись про програму, ви можете несправедливо її дискредитувати, тому я це сказав.

Якщо ви пишете статтю в публічному блозі, ви повинні відповідати за те, що пишете, ви не повинні бути священиком, представником закону і тим, що ви говорите.