Birkaç gün önce Google açıkladı bir blog yazısı aracılığıyla haberleri HIBA projesinin kaynak kodunun yayınlanması (Ana Bilgisayar Kimliğine Dayalı Yetkilendirme), ana bilgisayarlarla ilgili olarak SSH aracılığıyla kullanıcı erişimini düzenlemek için ek bir yetkilendirme mekanizmasının uygulanmasını önerir (ortak anahtarlar kullanılarak kimlik doğrulama yapılırken belirli bir kaynağa erişime izin verilip verilmediğini kontrol etme).

OpenSSH ile entegrasyon HIBA sürücüsü belirtilerek sağlanır AuthorizedPrincipalsCommand yönergesinde / etc / ssh / sshd_config içinde. Proje kodu C ile yazılmıştır ve BSD lisansı altında dağıtılmaktadır.

HIBA Hakkında

HIBA OpenSSH sertifikalarına dayalı standart kimlik doğrulama mekanizmalarını kullanır ana bilgisayarlarla ilgili olarak kullanıcı yetkilendirmesinin esnek ve merkezi yönetimi için, ancak bağlı olduğu ana bilgisayarların tarafında yetkili_anahtarlar ve yetkili_kullanıcılar dosyalarında periyodik değişiklikler gerektirmez.

Anahtar listesini saklamak yerine Yetkili dosyalarda geçerli genel ve erişim koşulları (şifreler | kullanıcılar), HIBA, ana bilgisayar bağlama bilgilerini doğrudan sertifikaların kendilerine entegre eder. Özellikle, kullanıcı erişimi vermek için ana bilgisayar parametrelerini ve koşullarını depolayan ana bilgisayar sertifikaları ve kullanıcı sertifikaları için uzantılar önerilmiştir.

OpenSSH, basit bir paroladan sertifika kullanımına kadar birçok yöntem sunarken, her biri kendi içinde zorluklar barındırmaktadır.

Kimlik doğrulama ve yetkilendirme arasındaki farkı açıklayarak başlayalım. Birincisi, iddia ettiğiniz varlık olduğunuzu göstermenin bir yoludur. Bu genellikle hesabınızla ilişkili gizli parolayı sağlayarak veya bir ortak anahtara karşılık gelen özel anahtara sahip olduğunuzu gösteren bir sorgulama imzalayarak gerçekleştirilir. Yetkilendirme, bir varlığın bir kaynağa erişim izni olup olmadığına karar vermenin bir yoludur, genellikle kimlik doğrulama gerçekleştikten sonra yapılır.

Ana bilgisayar tarafı doğrulaması, hiba-chk sürücüsü aranarak başlatılır. AuthorizedPrincipalsCommand yönergesinde belirtilir. Bu işleyici sertifikalarda yerleşik olan uzantıların kodunu çözer ve bunlara dayanarak, erişimi verme veya engelleme kararını verir. Erişim kuralları, sertifika yetkilisi (CA) düzeyinde merkezi olarak tanımlanır ve oluşturulma aşamasında sertifikalara entegre edilir.

Sertifikasyon merkezi tarafında, genel bir izin listesi mevcut (bağlanabileceğiniz ana bilgisayarlar) ve bu izinleri kullanabilecek kullanıcıların listesi. Hiba-gen yardımcı programının yerleşik izin bilgilerine sahip sertifikalar oluşturması önerildi ve bir sertifika yetkilisi oluşturmak için gereken işlevsellik hiba-ca.sh komut dosyasına taşındı.

Kullanıcı bağlantısı sırasında, sertifikada belirtilen kimlik bilgileri, sertifika yetkilisinin dijital imzası ile onaylanır. tüm doğrulamaların hedef ana bilgisayar tarafında tam olarak gerçekleştirilmesine izin verir bağlantının yapıldığı, harici servislerle iletişim kurmadan. SSH sertifikalarını onaylayan CA ortak anahtarlarının listesi, TrustedUserCAKeys yönergesi tarafından belirlenir.

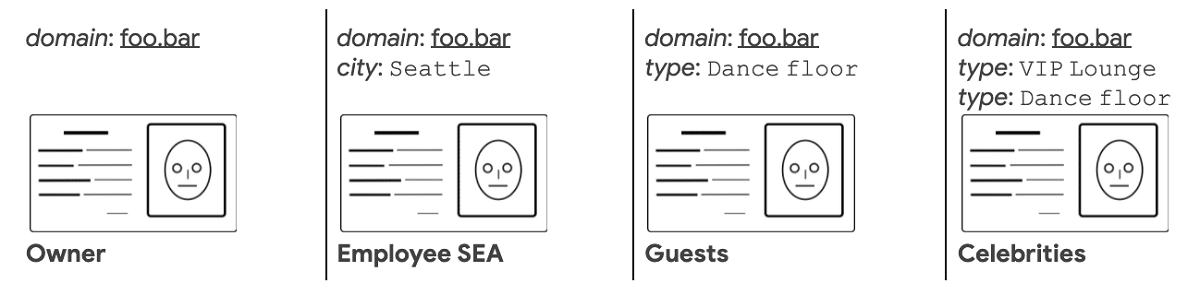

HIBA, SSH sertifikaları için iki uzantı tanımlar:

Ana bilgisayar sertifikalarına eklenen HIBA kimliği, bu ana bilgisayarı tanımlayan özellikleri listeler. Erişim izni vermek için kriterler olarak kullanılacaklar.

Kullanıcı sertifikalarına eklenen HIBA izni, erişim hakkı verilmesi için bir ana bilgisayarın karşılaması gereken kısıtlamaları listeler.

Kullanıcıların ana bilgisayarlara doğrudan bağlanmasına ek olarak, HIBA, daha esnek erişim kuralları tanımlamanıza olanak tanır. Örneğin, ana bilgisayarlar, konum ve hizmet türü gibi bilgilerle ilişkilendirilebilir ve kullanıcı erişim kuralları tanımlayarak, belirli bir hizmet türüne sahip tüm ana bilgisayarlara veya belirli bir konumdaki ana bilgisayarlara bağlantılara izin verebilir.

Nihayet onun hakkında daha fazla bilgi edinmekle ilgileniyorsan not hakkında ayrıntıları kontrol edebilirsiniz Aşağıdaki bağlantıda.