Google dün (6 Haziran Perşembe) Bir yayın aracılığıyla rapor ediyorum Google Güvenlik Blogundan, Fabrikalardan ayrılmadan önce Android cihazlarda önceden yüklenmiş bir arka kapının varlığını tespit etti.

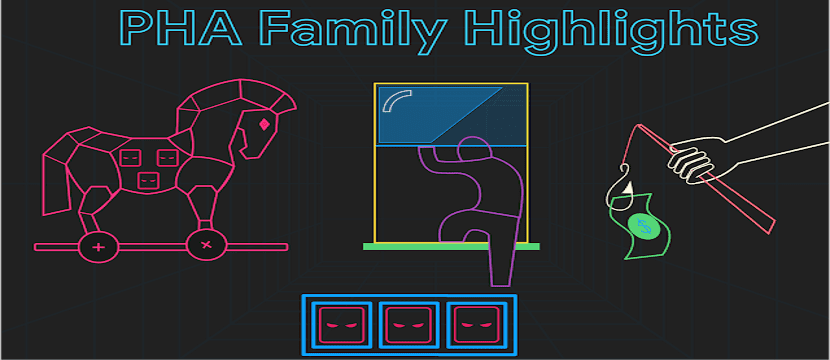

Google durumu inceledi birkaç yıl önce bilgisayar güvenliği uzmanları tarafından ortaya çıkarıldıktan sonra. Bunlar, "Triad ailesinin" kötü amaçlı uygulamalarıdır bir Android cihazda spam yapmak ve reklam vermek için tasarlanmıştır.

Triada hakkında

Google'a göre, Triada, Android telefonlara kötü amaçlı yazılım yüklemek için bir yöntem geliştirdi neredeyse fabrikada, hatta müşteriler cihazlarına tek bir uygulama başlatmadan veya hatta yüklemeden önce.

Triada ilk kez Mart 2016'da tanımlandı. Bilgisayar güvenlik şirketi Kaspersky Lab web sitesinde bir blog gönderisinde. Başka bir blog gönderisi de şirket tarafından Haziran 2016'da yapıldı.

O anda analistlerin bilmediği köklü bir Truva atıydı Güvenlik şirketinden, Yükseltilmiş Ayrıcalıklar aldıktan sonra Android cihazlardan yararlanmaya çalışan bir şirket.

Kaspersky Lab tarafından 2016 için açıklandığı gibi, Triada bir cihaza kurulduğunda, ana amacı, spam göndermek ve reklam görüntülemek için kullanılabilecek uygulamaları kurmaktı.

Android'in yerleşik güvenlik korumalarını atlayan köklenme güvenlik açıkları ve Android işletim sisteminin Zygote sürecini değiştirmenin yolları dahil olmak üzere etkileyici bir araç seti kullandı.

Bunlar etkilenen markalar

Bu kötü amaçlı uygulamalar, 2017 yılında çeşitli Android mobil cihazlara önceden yüklenmiş olarak bulundu. Leagoo markası (M5 plus ve M8 modelleri) ve Nomu (S10 ve S20 modelleri).

Bu uygulama ailesindeki kötü amaçlı programlar, Zygote adlı sistem sürecine saldırır (üçüncü taraf uygulama süreci başlatıcısı). Kendilerini Zygote'a enjekte ederek, bu kötü amaçlı programlar başka herhangi bir işleme sızabilir.

"Libandroid_runtime.so, tüm Android uygulamaları tarafından kullanılır, bu nedenle bu kötü amaçlı yazılımın ana işlevi, ek kötü amaçlı bileşenler indirmek olduğu için kötü amaçlı yazılım kendisini çalışan tüm uygulamaların bellek alanına enjekte eder. «

Sistem kütüphanelerinden birinde inşa edildiği için çalışır ve Sistem bölümünde bulunur. standart yöntemler kullanılarak kaldırılamaz, rapora göre. Saldırganlar, hileli modülleri indirmek ve kurmak için arka kapıyı sessizce kullanabildiler.

Google Güvenlik Blogu'ndaki rapora göre, Triada'nın ilk eylemi, süper kullanıcı türü bir ikili dosya (su) yüklemekti.

Bu alt yordam, cihazdaki diğer uygulamaların kök izinlerini kullanmasına izin verdi. Google'a göre, Triada tarafından kullanılan ikili kod bir parola gerektiriyordu, bu da diğer Linux sistemlerinde ortak olan ikili dosyalara kıyasla benzersiz olduğu anlamına geliyordu. Bu, kötü amaçlı yazılımın yüklü tüm uygulamaları doğrudan aldatabileceği anlamına geliyordu.

Kaspersky Lab'a göre açıklıyorlar Triada'yı tespit etmek neden bu kadar zor. İlk, Zygote sürecini değiştirir. Zigot Her uygulama için şablon olarak kullanılan Android işletim sisteminin temel işlemidir, Bu, Truva Atı sürece girdiğinde, her uygulamanın bir parçası haline geleceği anlamına gelir. cihazda başlar.

İkinci olarak, sistem işlevlerini geçersiz kılar ve modüllerini çalışan işlemler ve kurulu uygulamalar listesinden gizler. Bu nedenle, sistem çalışan herhangi bir garip işlem görmez ve bu nedenle herhangi bir uyarı atmaz.

Google'ın raporundaki analizine göre, diğer nedenler Triada kötü amaçlı uygulamalar ailesini bu kadar sofistike hale getirdi.

Bir yandan, iletişimleri şifrelemek için XOR kodlamasını ve ZIP dosyalarını kullandı. Öte yandan, sistemin reklam görüntülemesine izin veren kullanıcı arayüzü uygulamasına kod enjekte etti. Arka kapı ayrıca, kendi seçtiği uygulamaları indirmek ve yüklemek için Google Play uygulamasını kullanmasına izin veren kodu enjekte etti.