Yangın hapsi grafik uygulamalarının izole bir şekilde yürütülmesi için bir sistem geliştiren bir çerçevedir, konsol ve sunucu. Firejail kullanma sistemden ödün verme riskini en aza indirir güvenilir olmayan veya potansiyel olarak savunmasız programları çalıştırırken. Program C dilinde yazılmıştır, GPLv2 lisansı altında dağıtılır ve herhangi bir Linux dağıtımında çalışabilir.

Yangın hapsi ad alanları, AppArmor ve sistem çağrısı filtrelemeyi kullanır (seccomp-bpf) Linux üzerinde yalıtım için. Başladıktan sonra, program ve tüm alt işlemleri, ağ yığını, işlem tablosu ve bağlama noktaları gibi çekirdek kaynaklarının ayrı temsillerini kullanır.

Bağımlı uygulamalar ortak bir sanal alanda birleştirilebilir. İstenirse, Firejail Docker, LXC ve OpenVZ kapsayıcılarını başlatmak için de kullanılabilir.

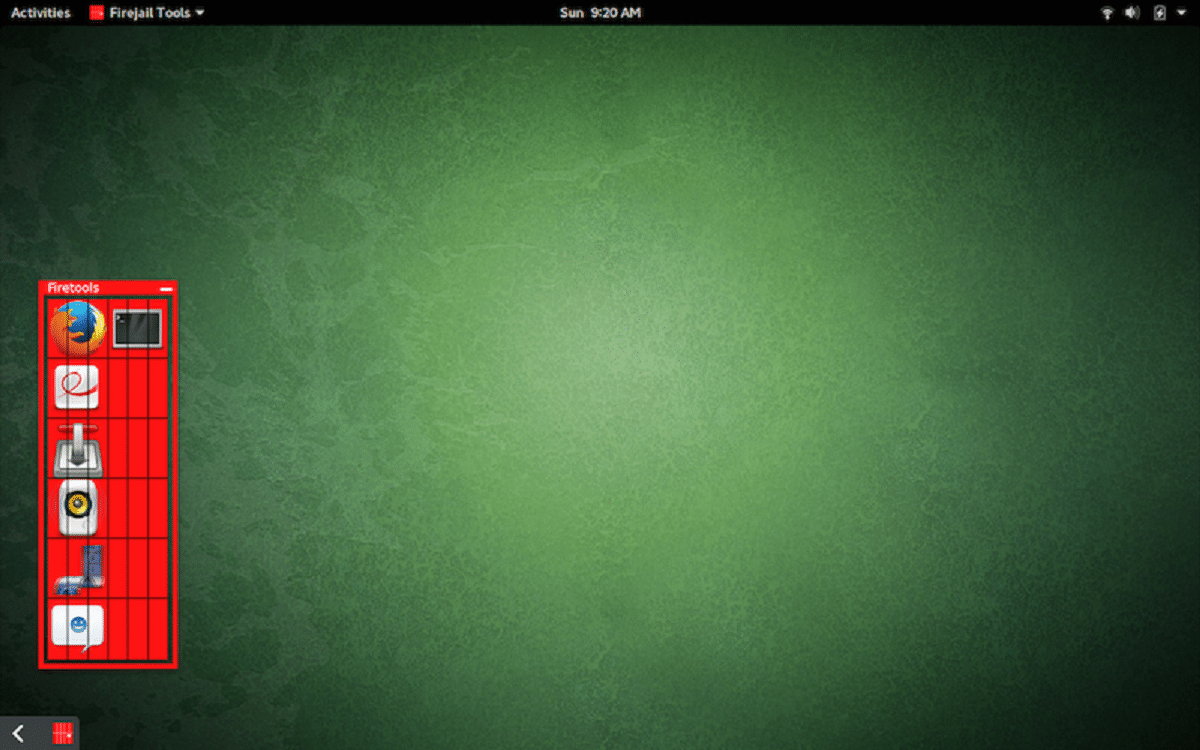

Firejail hakkında

Konteyner yalıtım araçlarının aksine, Firejail'in yapılandırılması son derece basittir ve bir sistem görüntüsünün hazırlanmasını gerektirmez: kabın bileşimi, mevcut dosya sisteminin içeriğine göre oluşturulur ve uygulama bittikten sonra kaldırılır.

Se dosya sistemi erişim kurallarını belirlemek için esnek araçlar sağlar, Hangi dosya ve dizinlere erişimin reddedildiğini veya reddedildiğini belirleyebilir, veriler için geçici dosya sistemlerini (tmpfs) bağlayabilir, dosyalara veya dizinlere salt okunur erişimi kısıtlayabilir, bind-mount ve overlayfs kullanarak dizinleri birleştirebilirsiniz.

Firefox, Chromium, VLC ve diğerleri dahil olmak üzere çok sayıda popüler uygulama için, sistem çağrısı izolasyon profilleri hazırlanmıştır.

Bir korumalı alan kurmak için gerekli ayrıcalıkları elde etmek için, çalıştırılabilir yangın koruma dosyası SUID kök bayrağıyla yüklenir (başlatmadan sonra, ayrıcalıklar sıfırlanır).

Firejail 0.9.62'deki yenilikler nelerdir?

Bu yeni versiyonda vurgulanmıştır ki uygulama başlangıcı için eklenen daha fazla profille birlikte gelir Toplam profil sayısının 884'e ulaştığı izolasyonludur.

onun yanında /etc/firejail/firejail.config yapılandırma dosyasına dosya kopyalama sınırı ayarı eklendi, Bu, "–özel- *" seçeneklerini kullanarak belleğe kopyalanacak dosyaların boyutunu sınırlamanıza olanak tanır (varsayılan olarak, sınır 500MB'dir).

Chroot çağrısı artık yola dayalı olarak değil, bunun yerine dosya tanımlayıcısına dayalı bağlama noktaları kullanır.

Diğer değişikliklerden:

- Profillerde hata ayıklayıcılara izin verilir.

- Seccomp mekanizması kullanılarak sistem çağrılarının filtrelenmesi iyileştirildi.

- Derleyici bayraklarının otomatik olarak algılanması sağlanır.

- / Usr / share dizini, çeşitli profiller için beyaz listeye alınmıştır.

- Conrib bölümüne yeni yardımcı komut dosyaları gdb-firejail.sh ve sort.py eklendi.

- Ayrıcalıklı kod yürütme aşamasında (SUID) gelişmiş koruma.

- Profiller için, X sunucusunun varlığını ve ağa erişimi doğrulamak için yeni koşullu işaretler HAS_X11 ve HAS_NET uygulanır.

Firejail Linux'a nasıl kurulur?

Firejail'i Linux dağıtımlarına kurabilmekle ilgilenenler için, talimatları izleyerek yapabilirler aşağıda paylaştığımız.

Debian, Ubuntu ve türevlerinde çünkü kurulum oldukça basit Firejail'i depolardan kurabilirler dağıtımının veya hazırlanan deb paketlerini indirebilirler itibaren kaynak forge.

Depolardan yüklemeyi seçmeniz durumunda, sadece bir terminal açın ve aşağıdaki komutu çalıştırın:

sudo apt-get install firejail

Veya deb paketlerini indirmeye karar vermişlerse, tercih ettikleri paket yöneticisiyle veya şu komutla terminalden kurabilirler:

sudo dpkg -i firejail_0.9.62_1*.deb

Arch Linux ve türevleri durumunda bundan sadece şunu çalıştırın:

sudo pacman -S firejail

Fedora, RHEL, CentOS, OpenSUSE durumunda veya rpm paketlerini destekleyen başka herhangi bir dağıtım, paketleri şuradan alabilir: aşağıdaki bağlantı.

Ve kurulum şu şekilde yapılır:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

yapılandırma

Kurulum tamamlandıktan sonra, şimdi sandbox'ı yapılandırmamız gerekecek ve ayrıca AppArmor'u etkinleştirmemiz gerekecek.

Bir terminalden şunu yazacağız:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Kullanımını ve entegrasyonunu bilmek için rehberine bakabilirsiniz. Aşağıdaki bağlantıda.