FBI ve NSA dün bir güvenlik uyarısı yayınladı. toplu olarak ayrıntılarını içeren Linux'u etkileyen yeni bir kötü amaçlı yazılım ve iki ajansa göre, Rus askeri bilgisayar korsanları tarafından gerçek saldırılarda geliştirildi ve konuşlandırıldı.

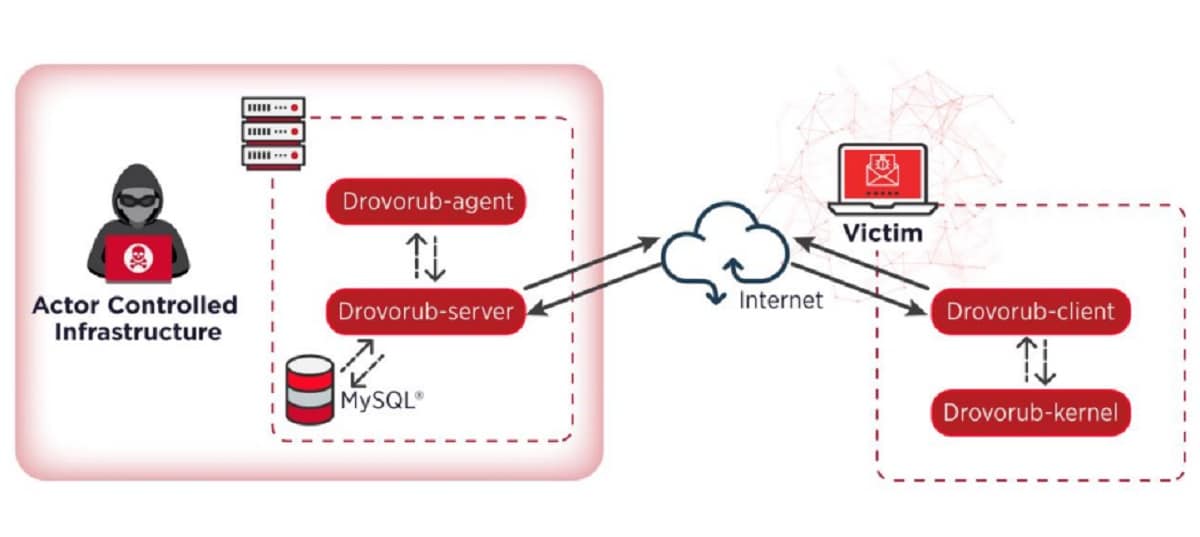

Her iki kurum da Rus bilgisayar korsanlarının adı verilen kötü amaçlı yazılımı kullandığını iddia ediyor drovorub, saldırıya uğramış ağların içine arka kapılar kurmak için.

Drovorub hakkında

Kötü amaçlı yazılımın gizliliği garanti eden farklı modülleri vardır, sebat ve makineye tam erişim en yüksek ayrıcalıklara bağlı.

NSA ve FBI tarafından yayınlanan teknik raporda, Drovorub'un Kabiliyetleri ve Algılama Çözümleri Önerileri ile İlgili Ayrıntılar Yayınlandı ve önleme.

Rapora göre, rootkit, virüslü bir makinede saklanmada çok etkilidir ve aşağıdaki durumlar haricinde yeniden başlatmalarda hayatta kalır:

"Unified Extensible Firmware Interface (UEFI) Secure Boot," Full "veya" Full "modunda etkinleştirilir.

Rapor, Drovorub'un her bir bölümünün teknik ayrıntılarını açıklıyor, WebSockets üzerinden JSON aracılığıyla birbirleriyle iletişim kuran ve RSA algoritmasını kullanarak sunucu modülüne giden ve gelen trafiği şifreleyen.

NSA ve FBI kötü amaçlı yazılımı Rusya Genelkurmay Ana İstihbarat Müdürlüğü'ne bağladı, 85. Ana Özel Hizmetler Merkezi (GTsSS), Askeri Birim 26165.

Bu organizasyonun siber faaliyeti, Fancy Bear olarak bilinen gelişmiş hackleme kolektifinin (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight) kampanyalarıyla bağlantılıdır.

Bu tahsis, şirketlerin siber saldırılara karşı savunmak için GTsSS ile halka açık olarak ilişkilendirdiği operasyonel komuta ve kontrol altyapısına dayanmaktadır. Bir ipucu, Microsoft'un bir Strontium kampanyasında bulduğu bir IP adresidir. Nisan 2019'da IoT cihazlarını çalıştıran ve aynı dönemde Drovorub C2'ye erişmek için kullanıldı.

Tespit ve önleme

NSA soruşturması şunu belirledi: kötü amaçlı yazılım etkinliği, ek tespit teknikleriyle görülebilir, ancak bunlar Drovorub çekirdek modülü için çok etkili değil.

Ağ saldırı tespit sistemleri (NIDS) Meerkat, Snort, Zeek gibi mesajların dinamik olarak kilidini açabilir WebSocket protokolü "gizli" (komut dosyaları kullanılarak) ve C2 mesajlarını tanımlayın istemci ve aracı bileşenleri ile Drovorub sunucusu arasında.

Bir TLS proxy'si aynı sonucu elde eder iletişim kanalı şifreleme için TLS kullansa bile. Bununla birlikte, bu yöntemlerle ilgili bir uyarı, TLS kullanılırsa veya aktör farklı bir mesaj biçimine geçerse eşlemenin fark edilmeyeceğidir.

Keşif için ana bilgisayar tabanlı NSA ve FBI aşağıdaki çözümleri sunar:

- Rapora dahil edilen bir komut dosyasını kullanarak Drovorub çekirdek modülünün varlığını test edin (sayfa 35)

- Linux çekirdek denetleme sistemi gibi kötü amaçlı yazılım eserlerini ve rootkit işlevselliğini tespit edebilen güvenlik ürünleri;

- Canlı yanıt teknikleri, belirli dosya adları, yollar, karmalar ve Yara kuralları ile arama (Snort'un kurallar raporunda sağlanır)

- Bellek taraması, rootkit'i bulmanın en verimli yolu;

- Disk görüntüsü tarama, kötü amaçlı yazılımlar diskte kalıcıdır, ancak kök setleri bunları ikili dosyalardan ve normal sistem çağrılarından gizler.

Önleme yöntemleri olarak, her iki kurum da en son Linux güncellemelerini yüklemenizi tavsiye ediyor ve mevcut en son yazılım sürümlerini kullanın.

Ek olarak, sistem yöneticileri makinelerin en azından Linux kernel 3.7'yi çalıştırdığından emin olmalıdırlar., çekirdek imzasının uygulanmasını sunar. Sistemleri yalnızca geçerli bir dijital imzaya sahip modülleri yükleyecek şekilde yapılandırmak, kötü amaçlı çekirdek modüllerini engellemedeki zorluk düzeyini artırır.

Başka bir öneri de UEFI Secure Boot doğrulama mekanizmasını etkinleştirmektir. (tam uygulama) yalnızca yasal çekirdek modüllerinin yüklenmesine izin verir. Ancak bu, yakın zamanda açıklanan BootHole güvenlik açığına karşı koruma sağlamaz.

kaynak: https://www.zdnet.com