Ang Pangkat ng Paggawa ng engineering sa internet (IETF), na responsable para sa pagbuo ng mga Internet protocol at arkitektura, nakumpleto ang pagbuo ng isang RFC para sa Network Time Security protocol (NTS) at nai-publish ang pagtutukoy na nauugnay sa identifier RFC 8915.

Ang RFC natanggap ang katayuan ng «Karaniwang Panukala», pagkatapos ng kung aling trabaho ay magsisimulang bigyan ang RFC ng katayuan ng isang Draft Standard, na nangangahulugang isang kumpletong pagpapatatag ng protokol at isinasaalang-alang ang lahat ng mga komentong ginawa.

Pamantayan ng NTS ay isang mahalagang hakbang upang mapabuti ang seguridad ng mga serbisyong pagsasabay sa oras at protektahan ang mga gumagamit mula sa mga pag-atake na gayahin ang NTP server kung saan kumokonekta ang kliyente.

Ang pagmamanipula ng mga magsasalakay upang maitakda ang maling oras ay maaaring magamit upang ikompromiso ang seguridad ng iba pang mga protocol na hindi sensitibo sa oras, tulad ng TLS. Halimbawa, ang pagbabago ng oras ay maaaring humantong sa isang maling interpretasyon ng data ng bisa para sa mga sertipiko ng TLS.

Hanggang ngayon, ang Ang NTP at symmetric na pag-encrypt ng mga channel sa komunikasyon ay hindi ginagarantiyahan na nakikipag-ugnay ang kliyente sa target at hindi sa isang spoofed NTP server, at ang pangunahing pagpapatotoo ay hindi pa naging mainstream dahil ito ay masyadong kumplikado upang i-configure.

Sa huling ilang buwan, nakita namin ang maraming mga gumagamit ng aming serbisyo sa oras, ngunit kakaunti ang gumagamit ng Security sa Oras ng Network. Iniwan nito ang mga computer na mahina laban sa mga pag-atake na gayahin ang server na ginagamit nila upang makakuha ng NTP. Bahagi ng problema ay ang kawalan ng magagamit na mga daemon ng NTP na sumusuporta sa NTS. Nalutas na ang problemang iyon: ang chrony at ntpsec ay parehong sumusuporta sa NTS.

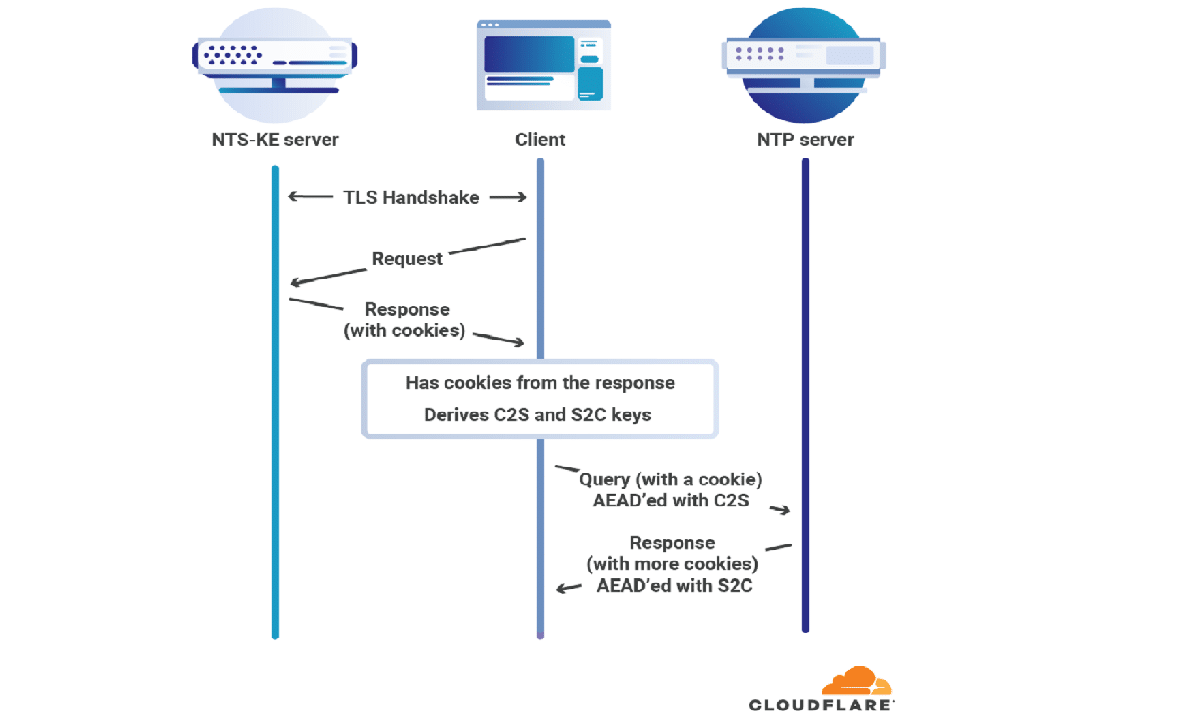

NTS gumagamit ng mga pangunahing elemento ng imprastraktura ng publiko (PKI) at pinapayagan ang paggamit ng TLS at Authenticated Encryption with Associated Data (AEAD) upang maprotektahan ang cryptographically ang mga komunikasyon sa client-server sa pamamagitan ng Network Time Protocol (NTP).

NTS may kasamang dalawang magkakahiwalay na mga protokol: NTS-KE (NTS key setup upang hawakan ang paunang pagpapatotoo at pangunahing negosasyon sa paglipas ng TLS) at NTS-EF (Mga patlang ng extension ng NTS, na responsable para sa pag-encrypt at pagpapatunay ng isang sesyon ng pagsasabay sa oras).

NTS magdagdag ng iba't ibang mga pinalawak na patlang sa mga NTP packet at iniimbak lamang nito ang lahat ng impormasyon ng estado sa panig ng kliyente sa pamamagitan ng mekanismo ng paghahatid ng cookie. Ang network port 4460 ay nakatuon sa paghawak ng mga koneksyon sa NTS.

Ang oras ang pundasyon ng seguridad para sa marami sa mga protokol, tulad ng TLS, na umaasa kami upang maprotektahan ang aming buhay sa online. Nang walang eksaktong oras, walang paraan upang matukoy kung ang mga kredensyal ay nag-expire o hindi. Ang kawalan ng isang madaling ipatupad na secure time protocol ay naging isang problema para sa seguridad sa Internet.

Ang mga unang pagpapatupad ng na-standardize na NTS ay iminungkahi sa mga pinakabagong bersyon ng NTPsec 1.2.0 at Chrony 4.0.

Nagbibigay ang Chrony ng isang hiwalay na NTP client at pagpapatupad ng server na ginagamit upang mai-synchronize ang eksaktong oras sa iba't ibang mga pamamahagi ng Linux, kabilang ang Fedora, Ubuntu, SUSE / openSUSE, at RHEL / CentOS.

Ang NTPsec ay binuo sa ilalim ng pamumuno ni Eric S. Raymond at ay isang tinidor ng sangguniang pagpapatupad ng NTPv4 protocol (NTP Classic 4.3.34), na nakatuon sa muling pagdidisenyo ng base ng code upang mapabuti ang seguridad (paglilinis ng hindi na ginagamit na code, mga pamamaraan ng pag-iwas sa panghihimasok at mga protektadong pag-andar) na gumagana sa memorya at mga tanikala).

Nang walang NTS o simetriko key na pagpapatotoo, walang garantiya na ang iyong computer ay talagang nagsasalita ng NTP sa computer na sa palagay mo ito. Ang simetrikong pangunahing pagpapatotoo ay mahirap at masakit i-configure, ngunit hanggang kamakailan lamang ito ang nag-iisa at naka-standardize na mekanismo para sa pagpapatunay ng NTP. Ginagamit ng NTS ang gawaing pumapasok sa web public key infrastructure upang patunayan ang mga NTP server at tiyaking kapag na-configure mo ang iyong computer upang makausap ang time.cloudflare.com, iyon ang server na nakukuha ng iyong computer ang oras.

Kung nais mong malaman ang tungkol dito, maaari mong suriin ang mga detalye Sa sumusunod na link.