คณะทำงานของ วิศวกรรมอินเทอร์เน็ต (IETF) ซึ่งรับผิดชอบการพัฒนาโปรโตคอลและสถาปัตยกรรมอินเทอร์เน็ต ได้เสร็จสิ้นการสร้าง RFC สำหรับโปรโตคอล Network Time Security (NTS) และได้เผยแพร่ข้อกำหนดที่เกี่ยวข้องกับตัวระบุ RFC 8915

RFC ได้รับสถานะ«ข้อเสนอมาตรฐาน»หลังจากนั้นงานจะเริ่มทำให้ RFC อยู่ในสถานะของ Draft Standard ซึ่งจริงๆแล้วหมายถึงการทำให้โปรโตคอลมีเสถียรภาพโดยสมบูรณ์และคำนึงถึงความคิดเห็นทั้งหมดที่มี

มาตรฐาน NTS เป็นขั้นตอนสำคัญในการปรับปรุงความปลอดภัยของบริการซิงโครไนซ์เวลา และปกป้องผู้ใช้จากการโจมตีที่เลียนแบบเซิร์ฟเวอร์ NTP ที่ไคลเอ็นต์เชื่อมต่อ

การจัดการผู้โจมตีเพื่อตั้งเวลาผิดสามารถใช้เพื่อลดความปลอดภัยของโปรโตคอลที่ไวต่อเวลาอื่น ๆ เช่น TLS ตัวอย่างเช่นการเปลี่ยนเวลาอาจทำให้เกิดการตีความข้อมูลความถูกต้องของใบรับรอง TLS ผิดพลาด

จนถึงขณะนี้ NTP และการเข้ารหัสช่องทางการสื่อสารแบบสมมาตรไม่ได้รับประกันว่าไคลเอนต์โต้ตอบกับเป้าหมาย และไม่ใช่กับเซิร์ฟเวอร์ NTP ที่ปลอมแปลงและการตรวจสอบความถูกต้องของคีย์ไม่ได้หายไปจากกระแสหลักเนื่องจากมีความซับซ้อนเกินกว่าที่จะกำหนดค่า

ในช่วงสองสามเดือนที่ผ่านมาเราได้เห็นผู้ใช้บริการด้านเวลาของเราจำนวนมาก แต่มีน้อยมากที่ใช้ Network Time Security ทำให้คอมพิวเตอร์เสี่ยงต่อการโจมตีที่เลียนแบบเซิร์ฟเวอร์ที่ใช้เพื่อรับ NTP ปัญหาส่วนหนึ่งคือการไม่มี NTP daemons ที่รองรับ NTS ปัญหานั้นได้รับการแก้ไขแล้ว: chrony และ ntpsec ทั้งสองรองรับ NTS

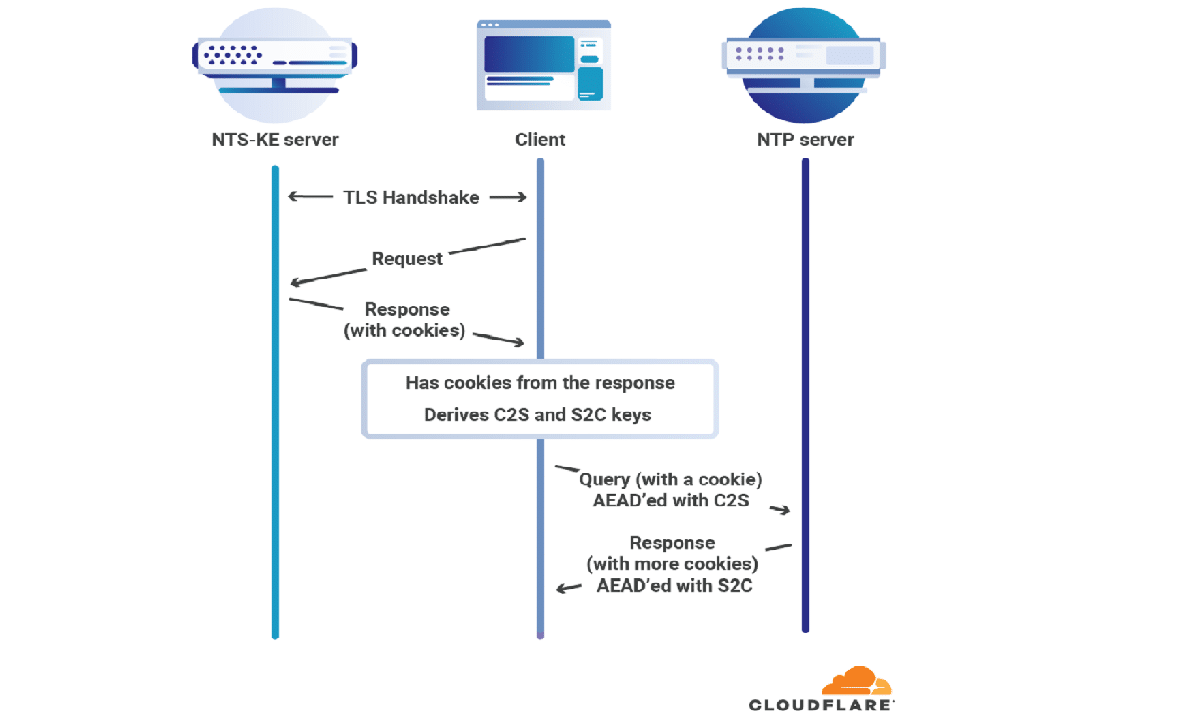

NTS ใช้องค์ประกอบโครงสร้างพื้นฐานคีย์สาธารณะ (PKI) และอนุญาตให้ใช้ TLS และ Authenticated Encryption กับ Associated Data (AEAD) เพื่อป้องกันการสื่อสารไคลเอนต์เซิร์ฟเวอร์แบบเข้ารหัส ผ่าน Network Time Protocol (NTP)

NTS รวมถึงโปรโตคอลที่แยกจากกันสองโปรโตคอล: เอ็นทีเอส-เค (การจัดตั้งคีย์ NTS เพื่อจัดการการพิสูจน์ตัวตนเบื้องต้นและการเจรจาคีย์ผ่าน TLS) และ NTS-EF (ช่องส่วนขยาย NTS รับผิดชอบในการเข้ารหัสและรับรองความถูกต้องของเซสชันการซิงโครไนซ์เวลา)

NTS เพิ่มฟิลด์ขยายต่างๆให้กับแพ็กเก็ต NTP และจะจัดเก็บข้อมูลสถานะทั้งหมดเฉพาะในฝั่งไคลเอ็นต์โดยใช้กลไกการส่งผ่านคุกกี้ พอร์ตเครือข่าย 4460 มีไว้สำหรับจัดการการเชื่อมต่อ NTS

เวลาเป็นรากฐานของการรักษาความปลอดภัยสำหรับโปรโตคอลต่างๆเช่น TLS ที่เราใช้ในการปกป้องชีวิตของเราทางออนไลน์ หากไม่มีเวลาที่แน่นอนจะไม่สามารถระบุได้ว่าข้อมูลรับรองหมดอายุหรือไม่ การไม่มีโปรโตคอลเวลาที่ปลอดภัยที่ใช้งานง่ายเป็นปัญหาสำหรับความปลอดภัยของอินเทอร์เน็ต

การใช้งานครั้งแรกของ NTS มาตรฐานได้รับการเสนอใน NTPsec 1.2.0 และ Chrony 4.0 เวอร์ชันที่เพิ่งเปิดตัว

Chrony จัดเตรียมไคลเอนต์ NTP และการใช้งานเซิร์ฟเวอร์แยกต่างหากซึ่งใช้เพื่อซิงโครไนซ์เวลาที่แน่นอนบนลีนุกซ์รุ่นต่างๆรวมถึง Fedora, Ubuntu, SUSE / openSUSE และ RHEL / CentOS

NTPsec ได้รับการพัฒนาภายใต้การนำของ Eric S. Raymond และเป็นส่วนหนึ่งของการใช้งานอ้างอิงของโปรโตคอล NTPv4 (NTP Classic 4.3.34) โดยมุ่งเน้นไปที่การออกแบบฐานรหัสใหม่เพื่อปรับปรุงความปลอดภัย (การทำความสะอาดรหัสที่ล้าสมัยวิธีการป้องกันการบุกรุกและฟังก์ชันที่ได้รับการป้องกัน) ทำงานร่วมกับหน่วยความจำและโซ่)

หากไม่มีการตรวจสอบสิทธิ์ NTS หรือคีย์สมมาตรจะไม่มีการรับประกันว่าคอมพิวเตอร์ของคุณกำลังพูดถึง NTP กับคอมพิวเตอร์ที่คุณคิดว่าเป็นจริง การตรวจสอบคีย์แบบสมมาตรเป็นเรื่องยากและเจ็บปวดในการกำหนดค่า แต่จนกระทั่งเมื่อไม่นานมานี้กลไกที่ปลอดภัยและเป็นมาตรฐานเดียวสำหรับการตรวจสอบความถูกต้อง NTP NTS ใช้งานที่เข้าสู่โครงสร้างพื้นฐานคีย์สาธารณะของเว็บเพื่อตรวจสอบสิทธิ์เซิร์ฟเวอร์ NTP และตรวจสอบให้แน่ใจว่าเมื่อคุณกำหนดค่าคอมพิวเตอร์ให้คุยกับ time.cloudflare.com นั่นคือเซิร์ฟเวอร์ที่คอมพิวเตอร์ของคุณใช้เวลา

หากต้องการทราบข้อมูลเพิ่มเติมสามารถตรวจสอบรายละเอียดได้ ในลิงค์ต่อไปนี้.