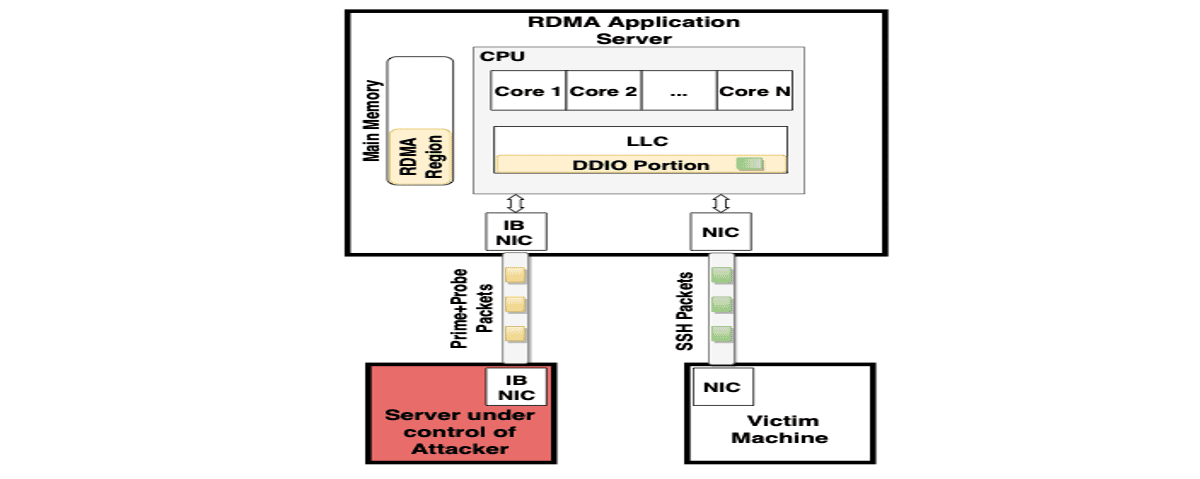

กลุ่มนักวิจัย จากมหาวิทยาลัยอัมสเตอร์ดัมและโรงเรียนเทคนิคระดับสูงของสวิสในซูริก พัฒนาเทคนิคการโจมตีเครือข่าย "NetCAT" (Network Cache ATtack) นั่นเอง อนุญาตให้ใช้วิธีการวิเคราะห์ข้อมูล จากช่องของบุคคลที่สาม เพื่อกำหนดปุ่มจากระยะไกลที่ผู้ใช้กด ขณะทำงานในเซสชัน SSH ปัญหาจะปรากฏเฉพาะบนเซิร์ฟเวอร์ที่ใช้เทคโนโลยี RDMA (Remote Direct Memory Access) และ DDIO (Direct I / O to Data)

Intel เชื่อว่าการโจมตีดังกล่าวทำได้ยากในทางปฏิบัติเนื่องจากต้องการการเข้าถึงเครือข่ายท้องถิ่นของผู้โจมตี นอกเหนือจากเงื่อนไขและองค์กร การสื่อสารของโฮสต์ โดยใช้เทคโนโลยี RDMA และ DDIO ซึ่งโดยทั่วไปจะใช้ในเครือข่ายแยก ตัวอย่างเช่นที่คลัสเตอร์ทำงาน

วิธีที่ใช้ในการโจมตี คล้ายกับช่องโหว่ของ Throwhammerซึ่งอนุญาตให้เปลี่ยนเนื้อหาของแต่ละบิตใน RAM ผ่านการจัดการแพ็กเก็ตเครือข่ายบนระบบ RDMA

นักวิจัยแสดงความคิดเห็นว่า:

ปัญหาใหม่เป็นผลมาจากการลดความล่าช้าโดยใช้กลไก DDIO ซึ่งให้การโต้ตอบโดยตรงระหว่างการ์ดเครือข่ายและอุปกรณ์ต่อพ่วงอื่น ๆ กับแคชของโปรเซสเซอร์ (ในระหว่างการประมวลผลแพ็กเก็ตการ์ดเครือข่ายข้อมูลจะถูกแคชและดึงข้อมูลจากแคชโดยไม่มี เข้าถึงหน่วยความจำ)

ด้วย DDIO แคชโปรเซสเซอร์ยังรวมถึงข้อมูลที่สร้างขึ้นระหว่างกิจกรรมเครือข่ายที่เป็นอันตราย

การโจมตี NetCAT อาศัยข้อเท็จจริงที่ว่าข้อมูลแคชของการ์ดเครือข่าย อย่างแข็งขันและความเร็วของการประมวลผลแพ็กเก็ตในเครือข่ายท้องถิ่นที่ทันสมัยเพียงพอที่จะส่งผลต่อการเติมแคชและตรวจสอบว่ามีหรือไม่มีข้อมูลในแคชผ่านการวิเคราะห์ความล่าช้าในการส่งข้อมูล

เมื่อใช้เซสชันแบบโต้ตอบ ตัวอย่างเช่นผ่าน SSH แพ็กเก็ตเครือข่ายจะถูกส่งทันทีหลังจากกดปุ่มนั่นคือความล่าช้าระหว่างแพ็กเก็ตมีความสัมพันธ์กับความล่าช้าระหว่างการกดแป้นพิมพ์

การใช้วิธีการวิเคราะห์ทางสถิติและคำนึงว่าความล่าช้าระหว่างการกดแป้นพิมพ์โดยทั่วไปขึ้นอยู่กับตำแหน่งของแป้นบนแป้นพิมพ์จึงเป็นไปได้ที่จะสร้างข้อมูลที่ป้อนขึ้นใหม่ ตัวอย่างเช่นคนส่วนใหญ่มักจะพิมพ์ "s" หลัง "a" เร็วกว่า "g" หลัง "s" มาก

ข้อมูลที่แคชไว้โดยโปรเซสเซอร์ยังช่วยให้คุณสามารถตัดสินเวลาที่แน่นอนของแพ็กเก็ตที่การ์ดเครือข่ายส่งเมื่อประมวลผลการเชื่อมต่อเช่น SSH

ด้วยการสร้างกระแสการเข้าชมที่แน่นอน ผู้โจมตีสามารถระบุได้ว่าข้อมูลใหม่จะปรากฏในแคชเมื่อใด ที่เกี่ยวข้องกับกิจกรรมบางอย่างในระบบ

ในการวิเคราะห์เนื้อหาของแคชจะใช้เมธอด Prime + Probe ซึ่งประกอบด้วยการกรอกแคชด้วยชุดของค่าอ้างอิงและการวัดเวลาในการเข้าถึงเมื่อกรอกข้อมูลเพื่อกำหนดการเปลี่ยนแปลง

เป็นไปได้ว่าเทคนิค ข้อเสนอ สามารถใช้เพื่อกำหนด ไม่เพียง แต่การกดแป้นพิมพ์เท่านั้น แต่ยัง ข้อมูลสำคัญประเภทอื่น ๆ ที่แคชไว้โดย CPU

ในการโจมตีของเราเราใช้ประโยชน์จากข้อเท็จจริงที่ว่าแอปพลิเคชันเซิร์ฟเวอร์ที่เปิดใช้งาน DDIO มีทรัพยากรที่ใช้ร่วมกัน (แคชระดับสุดท้าย) ระหว่างแกน CPU และการ์ดเครือข่าย เราทำวิศวกรรมย้อนกลับคุณสมบัติที่สำคัญของ DDIO เพื่อทำความเข้าใจว่าแคชแชร์กับ DDIO อย่างไร

การโจมตีอาจเกิดขึ้นได้เมื่อปิดใช้งาน RDMA แต่หากไม่มี RDMA ประสิทธิภาพจะลดลงและการดำเนินการมีความซับซ้อนมาก

นอกจากนี้ยังสามารถใช้ DDIO เพื่อจัดระเบียบช่องทางการสื่อสารแอบแฝงที่ใช้ในการถ่ายโอนข้อมูลหลังจากเซิร์ฟเวอร์ถูกบุกรุกโดยข้ามระบบรักษาความปลอดภัย

Fuente: https://www.vusec.net