Shadowsocks Outline stöder endast AEAD-chiffersviter

nyligen lanseringen av den nya versionen av proxyservern outline-ss-server 1.4, que använder Shadowsocks-protokollet för att dölja trafikens natur, kringgå brandväggar och lura paketinspektionssystem.

Servern utvecklas av Outline-projektet, som också tillhandahåller en klientapplikationsbindning och kontrollgränssnitt som tillåter användaren att snabbt distribuera Shadowsocks-servrar med flera hyresgäster baserad på ss-schema-server i offentliga molnmiljöer eller på din egen dator.

Utöver detta är det möjligt att hantera dem via ett webbgränssnitt och organisera användaråtkomst med lösenord. Jigsaw är ansvarig för kodutveckling och underhåll, en division inom Google skapad för att utveckla verktyg för att kringgå censur och möjliggöra fritt utbyte av information.

Om Outline-ss-server

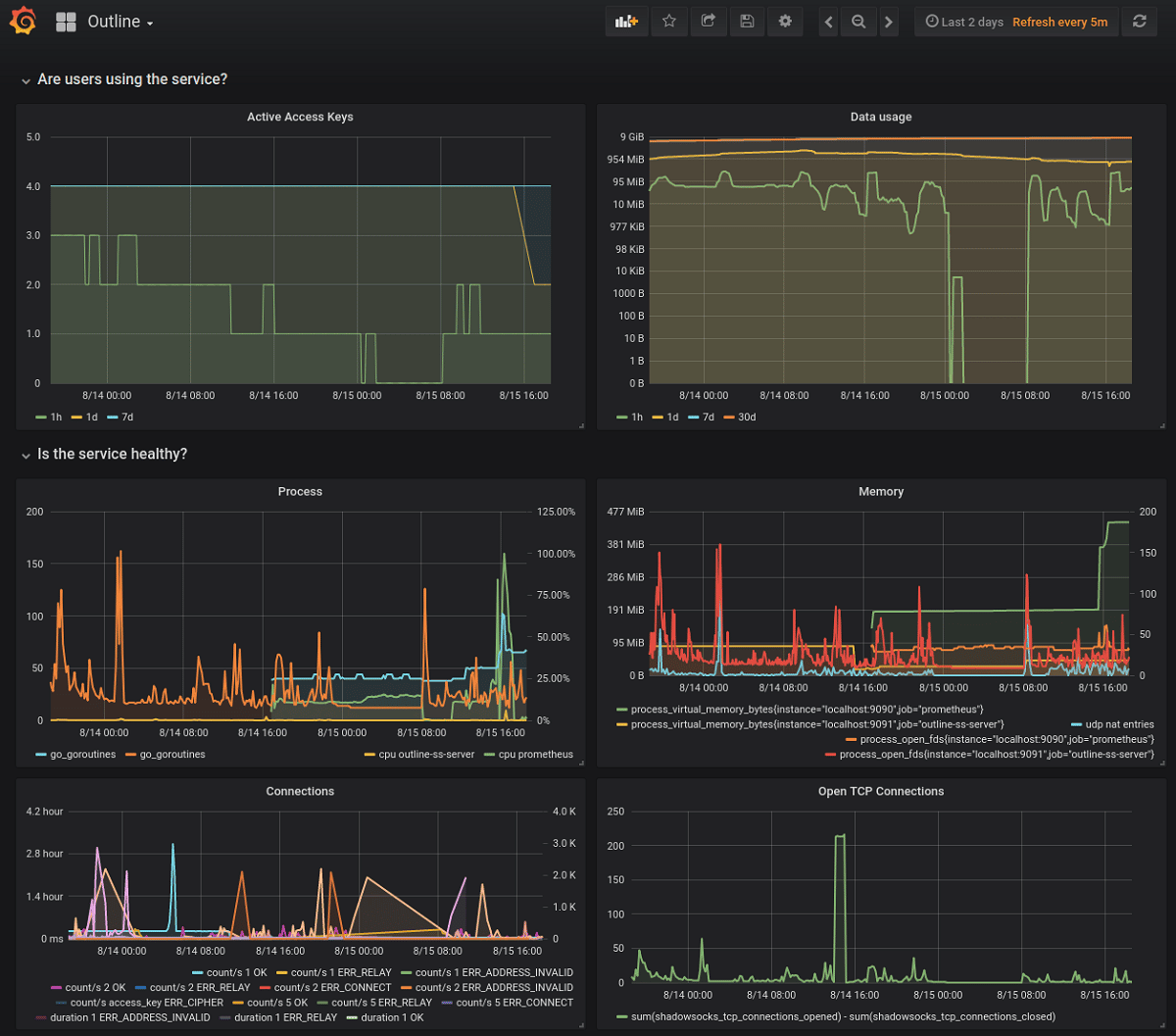

Skillnaderna mellan outline-ss-server och go-shadowsocks2 beror på stöd för att ansluta flera användare. genom en enda nätverksport, möjligheten att öppna flera nätverksportar för att ta emot anslutningar, stöd för heta omstarter och konfigurationsuppdateringar utan att avbryta anslutningar, inbyggda övervaknings- och trafikmätningsverktyg baserade på prometheus .io-plattformen .

Det är värt att nämna att på senare tid har huvudaktiviteten i Shadowsocks-projektet fokuserats på utvecklingen av en ny server på Rust-språket, och Go-implementeringen har inte uppdaterats på mer än ett år och ligger märkbart efter i funktionalitet.

ss-schema-servern lägger också till skydd mot pollingförfrågningar och reprisattacker av trafiken. En attack via verifieringsförfrågningar syftar till att fastställa närvaron av en proxy, till exempel kan en angripare skicka datamängder av olika storlekar till målet Shadowsocks-servern och analysera hur mycket data servern kommer att läsa innan den fastställer ett fel och stänger anslutningen. . En replay-attack baseras på att kapa en session mellan en klient och en server och sedan försöka skicka om den kapade datan för att fastställa närvaron av en proxy.

För att skydda mot attacker via verifieringsförfrågningar, outline-ss-server-servern, när dålig data kommer, avslutar den inte anslutningen och visar inget fel, istället fortsätter den att ta emot information och fungerar som ett sorts svart hål. För att skydda mot återspelning, mottagna data från klienten kontrolleras också för upprepningar med hjälp av kontrollsummor lagras för de senaste tusen handskakningssekvenserna (max 40 tusen, storleken ställs in vid serverstart och förbrukar 20 byte minne per sekvens). För att blockera upprepade svar från servern använder alla serverhandskakningssekvenser HMAC-autentiseringskoder med 32-bitars etiketter.

När det gäller nivån på trafikdöljande är Shadowsocks-protokollet i ss-schema-serverimplementationen nära den instickbara Obfs4-transporten i det anonyma Tor-nätverket. Protokollet skapades för att kringgå Kinas trafikcensursystem ("Kinas stora brandvägg") och låter dig dölja trafik som vidarebefordras via en annan server ganska effektivt (trafik är problematisk att identifiera på grund av anslutning av ett slumpmässigt frö och simulering av en kontinuerlig flöde).

SOCKS5 används som protokoll för proxyförfrågningar: En SOCKS5-kompatibel proxy startas på det lokala systemet, som leder trafik till en fjärrserver från vilken förfrågningar exekveras. Trafiken mellan klienten och servern placeras i en krypterad tunnel, vilket döljer det faktum att skapandet är Shadowsocks huvuduppgift. TCP- och UDP-tunnling stöds, liksom skapandet av godtyckliga tunnlar, inte begränsade till SOCKS5, genom att använda plugins som liknar pluggbara transporter i Tor.

till de som är intresserade av projektet, bör du veta att Outline-ss-server är skriven i Go och släppt under Apache 2.0-licensen. Go-shadowsocks2 proxyserverkoden, skapad av Shadowsocks utvecklargemenskap, används som bas.