Arbetsgruppen för internetteknik (IETF), som ansvarar för utvecklingen av internetprotokoll och arkitektur, har slutfört bildandet av en RFC för Network Time Security-protokollet (NTS) och har publicerat specifikationen associerad med identifieraren RFC 8915.

RFC fick statusen "Standardförslag", efter vilket arbete kommer att börja ge RFC status som ett utkast till standard, vilket faktiskt innebär en fullständig stabilisering av protokollet och med hänsyn till alla kommentarer som gjorts.

NTS-standardisering är ett viktigt steg för att förbättra säkerheten för tidssynkroniseringstjänster och skydda användare från attacker som efterliknar NTP-servern som klienten ansluter till.

Manipulation av angripare för att ställa in fel tid kan användas för att äventyra säkerheten för andra tidskänsliga protokoll, såsom TLS. Att ändra tiden kan till exempel leda till en felaktig tolkning av giltighetsdata för TLS-certifikat.

Hittills har NTP och symmetrisk kryptering av kommunikationskanaler garanterade inte att klienten interagerar med målet och inte med en falsk NTP-server, och nyckelautentisering har inte gått vanligt eftersom det är för komplicerat att konfigurera.

Under de senaste månaderna har vi sett många användare av vår tidstjänst, men väldigt få använder Network Time Security. Detta gör att datorer är sårbara för attacker som efterliknar servern de använder för att få NTP. En del av problemet var bristen på tillgängliga NTP-demoner som stödde NTS. Det problemet är nu löst: både chrony och ntpsec stöder NTS.

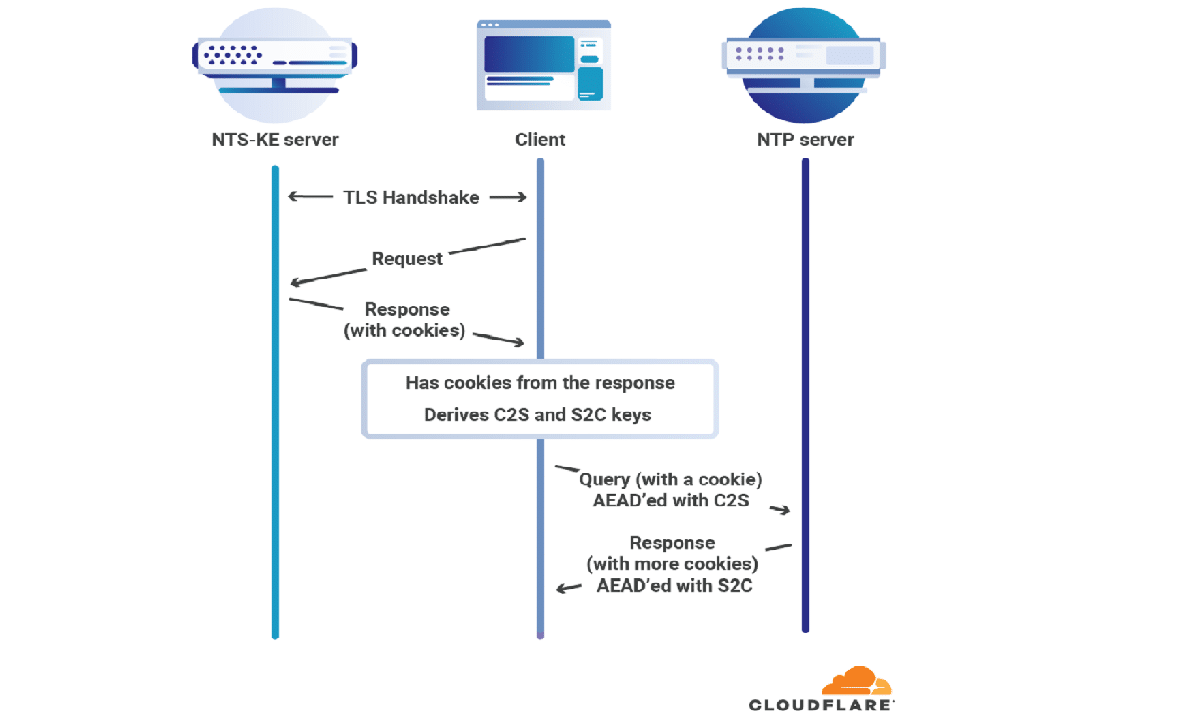

NTS använder offentliga nyckelinfrastrukturelement (PKI) och tillåter användning av TLS och autentiserad kryptering med associerad data (AEAD) för att kryptografiskt skydda klient-server-kommunikation via Network Time Protocol (NTP).

NTS innehåller två separata protokoll: NTS-KE (NTS-nyckel etablering för att hantera initial autentisering och nyckelförhandling över TLS) och NTS-EF (NTS-tilläggsfält, ansvarig för kryptering och autentisering av en tidssynkroniseringssession).

NTS lägg till olika utökade fält i NTP-paket och den lagrar all tillståndsinformation endast på klientsidan med hjälp av en överföringsmekanism för kakor. Nätverksport 4460 är avsedd för hantering av NTS-anslutningar.

Tiden är grunden för säkerhet för många av de protokoll, som TLS, som vi litar på för att skydda våra liv online. Utan en exakt tid finns det inget sätt att avgöra om uppgifterna har upphört eller inte. Frånvaron av ett säkert tidsprotokoll som är enkelt att implementera har varit ett problem för internetsäkerhet.

De första implementeringarna av den standardiserade NTS föreslogs i de nyligen släppta versionerna av NTPsec 1.2.0 och Chrony 4.0.

Chrony tillhandahåller en separat NTP-klient och serverimplementering som används för att synkronisera exakt tid på olika Linux-distributioner, inklusive Fedora, Ubuntu, SUSE / openSUSE och RHEL / CentOS.

NTPsec utvecklas under ledning av Eric S. Raymond och är en gaffel för referensimplementeringen av NTPv4-protokollet (NTP Classic 4.3.34), med fokus på att omforma kodbasen för att förbättra säkerheten (rengöring av föråldrad kod, metoder för att förhindra intrång och skyddade funktioner) arbeta med minne och kedjor).

Utan NTS- eller symmetrisk nyckelautentisering finns det ingen garanti för att din dator faktiskt talar NTP till den dator du tror att den är. Symmetrisk nyckelautentisering är svår och smärtsam att konfigurera, men fram till nyligen var det den enda säkra och standardiserade mekanismen för autentisering av NTP. NTS använder arbetet som går in i infrastrukturen för public public key för att autentisera NTP-servrar och se till att när du konfigurerar din dator för att prata med time.cloudflare.com, det är servern din dator får tiden från.

Om du vill veta mer om det kan du kontrollera detaljerna I följande länk.