Forskare från Ben-Gurion University, studerar dolda metoder för dataöverföring från isolerade datorer, har utvecklat en ny metod organisation av en kommunikationskanal kallas «AIR-FI», vilket tillåter, genom manipulera DDR-minneskretsar, generera en radiosignal med en frekvens på 2.4 GHz, som kan fångas av en aktiverad enhet Wi-Fi flera meter bort.

Ur praktisk synvinkel kan metoden användas för att överföra krypteringsnycklar, lösenord och hemliga data från en dator som inte har någon nätverksanslutning och är infekterad med spionprogram eller skadlig kod.

Om AIR-FI

Forskarna lyckades uppnå en överföringshastighet på 100 bitar per sekund placera mottagare Wi-Fi, till exempel en smartphone eller bärbar dator, på ett avstånd av 180 cm. Överföringsfelet var 8,75%, men felkorrigeringskoder användes för att identifiera och korrigera överföringsfel.

För att organisera en dataöverföringskanal, starta bara en normal användarprocessAtt den kan köras i en virtuell maskin. För mottagning krävs en enhet med ett trådlöst chip som kan övervaka lågnivåluft (i experimentet, trådlösa adaptrar baserade på Atheros AR92xx och AR93xx chips användes med modifierad firmware som överför information om signalparametrar som är lämpliga för spektralanalys).

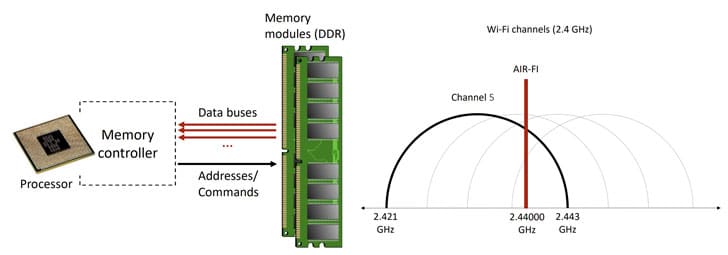

När du genererar en signal, DDR4-2400 minneskapacitet användes arbetar med en frekvens på 2400 MHz för att generera elektromagnetisk störning när styrenheten kommer åt minnesmodulen via olika databussar.

Wi-Fi-intervallet faller i frekvenserna 2.400-2.490 GHzdet vill säga den korsar den frekvens med vilken minnet fungerar.

Forskarna har upptäckt det med tung trafik samtidigt på olika databussar, elektromagnetiska vågor avges med en frekvens på 2,44 Ghz, som fångas av den 802.11 trådlösa stacken.

Med andra minnesmoduler än DDR4-2400 är metoden tillämplig när minnesfrekvensen ändras programmatiskt, vilket är tillåtet i XMP-specifikationen (Extreme Memory Profile).

För att generera en signal, samtidig åtkomst till bussen från parallella körtrådar användes knuten till olika CPU-kärnor. Informationskodning användbar i signal utförs med användning av OOK-modulering enklare (on-off-kodning) med amplitudförskjutningsknappning (ASK), där "0" och "1" kodas genom att ställa in olika signalamplituder och information sänds med en fast hastighet. - en bit per millisekund.

Överföring "1" utför en serie minnesskrivningar orsakade av sekventiell kopiering av 1 MB data mellan de två matriserna. Vid sändning av "0" vidtar algoritmen ingen åtgärd under den avsatta tiden för att sända lite. Därför genererar överföringen av "1" signalemissionen, och överföringen av "0" försvinner signalen.

Bland åtgärderna för att motverka användningen av AIR-FI-metoden, Områdets zonindelning nämns med skapandet av en omkrets i organisationenn, inom vilket det är förbjudet att bära utrustning med trådlösa marker, samt att placera datorhöljet i en Faraday-bur, generera brus på Wi-Fi-frekvenser, starta bakgrundsprocesser som slumpmässigt utförs minnesoperationer och övervaka utseendet i systemet av misstänkta processer som utför onormala minnesoperationer.

Dessutom, på forskarsidan bildas ett urval av överföringsmetoder av dolda data som de identifierade med hjälp av elektromagnetiska, akustiska, termiska och ljusläckage:

- PowerHammer: Organisera sändning av data över kraftledningen, manipulera belastningen på CPU: n för att ändra strömförbrukningen ODINI: Demonstrationer av dataextraktion från en enhet i ett avskärmad rum (Faraday-bur) genom analys lågfrekventa magnetiska svängningar som uppstår under CPU-drift.

- MAGNETO: datautvinning baserat på mätning av magnetfältets fluktuationer som uppstår under CPU-drift.

- AirHopper: dataöverföring med en hastighet på upp till 60 byte per sekund från en PC till en smartphone genom analys på en smartphone med en FM-tuner av radiostörningar som uppstår när information visas på skärmen.

- BitWhisper - Dataöverföring över ett avstånd på upp till 40 cm med en hastighet av 1-8 bitar per timme genom att mäta fluktuationer i PC-fodralets temperatur.

- GSMem: extrahering av data på ett avstånd på upp till 30 meter genom att skapa elektromagnetisk störning på frekvensen av GSM-nät som fångas upp av smarttelefonen.

Fuente: https://cyber.bgu.ac.il