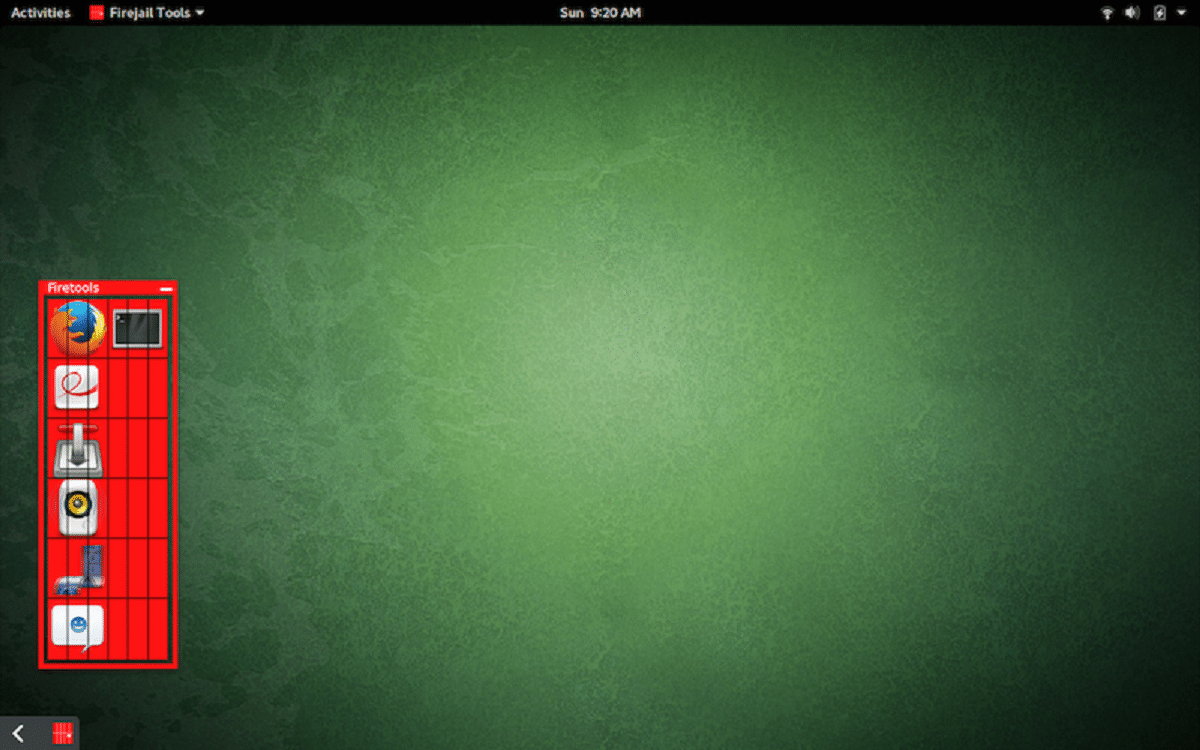

Brandfängelse Det är ett ramverk som utvecklar ett system för isolerad exekvering av grafiska applikationer., konsol och server. Använder Firejail gör att du kan minimera risken för att äventyra systemet main när du kör opålitliga eller potentiellt sårbara program. Programmet är skrivet i C, distribuerat under GPLv2-licensen och kan köras på vilken Linux-distribution som helst.

Brandfängelse använder namnutrymmen, AppArmor och systemanropsfiltrering (seccomp-bpf) på Linux för isolering. När det väl har startat använder programmet och alla dess underordnade processer separata representationer av kärnresurser, såsom nätverksstacken, processtabellen och monteringspunkter.

Beroende applikationer kan kombineras till en gemensam sandlåda. Om så önskas kan Firejail också användas för att starta Docker-, LXC- och OpenVZ-containrar.

Om Firejail

Till skillnad från verktyg för isolering av behållare, Firejail är extremt enkelt att konfigurera och kräver ingen förberedelse av en systembild: sammansättningen av behållaren bildas baserat på innehållet i det aktuella filsystemet och tas bort efter att applikationen avslutas.

Se tillhandahålla flexibla verktyg för att ställa in regler för filsystemåtkomst, Du kan bestämma vilka filer och kataloger som nekas eller nekas åtkomst, bifoga temporära filsystem (tmpfs) för data, begränsa skrivskyddad åtkomst till filer eller kataloger, kombinera kataloger med bind-mount och overlayfs.

För ett stort antal populära applikationer, inklusive Firefox, Chromium, VLC och andra, har färdiga systemanropsisoleringsprofiler förberetts.

För att få de privilegier som behövs för att ställa in en isolerad miljö, installeras den körbara filen för firejail med SUID-rotprompten (efter initiering återställs privilegierna).

Vad är nytt i Firejail 0.9.62?

I den här nya versionen markeras det kommer med fler tillagda profiler för att starta applikationer isolerad med vilket det totala antalet profiler når upp till 884.

Förutom det inställningen för filkopieringsgräns har lagts till i konfigurationsfilen /etc/firejail/firejail.config, som låter dig begränsa storleken på filer som kommer att kopieras till minnet med hjälp av alternativen “–private-*” (som standard är gränsen satt till 500 MB).

Chroot-anropet görs nu inte baserat på sökvägen, utan använder istället monteringspunkter baserat på filbeskrivningen.

Av de andra förändringarna:

- I profiler är det tillåtet att använda debuggers.

- Förbättrad filtrering av systemanrop med hjälp av seccomp-mekanismen.

- Automatisk upptäckt av kompilatorflaggor tillhandahålls.

- Katalogen /usr/share är vitlistad för en mängd olika profiler.

- Nya hjälpskript gdb-firejail.sh och sort.py har lagts till i conrib-sektionen.

- Förbättrat skydd vid privilegierad kodexekveringsstadiet (SUID).

- För profiler implementeras nya villkorliga HAS_X11- och HAS_NET-tokens för att kontrollera X-servernärvaro och nätverksåtkomst.

Hur installerar jag Firejail på Linux?

För de som är intresserade av att kunna installera Firejail på sin Linux-distribution, de kan göra det enligt instruktionerna som vi delar nedan.

På Debian, Ubuntu och derivat installationen är ganska enkel sedan kan installera firejail från repositories av dess distribution eller så kan du ladda ner de förberedda deb-paketen från sourceforge.

Om du väljer att installera från arkiven, öppna bara en terminal och kör följande kommando:

sudo apt-get install firejail

Eller om du bestämde dig för att ladda ner deb-paketen kan du installera med din föredragna pakethanterare eller från terminalen med kommandot:

sudo dpkg -i firejail_0.9.62_1*.deb

Medan i fallet med Arch Linux och derivat av detta, kör bara:

sudo pacman -S firejail

När det gäller Fedora, RHEL, CentOS, OpenSUSE eller någon annan distro med stöd för rpm-paket kan hämta paketen från följande länk.

Och installationen görs med:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

konfiguration

När installationen är klar måste vi nu konfigurera sandlådan och vi måste också ha AppArmor aktiverat.

Från en terminal ska vi skriva:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

För att veta dess användning och integration kan du konsultera dess guide I följande länk.