Недавно објављене су информације о рањивости (ЦВЕ-КСНУМКС-КСНУМКС) која погођени ЛибреОффице и Апацхе ОпенОффице канцеларијски пакети у којој се користи да дОни омогућавају извршавање кода у систему приликом отварања документа посебно издатог у ОДТ формату.

Откриће сИзвршено је на Виндовс-у, иако ово искоришћавање утиче и на Линук, особа која је пријавила ову рањивост приметила је да су ови пакети компатибилни са скриптирањем и да су компатибилни Басиц, БеанСхелл, Јава, ЈаваСцрипт и Питхон.

На чему се заснива ова рањивост?

Важно је напоменути да, иако је то проблем који је откривен од прошле године, као и решење имплементирано за само две недеље.

Из процедуралних разлога особи која је ово открила (можете погледати његову публикацију овде) је донета наредба да ради извештај.

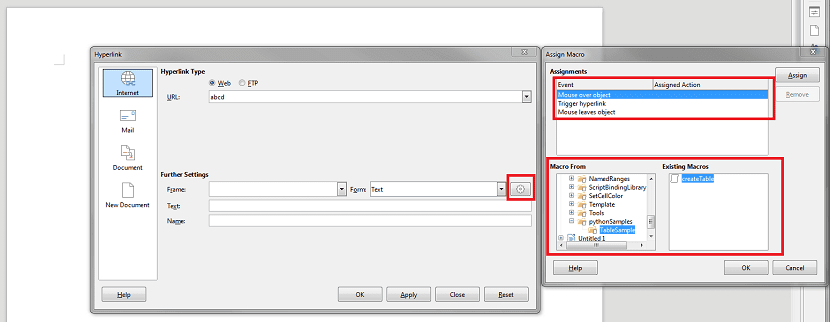

Проблем је због недостатка потребних провера у коду за обраду макронаредба уграђеном у документ, које могу покренути разни догађаји, попут миша који показује на елемент.

Коришћењем знакова "../" у путањи до контролера, нападач може преко скрипти прећи основне директоријуме (/ схаре / Сцриптс / питхон и / усер / Сцриптс / питхон) и извршавају произвољну функцију из постојеће Питхон скрипте када се догоди догађај.

Нападач ово користи и за извршавање вашег кода користи функцију скрипте пидоц.пи присутан у већини дистрибуција (такође укључен у пакет ЛибреОффице за Виндовс - питхон-цоре-3.5.5 \ либ \ пидоц.пи).

Ово дефинише функцију tempfilepager() која се брине за извршавање било које извршне датотеке са произвољним аргументима позивањем функције os.system().

На пример, да бисте покренули калкулатор када помичете везу до одређене области у документу, једноставно повежите скрипту vnd.sun.star.script:../../lib/python3.5/pydoc.py$ обрађивачу догађаја "дом: прелазак мишем" само повежите скрипту са "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

То можемо видети на следећем видео снимку:

Рањивост је откривена и пријављена прошле године и уклоњена је у верзијама ЛибреОффице 6.0.7 и 6.1.3.

Док у тренутној верзији Апацхе ОпенОффице 4.1.6 проблемa остаје Неисправљено.

Решење већ постоји

Као решење за блокирање рањивости у ОпенОффице-у, препоручује се брисање датотеке питхонсцрипт.пи директоријума апликација да се ово може наћи у следећој путањи "/opt/openoffice4/program/pythonscript.py".

Поред тога проблем још увек није решен на Дебиан Јессие, Убунту 16.04, СУСЕ и опенСУСЕ.

С друге стране, РХЕЛ, ЦентОС као и Убунту 18.04 и Убунту 18.10 нису погођени овим проблемом.

У ОпенОффице-у и ЛибреОффице-у до верзије 6.0, коришћење рањивости ограничено је на извршавање локалних Питхон скрипти постојећи због недостатка подршке за прослеђивање аргумената функцијама позваним из макронаредби.

Да би напао ОпенОффице и старије верзије ЛибреОффице, нападач мора осигурати локацију ваше Питхон скрипте, на примјер тако што ће је дистрибуирати у ЗИП датотеку заједно с ОДТ документом.

Када ЛибреОффице 6.1.к нападне, системску скрипту пидоц.пи можете користити за извршавање произвољних датотека са било којим параметром.

Поред тога, могући вектор напада се помиње преко пакета ИмагеМагицк, који ЛибреОффице користи за претварање одређених врста датотека.

Овај напад изведен је кроз руковаоце сликама заснован на ИмагеМагицк-у је опасан јер је документ о рањивости може се послати као ЈПЕГ или ПНГ датотека са ОДТ датотеком уместо слике (таква датотека ће се обрадити јер се МИМЕ тип препознаје по њеном садржају, а не као поверењу).

У теорији, проблем такође може утицати на аутоматске креаторе сличица за индексере рачунара и датотека ако користе ЛибреОффице за анализу докумената.

У овом случају, за напад може бити довољно једноставно учитати документ у екплоит или се кретати по њему у Наутилусу.

Такође је важно видети да они и даље проналазе начин да пронађу рањивости кроз различите употребе ИмагеМагицк-а.