Група истраживача универзитет у Амстердаму и швајцарску Вишу техничку школу у Цириху развио технику мрежног напада „НетЦАТ“ (Нетворк Цацхе АТтацк) то омогућава коришћење метода анализе података са независних канала за даљинско одређивање тастера које корисник притиска док је радио у ССХ сесији. Проблем се манифестује само на серверима који користе РДМА (даљински директан приступ меморији) и ДДИО (директни И / О у податке) технологије.

Интел верује да је напад тешко применити у пракси.а, јер нападачу захтева приступ локалној мрежи, поред услова и организације хост комуникације користећи РДМА и ДДИО технологије, које се обично користе у изолованим мрежама, на пример, тамо где делују кластери.

Метода која се користи за напад подсећа на рањивост Тхровхаммер, који омогућава промену садржаја појединачних битова у РАМ меморији манипулацијом мрежним пакетима на РДМА системима.

Истраживачи коментаришу да:

Нови проблем резултат је смањења кашњења коришћењем ДДИО механизма, који омогућава директну интеракцију између мрежне картице и других периферних уређаја са кеш меморијом процесора (током обраде пакета мрежне картице, подаци се кеширају и преузимају из кеш меморије, без приступ меморији).

Захваљујући ДДИО, кеш меморија процесора такође укључује податке генерисане током злонамерне мрежне активности.

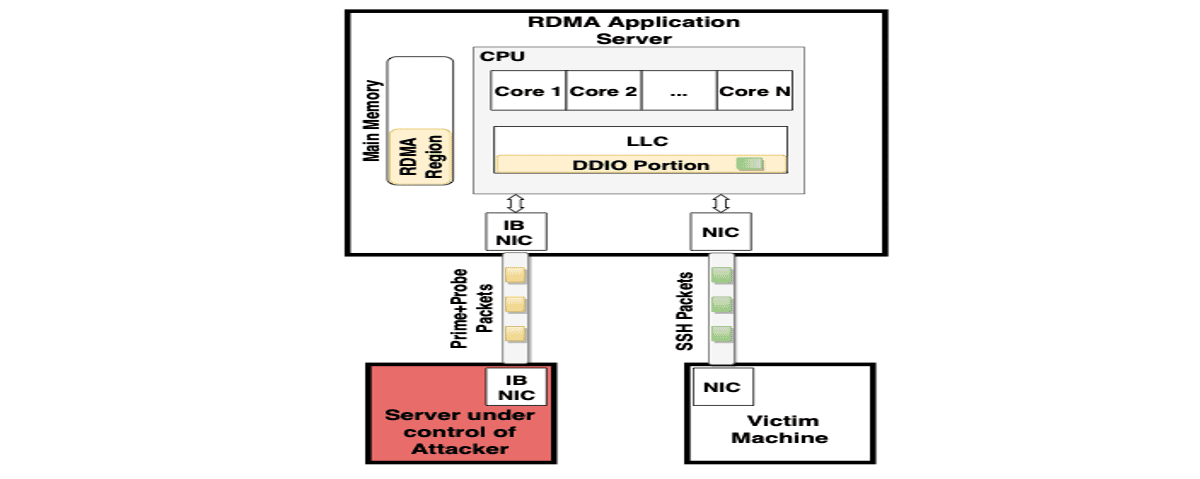

НетЦАТ напад се ослања на чињеницу да мрежне картице кеширају податке активно, а брзина обраде пакета у савременим локалним мрежама довољна је да утиче на попуњавање кеш меморије и утврђује присуство или одсуство података у кеш меморији анализом кашњења преноса података.

Када користите интерактивне сесије, на пример путем ССХ, мрежни пакет се шаље одмах након притиска тастера, односно кашњења између пакета корелирају са кашњењима између притиска тастера.

Користећи методе статистичке анализе и узимајући у обзир да кашњења између притиска на тастере углавном зависе од положаја тастера на тастатури, могуће је са извесном вероватноћом поново створити улазне информације. На пример, већина људи има тенденцију да уписује „с“ после „а“ много брже него „г“ после „с“.

Информације које кешира процесор такође вам омогућавају да процените тачно време пакета које шаље мрежна картица приликом обраде веза попут ССХ.

Генерисањем одређеног протока саобраћаја, нападач може утврдити када се нови подаци појављују у кеш меморији повезане са одређеном активношћу у систему.

За анализу садржаја кеш меморије користи се метода Приме + Пробе која се састоји од попуњавања кеш меморије скупом референтних вредности и мерења времена приступа њима приликом пуњења ради утврђивања промена.

Могуће је да је техника предлог може се користити за одређивање не само притиске тастера, већ и друге врсте осетљивих података које кешира ЦПУ.

У нашем нападу користимо чињеницу да сервер апликација са омогућеном ДДИО има заједнички ресурс (предмеморија последњег нивоа) између језгара ЦПУ-а и мрежне картице. Вршимо реверзни инжењеринг важних својстава ДДИО-а да бисмо разумели како се кеш меморија дели са ДДИО-ом.

Потенцијално се напад може извршити када је РДМА онемогућен, али без РДМА његова ефикасност је смањена, а извршење је знатно компликовано.

Такође је могуће користити ДДИО за организовање тајног комуникационог канала који се користи за пренос података након што је сервер компромитован, заобилазећи безбедносне системе.

izvor: https://www.vusec.net