Недавно су вести провалиле то АМД истражује могућу повреду података након што је хакерска група „РансомХоусе” тврдила да је украла 450 гигабајта података од произвођача чипова, укључујући

За оне који не знају РансомХоусе, требало би да знате да је ово група за изнуду података који проваљује корпоративне мреже, краде податке, а затим захтева исплату откупнине како не би јавно процурио податке или их продао другим актерима претњи.

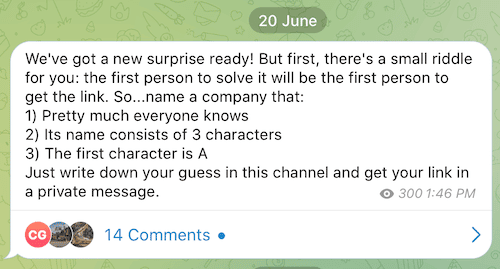

А то је да се од прошле недеље РансомХоусе исмева Телеграм да би продавали податке познате фирме од три слова која почиње словом А. Пре тачно недељу дана, 20. јуна, група је путем Телеграма објавила да је упала у велику компанију, а затим је одржала такмичење да види да ли неко може тачно да погоди шта је то компанија. РансомХоусе је обезбедио загонетку за људе да погоде жртву, као што можете видети у наставку.

Група тврди на свом даркнет сајту да је пробила АМД-ову безбедност 5. јануара. и добија податке захваљујући употреби слабих лозинки у целој организацији. То укључује стварну реч „лозинка“, као и „123456“ и „АМД! 23” између осталих. Групација тврди да има „преко 450 Гб“ података од АМД-а.

„Ера најсавременије технологије, напретка и максималне сигурности… има толико тога у овим речима за мноштво. Али чини се да су то и даље само лепе речи када чак и технолошки гиганти попут АМД-а користе једноставне лозинке да заштите своје мреже од упада“, написао је РансомХоусе. „Штета је што су то стварне лозинке које користе запослени у АМД-у, али већа срамота за АМД-ово одељење безбедности, које добија значајна средства према документима које имамо у нашим рукама, а све захваљујући овим лозинкама.“ .

Хакери су то рекли нису контактирали АМД са захтевом за откупнину, пошто је продаја података другим субјектима или актерима претњи била вреднија.

„Не, нисмо контактирали АМД јер наши партнери сматрају да је то губљење времена: вредиће више продати податке него чекати да представници АМД-а реагују са доста бирократије“

РансомХоусе тврди да украдени подаци укључују истраживања и финансијске информације, за који кажу да се анализира како би се утврдила његова вредност.

Хакерска група није пружила никакав доказ о овим украденим подацима, осим неколико датотека које садрже информације наводно прикупљене са АМД-овог Виндовс домена.

„Колико се сећам, лозинке које је лако погодити као што су 123456, кверти и лозинка су доминирале на глобалној листи најчешће коришћених лозинки и несумњиво се користе у многим корпоративним поставкама. Нажалост, слабе лозинке могу постати буквално игралиште за сајбер нападаче, посебно када добију приступ решењу за даљински приступ ваше организације и виде детаље о идентификацији корпоративних корисника."

Ресторе Приваци је испитао узорак наводно украдених података и открио да укључује мрежне датотеке, системске информације и АМД лозинке. Чини се да су узорци података украдени од АМД-а.

РестореПриваци је добио дојаву од РансомХоусе-а да је узорак АМД података већ процурио на веб локацију групе. Проверили смо саопштење и информације на даркнету.

АМД је у саопштењу навео да је свестан лошег глумца који тврди да поседује украдене податке и да је истрага тренутно у току.

Међутим, важно је подвући да још увек нема званичне потврде да подаци заиста припадају АМД-у. Као одговор на напад, АМД каже да истражује случај, али тек треба да коментарише да ли су подаци стварни или не.

Коначно ако сте заинтересовани да сазнате више о томе О овој новој верзији можете погледати детаље у следећи линк.