Recientemente objavljene so bile informacije o ranljivosti (CVE-2018-16858) ki prizadeta pisarniška pisarna LibreOffice in Apache OpenOffice v katerem se uporablja, da eTi omogočajo izvajanje kode v sistemu pri odpiranju dokumenta, posebej izdanega v formatu ODT.

Odkritje sIzvaja se v sistemu Windows, čeprav to izkoriščanje vpliva tudi na Linux, oseba, ki je poročala o tej ranljivosti, je opazila, da so ti apartmaji združljivi s skripti in da so združljivi Basic, BeanShell, Java, JavaScript in Python.

Na čem temelji ta ranljivost?

Pomembno je omeniti, da čeprav gre za težavo, ki je bila odkrita od lanskega leta, pa tudi rešitev je bila izvedena v samo dveh tednih.

Iz postopkovnih razlogov osebi, ki je to zaznala (objavo lahko preverite tukaj) do nedavnega so mu naročili, naj poroča.

Težava je v pomanjkanju potrebnih preverjanj v kodi za obdelavo makrov, vdelani v dokument, ki jih lahko sprožijo različni dogodki, na primer miška, ki kaže na element.

Z uporabo znakov "../" na poti do krmilnika, napadalec lahko s skripti preseže osnovne imenike (/ share / Scripts / python in / user / Scripts / python) in ob dogodku izvede poljubno funkcijo iz obstoječega skripta Python.

Napadalec to izkoristi in za izvajanje kode uporablja funkcijo skripta pydoc.py prisoten v večini distribucij (vključen tudi v paket LibreOffice za Windows - python-core-3.5.5 \ lib \ pydoc.py).

To definira funkcijo tempfilepager() ki skrbi za izvajanje katere koli izvršljive datoteke s poljubnimi argumenti s klicanjem funkcije os.system().

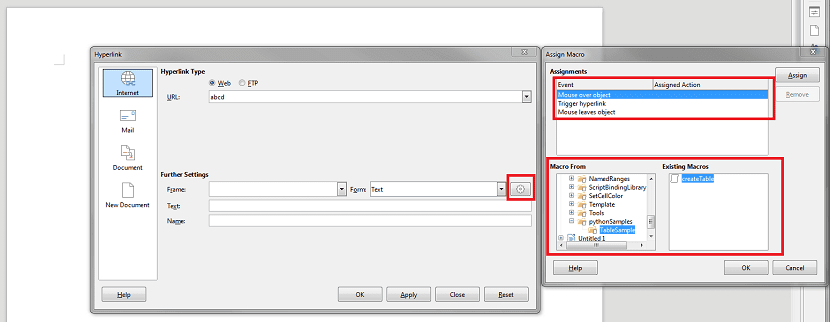

Če želite na primer zagnati kalkulator, ko se pomikate po povezavi do določenega območja v dokumentu, preprosto povežite skript vnd.sun.star.script:../../lib/python3.5/pydoc.py$ v upravljalnik dogodkov "dom: mouseover" samo priklopi skript na "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

To lahko vidimo v naslednjem videu:

Ranljivost je bila odkrita in prijavljena lani ter odstranjena v različicah LibreOffice 6.0.7 in 6.1.3.

Medtem ko je v trenutni različici Apache OpenOffice 4.1.6 je težavaa ostaja Nepopravljeno.

Rešitev že obstaja

Kot rešitev za blokiranje ranljivosti v OpenOffice Priporočljivo je, da izbrišete datoteko pythonscript.py imenika aplikacije, da je to mogoče najti na naslednji poti "/opt/openoffice4/program/pythonscript.py".

Poleg tega težava še ni odpravljena na Debian Jessie, Ubuntu 16.04, SUSE in openSUSE.

Po drugi strani pa ta težava ne vpliva na RHEL, CentOS, pa tudi Ubuntu 18.04 in Ubuntu 18.10.

V OpenOffice in LibreOffice do vključno različice 6.0 je izkoriščanje ranljivosti omejeno na izvajanje lokalnih skriptov Python obstoječe zaradi pomanjkanja podpore za posredovanje argumentov funkcijam, poklicanim iz makrov.

Za napad na OpenOffice in starejše različice LibreOffice mora napadalec zaščititi lokacijo vašega skripta Python, na primer z distribucijo v datoteki ZIP skupaj z dokumentom ODT.

Ko LibreOffice 6.1.x napade, lahko s sistemskim skriptom pydoc.py zaženete poljubne datoteke s katerim koli parametrom.

Poleg tega, možen vektor napada je omenjen prek paketa ImageMagick, ki ga LibreOffice uporablja za pretvorbo določenih vrst datotek.

Ta napad je izpeljan s pomočjo upravljavcev slik temelji na ImageMagick je nevaren, ker je dokument o ranljivosti lahko pošljete kot datoteko JPEG ali PNG z datoteko ODT namesto slike (taka datoteka bo obdelana, ker je vrsta MIME prepoznana po njeni vsebini in ne po zaupanju).

Teoretično lahko težava vpliva tudi na samodejne ustvarjalce sličic za indeksatorje namizja in datotek, če za analizo dokumentov uporabljajo LibreOffice.

V tem primeru je za napad morda dovolj, da dokument preprosto naložite z exploit-om ali se po njem pomikate po imeniku v Nautilusu.

Pomembno je tudi ugotoviti, da še vedno najdejo način za iskanje ranljivosti z različnimi načini uporabe ImageMagick.