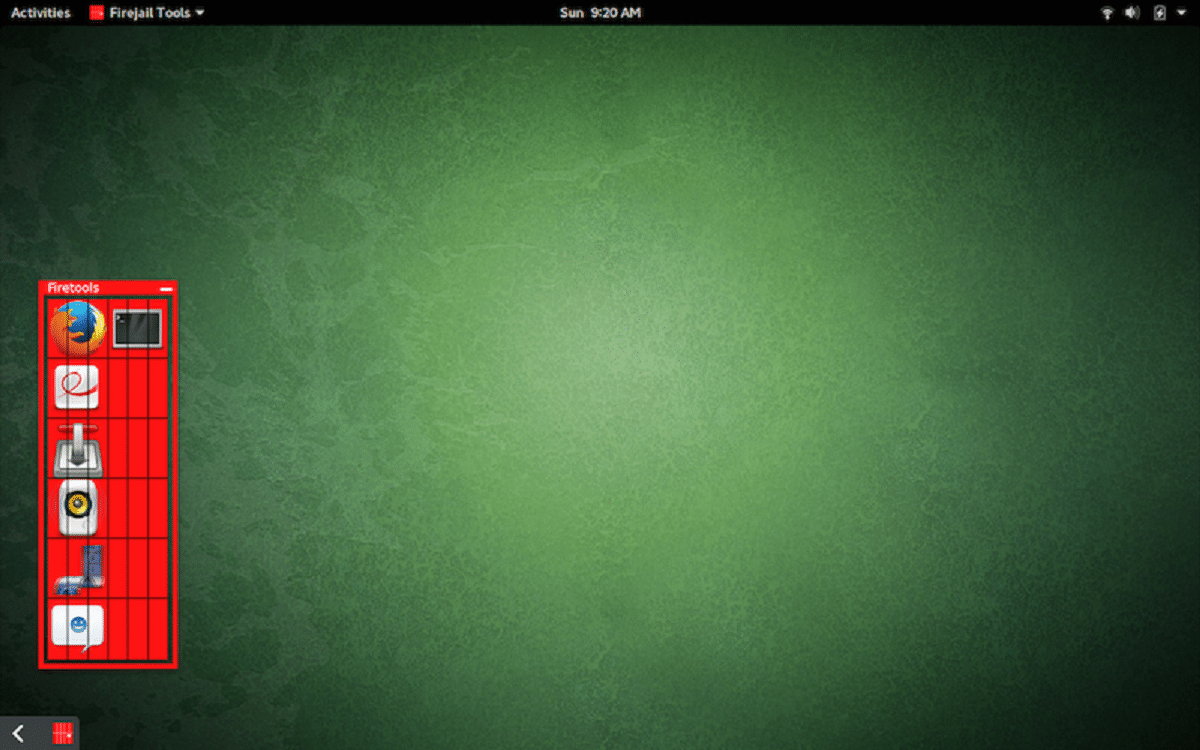

Gasilski zapor je okvir, ki razvija sistem za izolirano izvajanje grafičnih aplikacij, konzola in strežnik. Uporaba Firejaila zmanjšuje tveganje za ogrožanje sistema glavni pri zagonu nezanesljivih ali potencialno ranljivih programov. Program je napisan v jeziku C, distribuira se pod licenco GPLv2 in lahko deluje na kateri koli distribuciji Linuxa.

Gasilski zapor uporablja imenske prostore, AppArmor in filtriranje sistemskih klicev (seccomp-bpf) v Linuxu za izolacijo. Po zagonu program in vsi njegovi podrejeni procesi uporabljajo ločene predstavitve virov jedra, kot so omrežni sklad, tabela procesov in točke vpetja.

Odvisne aplikacije lahko kombinirate v skupnem peskovniku. Po želji lahko Firejail uporabite tudi za zagon vsebnikov Docker, LXC in OpenVZ.

O Firejailu

Za razliko od orodij za izolacijo posod Firejail je zelo enostavno konfigurirati in ne zahteva priprave sistemske slike: sestava vsebnika se oblikuje na podlagi vsebine trenutnega datotečnega sistema in se po koncu aplikacije odstrani.

Se zagotoviti prilagodljiva orodja za nastavitev pravil dostopa do datotečnega sistema, lahko določite, katerim datotekam in imenikom je zavrnjen ali zavrnjen dostop, povežete začasne datotečne sisteme (tmpfs) za podatke, omejite dostop samo do branja datotek ali imenikov, kombinirate imenike z uporabo bind-mount in overlayfov.

Za veliko število priljubljenih aplikacij, med drugim tudi Firefox, Chromium, VLC, so že takoj pripravljeni profili za izolacijo sistemskih klicev.

Za pridobitev potrebnih privilegijev za nastavitev peskovnika je nameščena izvedljiva datoteka firejail s korensko zastavico SUID (po inicializaciji se privilegije ponastavijo).

Kaj je novega v Firejailu 0.9.62?

V tej novi različici je poudarjeno, da prihaja z več profili, dodanimi za zagon aplikacije izolirani, s katerimi skupno število profilov doseže do 884.

Poleg tega nastavitev omejitve kopiranja datoteke je bila dodana v datoteko config /etc/firejail/firejail.config, To vam omogoča, da omejite velikost datotek, ki bodo kopirane v pomnilnik, z možnostmi "–private- *" (privzeto je omejitev nastavljena na 500 MB).

Klic chroot se zdaj ne izvaja na podlagi poti, temveč namesto tega uporablja točke namestitve na podlagi deskriptorja datoteke.

Od ostalih sprememb:

- V profilih je dovoljena uporaba razhroščevalnikov.

- Izboljšano filtriranje sistemskih klicev z uporabo mehanizma seccomp.

- Zagotovljeno je samodejno zaznavanje zastavic prevajalnika.

- Imenik / usr / share je na belem seznamu za različne profile.

- V pomožni odsek sta dodana nova pomožna skripta gdb-firejail.sh in sort.py.

- Izboljšana zaščita v fazi izvajanja privilegirane kode (SUID).

- Za profile so za preverjanje prisotnosti strežnika X in dostopa do omrežja uporabljeni novi pogojni znaki HAS_X11 in HAS_NET.

Kako namestiti Firejail na Linux?

Za tiste, ki jih zanima namestitev Firejaila na njihovo distribucijo Linuxa, lahko to storijo po navodilih ki jih delimo spodaj.

Na Debianu, Ubuntuju in derivativih namestitev je zelo preprosta, saj Firejail lahko namestijo iz skladišč njegove distribucije ali pa lahko prenesejo pripravljene deb pakete iz sourceforge.

V primeru, da izberete namestitev iz skladišč, preprosto odprite terminal in izvedite naslednji ukaz:

sudo apt-get install firejail

Če pa so se odločili za prenos deb paketov, jih lahko namestijo z želenim upraviteljem paketov ali iz terminala z ukazom:

sudo dpkg -i firejail_0.9.62_1*.deb

Medtem ko gre za primer Arch Linux in izpeljanke od tega samo zaženite:

sudo pacman -S firejail

Za primer Fedora, RHEL, CentOS, OpenSUSE ali katero koli drugo distribucijo s podporo za pakete rpm lahko pakete dobi iz naslednjo povezavo.

In namestitev se izvede z:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

konfiguracija

Ko je namestitev končana, bomo morali zdaj nastaviti peskovnik in omogočiti tudi AppArmor.

Iz terminala bomo vtipkali:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Če želite vedeti njegovo uporabo in integracijo, si oglejte njen vodnik V naslednji povezavi.