Skupina výskumníkov z Amsterdamskej univerzity a švajčiarskej vyššej technickej školy v Zürichu vyvinul techniku sieťového útoku „NetCAT“ (Network Cache ATtack) umožňuje používať metódy analýzy údajov z kanálov tretích strán na diaľku určiť klávesy, ktoré používateľ stlačí počas práce na relácii SSH. Problém sa prejavuje iba na serveroch, ktoré používajú technológie RDMA (Remote Direct Memory Access) a DDIO (Direct I / O to Data).

Intel je presvedčený, že útok je v praxi ťažko realizovateľný.a, pretože to vyžaduje prístup útočníka do lokálnej siete, okrem podmienok a organizácie komunikácia hostiteľa pomocou technológií RDMA a DDIO, ktoré sa zvyčajne používajú v izolovaných sieťach, napríklad tam, kde fungujú klastre.

Metóda použitá pri útoku pripomína zraniteľnosť Throwhammera, ktorá umožňuje meniť obsah jednotlivých bitov v RAM prostredníctvom manipulácie so sieťovými paketmi na systémoch RDMA.

Vedci tvrdia, že:

Nový problém je výsledkom minimalizácie oneskorení pomocou mechanizmu DDIO, ktorý poskytuje priamu interakciu medzi sieťovou kartou a inými periférnymi zariadeniami s vyrovnávacou pamäťou procesora (počas spracovania paketov sieťových kariet sa údaje ukladajú do medzipamäte a načítajú sa z medzipamäte, bez prístup do pamäte).

Vďaka DDIO obsahuje medzipamäť procesora aj dáta generované počas škodlivej sieťovej aktivity.

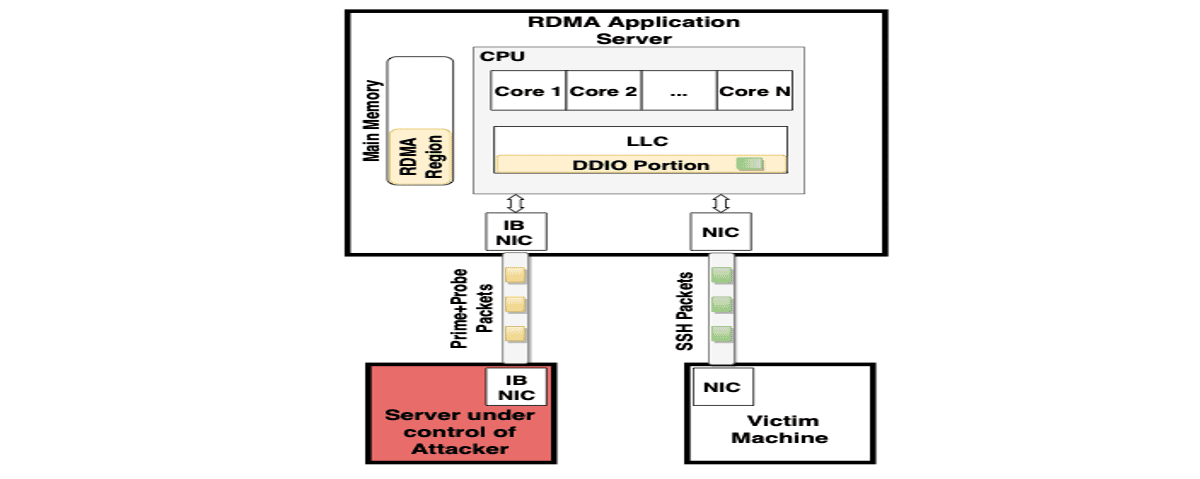

Útok NetCAT sa spolieha na skutočnosť, že sieťové karty ukladajú údaje do medzipamäte aktívne a rýchlosť spracovania paketov v moderných miestnych sieťach postačuje na ovplyvnenie plnenia vyrovnávacej pamäte a na určenie prítomnosti alebo neprítomnosti údajov v vyrovnávacej pamäti prostredníctvom analýzy oneskorení prenosu údajov.

Pri používaní interaktívnych relácií napríklad cez SSH, ihneď po stlačení klávesu sa odošle sieťový paketTo znamená, že oneskorenia medzi paketmi korelujú s oneskoreniami medzi stlačeniami klávesov.

Použitím metód štatistickej analýzy a zohľadnením toho, že oneskorenia medzi stlačeniami klávesov všeobecne závisia od polohy klávesu na klávesnici, je možné s určitou pravdepodobnosťou znovu vytvoriť vstupné informácie. Napríklad väčšina ľudí má tendenciu písať „s“ za „a“ oveľa rýchlejšie ako „g“ za „s“.

Informácie uložené v pamäti procesora tiež umožňujú posúdiť presný čas paketov odoslaných sieťovou kartou pri spracovaní pripojení, ako je SSH.

Vytvorením určitého toku dopravy útočník môže určiť, kedy sa v pamäti cache objavia nové údaje spojené s určitou činnosťou v systéme.

Na analýzu obsahu medzipamäte sa používa metóda Prime + Probe, ktorá spočíva v naplnení medzipamäte množinou referenčných hodnôt a zmeraní času prístupu k nim pri vyplňovaní s cieľom zistiť zmeny.

Je možné, že technika návrh možno použiť na určenie nielen stlačenia klávesov, ale aj iné typy citlivých údajov ukladaných do CPU.

Pri našom útoku využívame výhodu toho, že aplikačný server s povoleným DDIO má zdieľaný prostriedok (vyrovnávacia pamäť poslednej úrovne) medzi jadrami CPU a sieťovou kartou. Spätne analyzujeme dôležité vlastnosti DDIO, aby sme pochopili, ako je zdieľaná vyrovnávacia pamäť s DDIO.

Potenciálne možno vykonať útok, keď je RDMA deaktivovaný, ale bez RDMA je jeho účinnosť znížená a vykonávanie je výrazne komplikované.

Je tiež možné použiť DDIO na usporiadanie skrytého komunikačného kanála používaného na prenos údajov po napadnutí servera, pričom sa obchádzajú bezpečnostné systémy.

Fuente: https://www.vusec.net