Hovorcovia AMD nedávno prepustení prostredníctvom publikácie správa, v ktorej je známy - informácie o analýze bezpečnosti optimalizačná technológia PSF (Predictive Store Forwarding) implementovaná v procesoroch systému Windows XNUMX Rad Zen 3.

Štúdia teoreticky potvrdil použiteľnosť útočnej metódy Spectre-STL (Spectre-v4) na technológiu PSF, ktorá bola identifikovaná v máji 2018, ale v praxi sa zatiaľ nenašli žiadne šablóny kódov schopné vyvolať útok a celkové nebezpečenstvo sa považuje za zanedbateľné.

Záznam citované špecialistovi na Technickú univerzitu v Grazi, Daniel Gruss, ktorý zistil, že AMD PSF môžu byť zraniteľné na rôzne útoky na vedľajší kanál, ktoré sa v priebehu rokov veľmi rozvinuli.

Pripomeňme, že útok Spectre-v4 (Špekulatívny obchvat obchodu) sa spolieha na obnovenie údajov, ktoré boli uložené do pamäte cache po zahodení výsledku špekulatívneho vykonávania operácií spracovaním alternatívnych operácií čítania a zápisu pomocou nepriameho adresovania.

Keď operácia čítania pokračuje na operáciu zápisu (napríklad mov [rbx + rcx], 0x0; mov rax, [rdx + rsi]), posun smeru čítania už môže byť známy Kvôli podobným operáciám (operácie čítania sa vykonávajú oveľa častejšie a čítanie je možné z medzipamäte) a procesor môže špekulatívne čítať pred zápisom bez toho, aby čakal na výpočet posunu smeru nepriameho zápisu.

Táto vlastnosť umožňuje inštrukcii na čítanie získať prístup k predchádzajúcej hodnote v akomkoľvek smere, zatiaľ čo operácia uloženia stále čaká. V prípade chyby predikcie bude neúspešná špekulatívna operácia zahodená, ale stopy po jej vykonaní zostanú v pamäti procesora a je možné ich získať pomocou jednej z metód na určenie obsahu pamäte cache na základe analýzy zmien v čase prístupu do pamäte cache a údaje bez medzipamäte.

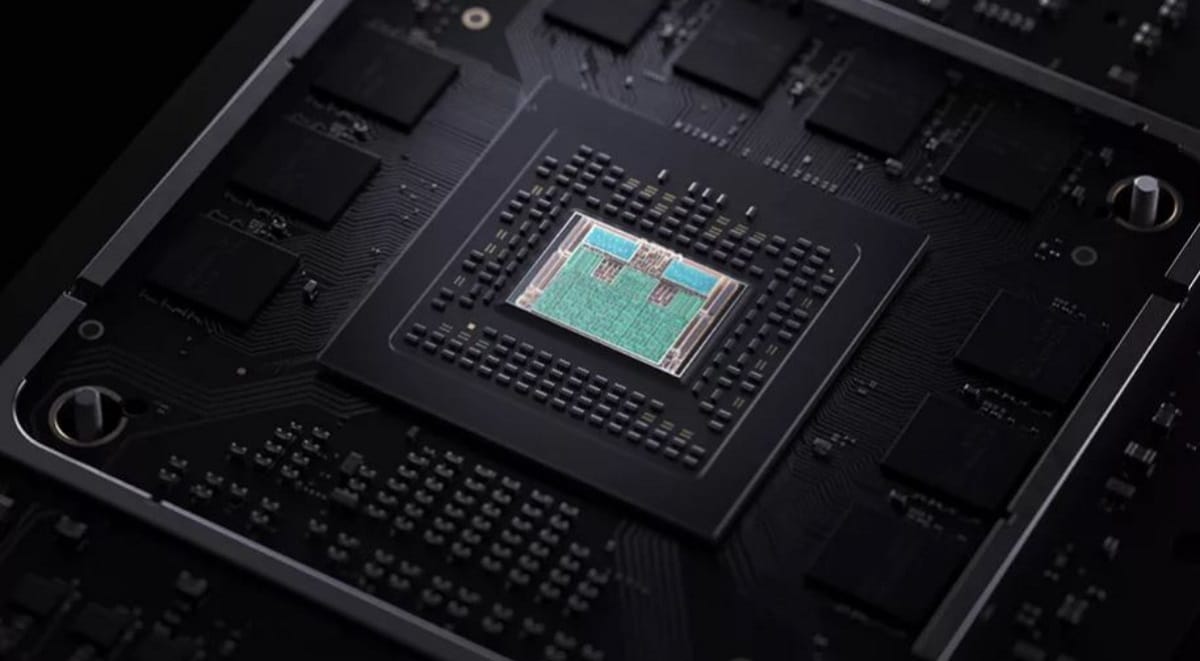

Táto technológia bola pridaná k procesorom AMD Zen 3 PSF optimalizuje metódu Store-To-Load-Forwarding (STLF), ktorá špekulatívne vykonáva operácie čítania na základe predikcie vzťahu medzi operáciami čítania a zápisu. Pri klasickom STLF procesor vykoná operáciu „načítania“ na údaje priamo presmerované z predchádzajúcej inštrukcie „ukladania“ bez toho, aby čakal na skutočné zapísanie výsledku do pamäte, ale zaistí, aby adresy použité pri „načítaní“ y inštrukcie „uložiť“ sa zhodujú.

Vďaka optimalizácii PSF je overenie adresy špekulatívne a vykoná operáciu "načítania" pred dokončením výpočtu informácií o adrese, ak bol predtým vykonaný pár obchod / načítanie manipulujúci s adresou. Ak predpoveď zlyhá, stav sa vráti, ale údaje zostanú v pamäti cache.

Samotný útok na PSF je to možné v rámci peer privilégií, pokrýva iba kontext súčasného procesu a je blokovaný metódami izolácie adresného priestoru alebo mechanizmami karantény izolovaného priestoru. Tento problém však môže byť potenciálne ovplyvnený technikami izolácie softvérového karantény v procesoch.

Útok predstavuje hrozbu pre systémy, ako sú prehľadávače, virtuálne stroje na vykonávanie kódu a JIT, ktoré spúšťajú kód tretej strany v rovnakom procese (v dôsledku útoku môže nedôveryhodný kód karantény získať prístup k ďalším údajom v procese).

Spoločnosť AMD poskytla rôzne spôsoby úplného alebo selektívneho zakázania PSF, ale vzhľadom na zanedbateľné riziko pre väčšinu aplikácií odporúčal túto optimalizáciu predvolene nevypínať.

Kvôli selektívnej ochrane procesov vykonávajúcich nespoľahlivý kód sa navrhuje izolovať PSF nastavením bitov MSR „SSBD“ a „PSFD“, a to aj pre jednotlivé vlákna. Pre jadro Linuxu boli urobené opravy s implementáciou volieb príkazového riadku „psfd“ a „nopsfd“, ktoré ovládajú zapínanie a vypínanie PSF.

Pre tých, ktorí majú záujem poznať správu, môžu konzultovať nasledujúci odkaz.