Несколько дней назад Google представил через сообщение в блоге новости о выпуск исходного кода проекта HIBA (Host Identity Based Authorization), который предлагает реализацию дополнительного механизма авторизации для организации доступа пользователей через SSH по отношению к хостам (проверка, разрешен ли доступ к определенному ресурсу при выполнении аутентификации с использованием открытых ключей).

Интеграция с OpenSSH предоставляется путем указания драйвера HIBA в директиве AuthorizedPrincipalsCommand в / etc / ssh / sshd_config. Код проекта написан на C и распространяется под лицензией BSD.

О HIBA

ХИБА использует стандартные механизмы аутентификации на основе сертификатов OpenSSH для гибкого и централизованного управления авторизацией пользователей по отношению к хостам, но не требует периодических изменений в файлах authorized_keys и authorized_users на стороне хостов, к которым он подключен.

Вместо хранения списка ключей Действительные публичные условия и условия доступа в авторизованных файлах (пароли | пользователи), HIBA интегрирует информацию о привязке хоста непосредственно в сами сертификаты. В частности, были предложены расширения для сертификатов хоста и сертификатов пользователей, в которых хранятся параметры хоста и условия предоставления доступа пользователям.

Хотя OpenSSH предоставляет множество методов, от простого пароля до использования сертификатов, каждый из них сам по себе создает проблемы.

Начнем с выяснения разницы между аутентификацией и авторизацией. Первый - это способ показать, что вы являетесь той сущностью, которой вы себя называете. Обычно это достигается путем предоставления секретного пароля, связанного с вашей учетной записью, или путем подписания запроса, который показывает, что у вас есть закрытый ключ, соответствующий открытому ключу. Авторизация - это способ решить, есть ли у объекта разрешение на доступ к ресурсу, обычно это делается после аутентификации.

Проверка на стороне хоста начинается с вызова драйвера hiba-chk указанный в директиве AuthorizedPrincipalsCommand. Этот обработчик декодирует расширения, встроенные в сертификаты и на их основе принимает решение предоставить или заблокировать доступ. Правила доступа определяются централизованно на уровне центра сертификации (ЦС) и интегрируются в сертификаты на этапе их генерации.

На стороне центра сертификации есть общий список доступных разрешений (хосты, к которым вы можете подключиться) и список пользователей, которые могут использовать эти разрешения. Утилита hiba-gen была предложена для создания сертификатов со встроенной информацией о разрешениях, а функции, необходимые для создания центра сертификации, были перенесены в сценарий hiba-ca.sh.

При подключении пользователя учетные данные, указанные в сертификате, подтверждаются цифровой подписью центра сертификации, который позволяет полностью выполнять все проверки на стороне хоста назначения к которому осуществляется подключение, без обращения к сторонним службам. Список открытых ключей CA, которые удостоверяют сертификаты SSH, определяется директивой TrustedUserCAKeys.

HIBA определяет два расширения для сертификатов SSH:

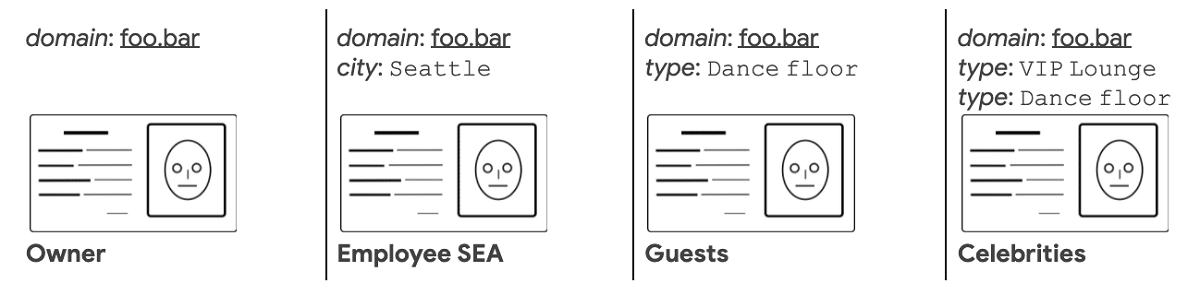

Идентификатор HIBA, прикрепленный к сертификатам хоста, перечисляет свойства, которые определяют этот хост. Они будут использоваться в качестве критериев для предоставления доступа.

Грант HIBA, прилагаемый к пользовательским сертификатам, перечисляет ограничения, которым должен соответствовать хост, чтобы получить доступ.

Помимо прямой привязки пользователей к хостам, HIBA позволяет определять более гибкие правила доступа. Например, хосты могут быть связаны с такой информацией, как местоположение и тип сервиса, и, определяя правила доступа пользователей, разрешать соединения со всеми хостами с определенным типом сервиса или с хостами в определенном месте.

В конце концов если вам интересно узнать об этом больше о заметке, вы можете проверить детали По следующей ссылке.