închisoare de foc este un cadru care dezvoltă un sistem pentru executarea izolată a aplicațiilor grafice, consolă și server. Folosind Firejail minimizează riscul compromiterii sistemului principal atunci când rulați programe nesigure sau potențial vulnerabile. Programul este scris în C, distribuit sub licența GPLv2 și poate funcționa pe orice distribuție Linux.

închisoare de foc folosește spații de nume, AppArmor și filtrarea apelurilor de sistem (seccomp-bpf) pe Linux pentru izolare. Odată pornit, programul și toate procesele sale secundare utilizează reprezentări separate ale resurselor kernelului, cum ar fi stiva de rețea, tabelul de proces și punctele de montare.

Aplicațiile dependente pot fi combinate într-un sandbox comun. Dacă se dorește, Firejail poate fi folosit și pentru a porni containerele Docker, LXC și OpenVZ.

Despre Firejail

Spre deosebire de instrumentele de izolare a containerelor, Firejail este extrem de simplu de configurat și nu necesită pregătirea unei imagini de sistem: compoziția containerului se formează pe baza conținutului sistemului de fișiere curent și este eliminată după terminarea aplicației.

Se oferă instrumente flexibile pentru stabilirea regulilor de acces la sistemul de fișiere, Puteți determina ce fișiere și directoare au acces refuzat sau refuzat, puteți conecta sisteme de fișiere temporare (tmpfs) pentru date, puteți restricționa accesul numai în citire la fișiere sau directoare, puteți combina directoare folosind bind-mount și overlayfs.

Pentru un număr mare de aplicații populare, inclusiv Firefox, Chromium, VLC, printre altele, profilurile de izolare a apelurilor de sistem au fost pregătite din cutie.

Pentru a obține privilegiile necesare pentru a configura un sandbox, executabilul firejail este instalat cu pavilionul rădăcină SUID (după inițializare, privilegiile sunt resetate).

Ce este nou în Firejail 0.9.62?

În această nouă versiune se evidențiază faptul că vine cu mai multe profiluri adăugate pentru pornirea aplicației izolat cu care numărul total de profile ajunge până la 884.

Pe lângă ea setarea limitei de copiere a fișierului a fost adăugată la fișierul de configurare /etc/firejail/firejail.config, Acest lucru vă permite să limitați dimensiunea fișierelor care vor fi copiate în memorie utilizând opțiunile „–private- *” (în mod implicit, limita este setată la 500 MB).

Apelul chroot se face acum nu pe baza căii, ci utilizează puncte de montare pe baza descriptorului de fișiere.

Dintre celelalte modificări:

- În profiluri, depanatorii sunt permiși.

- Filtrare îmbunătățită a apelurilor de sistem folosind mecanismul seccomp.

- Este prevăzută detectarea automată a steagurilor compilatorului.

- Directorul / usr / share este listat în alb pentru o varietate de profiluri.

- Noile scripturi de ajutor gdb-firejail.sh și sort.py au fost adăugate la secțiunea conrib.

- Protecție îmbunătățită în etapa de executare a codului privilegiat (SUID).

- Pentru profiluri, sunt implementate noi semne condiționale HAS_X11 și HAS_NET pentru a verifica prezența serverului X și accesul la rețea.

Cum se instalează Firejail pe Linux?

Pentru cei interesați să poată instala Firejail pe distribuția lor Linux, o pot face urmând instrucțiunile pe care o împărtășim mai jos.

Pe Debian, Ubuntu și derivate instalarea este destul de simplă deoarece pot instala Firejail din depozite a distribuției sale sau pot descărca pachetele deb pregătite de la sourceforge.

În cazul alegerii instalării din depozite, trebuie doar să deschideți un terminal și să executați următoarea comandă:

sudo apt-get install firejail

Sau, dacă au decis să descarce pachetele deb, se pot instala cu managerul de pachete preferat sau de la terminal cu comanda:

sudo dpkg -i firejail_0.9.62_1*.deb

În timp ce pentru cazul Arch Linux și al instrumentelor derivate din aceasta, rulați:

sudo pacman -S firejail

Pentru cazul Fedora, RHEL, CentOS, OpenSUSE sau orice altă distribuție cu suport pentru pachetele rpm poate primi pachetele de la următorul link.

Iar instalarea se realizează cu:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

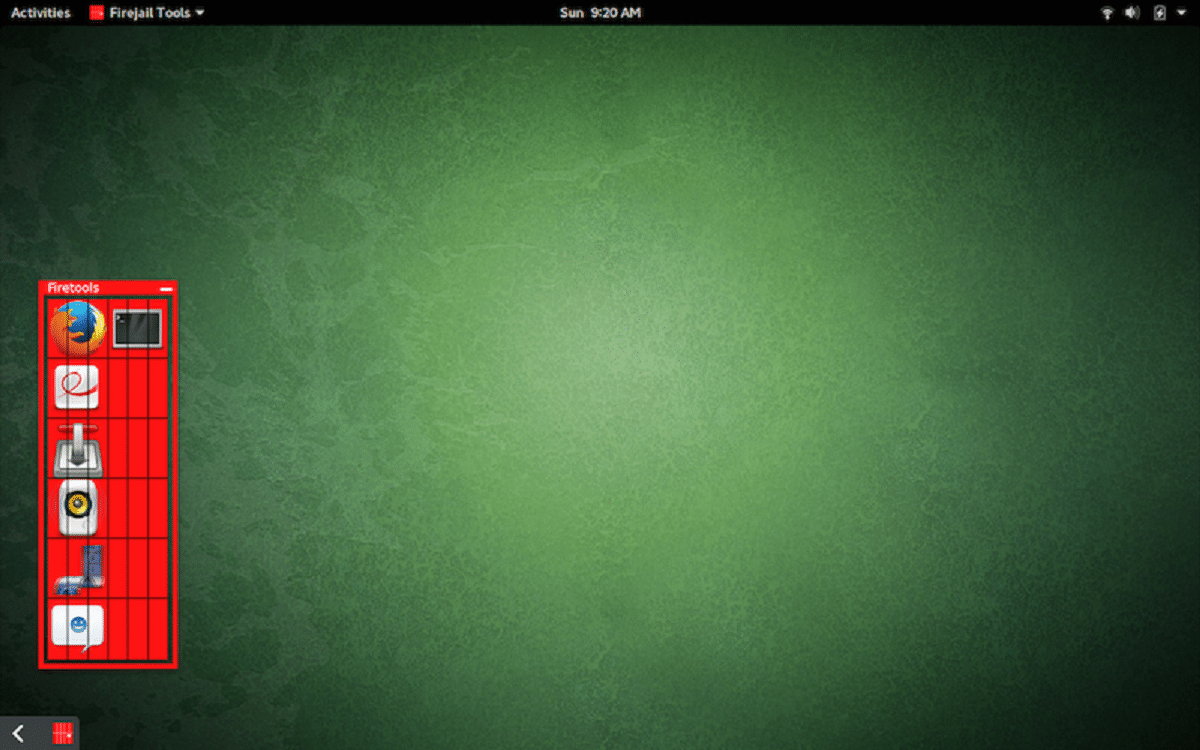

configurație

Odată ce instalarea este terminată, acum va trebui să configurăm sandbox-ul și trebuie să avem și AppArmor activat.

De la un terminal vom tasta:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Pentru a cunoaște utilizarea și integrarea acestuia, puteți consulta ghidul acestuia În următorul link.