Shadowsocks Outline suporta apenas conjuntos de cifras AEAD

Faz pouco o lançamento de a nova versão do servidor proxy servidor de contorno ss 1.4, que usa o protocolo Shadowsocks ocultar a natureza do tráfego, contornar firewalls e enganar os sistemas de inspeção de pacotes.

O servidor está sendo desenvolvido pelo projeto Outline, que também fornece uma interface de controle e vinculação do aplicativo cliente que permite que o usuário implante rapidamente servidores Shadowsocks multilocatários baseado no servidor ss-schema em ambientes de nuvem pública ou em seu próprio computador.

Além disso, é possível gerenciá-los por meio de uma interface web e organizar o acesso dos usuários por senha. A Jigsaw é responsável pelo desenvolvimento e manutenção do código, uma divisão dentro do Google criada para desenvolver ferramentas para contornar a censura e permitir a livre troca de informações.

Sobre o Outline-ss-Server

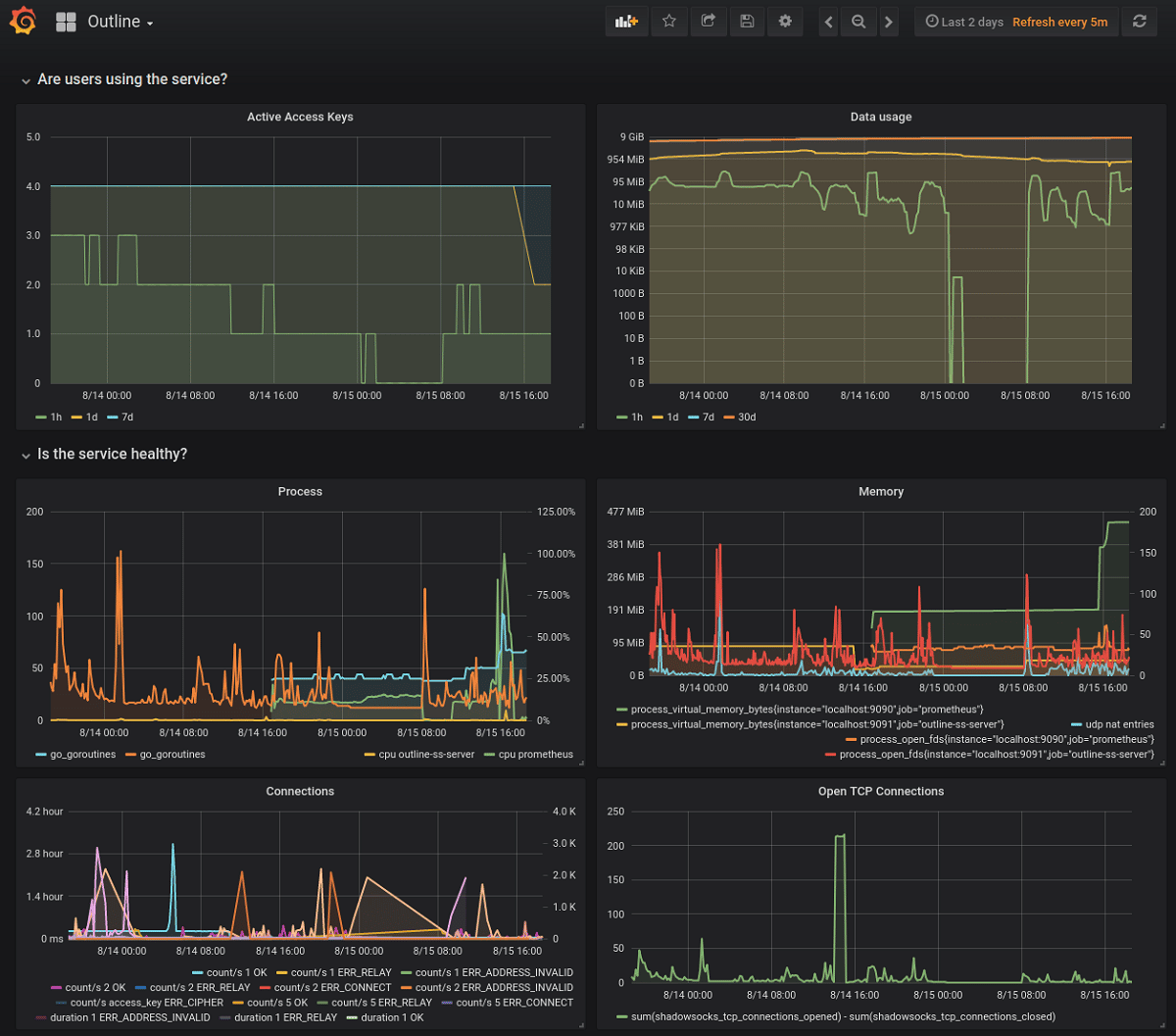

As diferenças entre outline-ss-server e go-shadowsocks2 se resumem ao suporte para conectar vários usuários. através de uma única porta de rede, a capacidade de abrir várias portas de rede para receber conexões, suporte para reinicializações a quente e atualizações de configuração sem interromper as conexões, ferramentas integradas de monitoramento e medição de tráfego baseadas na plataforma prometheus .io.

Vale ressaltar que recentemente, a principal atividade do projeto Shadowsocks foi focada no desenvolvimento de um novo servidor na linguagem Rust, e a implementação do Go não é atualizada há mais de um ano e está visivelmente atrasada em funcionalidade.

O servidor ss-schema também adiciona proteção contra solicitações de pesquisa e ataques de repetição de tráfego. Un ataque a través de solicitudes de verificación tiene como objetivo determinar la presencia de un proxy, por ejemplo, un atacante puede enviar conjuntos de datos de diferentes tamaños al servidor Shadowsocks de destino y analizar cuántos datos leerá el servidor antes de determinar un error y cerrar a conexão. . Um ataque de repetição é baseado em sequestrar uma sessão entre um cliente e um servidor e, em seguida, tentar reenviar os dados sequestrados para determinar a presença de um proxy.

Para se proteger contra ataques por meio de solicitações de verificação, o servidor outline-ss-server, quando dados ruins chegam, ele não encerra a conexão e não mostra um erro, em vez disso, continua a receber informações, agindo como uma espécie de buraco negro. Para proteger contra reprodução, os dados recebidos do cliente também são verificados quanto a repetições usando somas de verificação armazenado para as últimas mil sequências de handshake (máximo de 40 mil, o tamanho é definido na inicialização do servidor e consome 20 bytes de memória por sequência). Para bloquear respostas repetidas do servidor, todas as sequências de handshake do servidor usam códigos de autenticação HMAC com rótulos de 32 bits.

Em termos de nível de ocultação de tráfego, o protocolo Shadowsocks na implementação do servidor ss-scheme está próximo do transporte conectável Obfs4 na rede Tor anônima. O protocolo foi criado para contornar o sistema de censura de tráfego da China (o "Grande Firewall da China") e permite ocultar o tráfego encaminhado através de outro servidor de forma bastante eficaz (o tráfego é problemático para identificar devido à conexão de uma semente aleatória e à simulação de um fluxo contínuo fluxo).

SOCKS5 é usado como protocolo para solicitações de proxy: um proxy compatível com SOCKS5 é iniciado no sistema local, que canaliza o tráfego para um servidor remoto a partir do qual as solicitações são executadas. O tráfego entre o cliente e o servidor é colocado em um túnel criptografado, ocultando o fato de que a criação é a principal tarefa do Shadowsocks. O tunelamento TCP e UDP é suportado, assim como a criação de túneis arbitrários, não limitados ao SOCKS5, usando plugins que se assemelham a transportes plugáveis no Tor.

Pára interessados no projeto, você deve saber que Outline-ss-server foi escrito em Go e lançado sob a licença Apache 2.0. O código do servidor proxy go-shadowsocks2, criado pela comunidade de desenvolvedores Shadowsocks, é usado como base.