Estamos muito acostumados a falar de soluções de segurança baseadas em software, como antivírus, firewall, IDS, programas de criptografia, 2FA, etc. No entanto, para alguns usuários, o segurança baseada em hardware é um pouco mais na sombra, apesar do fato de que eles poderiam ser mais poderosos e mais fáceis de implementar soluções em alguns casos.

Por isso dediquei este artigo especialmente a fornecer essas soluções hardware para segurança que você pode usar em casa ou na empresa:

Teclas U2F

Os Teclas U2F eles são baratos, e é um tipo de sistema de autenticação dupla baseado em hardware. Para poder usar este dispositivo USB, tudo o que você precisa fazer é conectá-lo ao seu PC como se fosse um pendrive, apenas na primeira vez ele gerará um número aleatório para gerar diferentes hashes que serão usados para fazer login no link plataformas ou serviços.

Quando você precisa fazer login nesse serviço, tudo o que você precisa fazer é conectar a chave USB na porta e aguardar o navegador reconhece e verifica. Dessa forma, outras pessoas sem esse dispositivo não poderão acessar sua conta mesmo que saibam a senha.

Essas chaves geralmente Compatível com os principais navegadores da web, como Mozilla Firefox, Google Chrome, Opera, etc., além de alguns serviços conhecidos, como Google (GMAIL, Docs, Adsense,…), Dropbox, GitHub, Facebook, etc.

Se você se atrever a comprar qualquer uma dessas chaves USB, aqui estão algumas recomendações (é importante que eles tenham um certificado FIDO2):

firewall de hardware

Un firewall ou firewalls, é um sistema de defesa que bloqueia o acesso não autorizado à rede ou permite comunicações autorizadas pelo usuário ou administrador do sistema. Bem, além dos baseados em software, existem também os baseados em hardware.

Esses dispositivos podem ser interessantes para empresas e servidores, podendo configurá-los de forma semelhante a um roteador, a partir de uma interface web usando o navegador. Além disso, sendo colocados entre a Internet e o roteador, todos os dispositivos conectados a esse roteador estarão protegidos, sem que seja necessário configurar cada um.

Esses dispositivos podem ser encontrados de forma mais compacta, semelhante a um roteador, para uso doméstico ou para racks de servidores. Algum recomendações são:

- Para casa:

- Para a empresa:

- Para servidor (rack):

Roteador VPN e Caixa VPN

Como você sabe, um VPN (Rede Privada Virtual) permite que você crie um canal criptografado para navegar na Internet com mais segurança. Além disso, impedirá que seus dados de navegação sejam acessíveis pelo ISP, você poderá acessar conteúdos bloqueados em sua área alterando o IP para o de outro país, melhorará seu anonimato, etc. Muitos desses serviços podem ser usados por meio de aplicativos clientes, no entanto, esses aplicativos devem ser instalados em cada um dos dispositivos que você conecta a uma rede para que todos fiquem sob a proteção da VPN.

- Melhores serviços de VPN

Uma solução é usar um roteador/caixa vpn que permite configurar esses serviços (ExpressVPN, NordVPN, VyperVPN, CyberGhost, Surfshark, IPVanish...) e assim todos os dispositivos que você conectar a ele estarão protegidos (dispositivos móveis, smart TVs, consoles, PCs, IoT, etc. ). Mesmo que não houvesse aplicativo cliente para essa plataforma.

Alguns recomendações do roteador bom para usar com VPN:

A Shellfire também tem o caixa vpn, que são automáticos e configurados automaticamente para facilitar as coisas para usuários não técnicos:

hardware de criptografia

El encriptação geralmente é uma tarefa um tanto "pesada" para o hardware. No entanto, existem cartões ou dispositivos de criptografia de hardware que auxiliam o software. Esses sistemas implementam um processador dedicado para isso, o que pode ser uma vantagem. Existem alguns baseados em chips ARM, em x86, também em formato de cartão PCI, chaves USB para criptografar dados, etc.

Algumas das soluções mais práticas para ter o seu dados criptografados são Chaves USB e discos rígidos externos eles têm sistema de criptografia embutido. aqui você pode encontrar algumas recomendações como:

Você também tem NAS criptografado por hardware incluído, para ter sua "nuvem" privada e segura, como:

Hardware de token PKI

Os Tokens PKI são dispositivos de hardware que armazenam chaves privadas e certificados digitais de forma segura. Quando você precisa criptografar, descriptografar ou assinar algum tipo de serviço, procedimento, etc., você pode usar esses dispositivos com segurança.

No mercado você pode encontrar várias dessas soluçõescomo os de Grupo Thales, segurança de macro, as de Microcosmo, etc.

Você também tem à sua disposição alguns Leitores de SmartCard ou smart card, bem como para o DNI eletrônico para realizar transações online. Alguns desses dispositivos recomendados são:

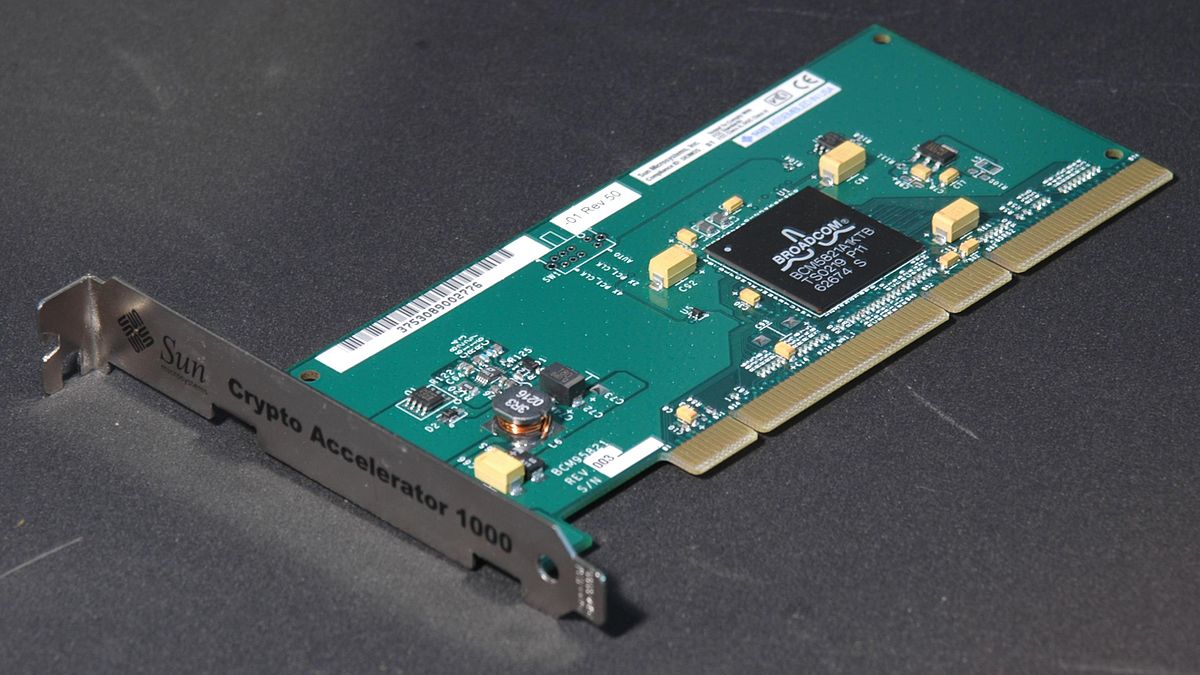

Acelerador SSL/TLS

Os aceleradores SSL/TSL de hardware São dispositivos que também contribuem para a segurança, e que você encontra em diversos formatos, como placas de expansão PCI, além de serem instalados em racks. Uma forma de descarregar a CPU deste trabalho, já que este outro componente será dedicado a ele. No entanto, esses sistemas não são usados em casa ou em pequenas empresas, mas em servidores.

Sistema de pagamento de hardware seguro

Estes sistemas de pagamento seguros por hardware eles também não fazem muito sentido em casa, mas fazem para algumas organizações, empresas, etc. Esses sistemas HSM são dispositivos de aprimoramento de segurança e resistentes a adulterações que podem ser usados no setor bancário de varejo. Assim, oferece altos níveis de proteção para chaves de criptografia, PINs de clientes usados em cartões de tarja magnética e emissões de chip EMV (ou similar), etc. Alguns fornecedores deste tipo de soluções são Thales, PayCore, serviços como MyHMSGenericName, etc.

Carteira ou bolsa para criptomoedas

Wallet, ou portfólio, carteira, carteira virtual, ou como você quiser chamar, é um sistema para armazenar e gerenciar seus ativos em criptomoedas. Ele pode ser implementado por software ou também por hardware, projetado exclusivamente para armazenar as chaves públicas e privadas de suas criptomoedas.

Alguns recomendações de compra são:

sensores biométricos

Existem vários tipos de sensor biométrico para melhorar a segurança do hardware, podendo substituir os métodos de acesso por credenciais convencionais (nome de usuário e senha) pelo reconhecimento de parâmetros biométricos únicos em cada pessoa. Por exemplo, existem alguns como:

- Sensores de impressão digital.

- Reconhecimento facial.

- reconhecimento de íris.

- Reconhecimento de voz.

- Geometria da mão.

- Verificação de assinatura.

Eles podem ser usados para várias aplicações, desde o acesso a um serviço ou login, até a abertura de portas, etc. Em outras palavras, eles podem não apenas ajudá-lo a melhorar a segurança digital, mas também em nível físico ou de perímetro. Alguns dispositivos que podem lhe interessar são:

Fechadura Kensington e similares

O famoso fechadura Kensington É um conector de segurança que pode ser inserido em um pequeno orifício incluído em alguns modelos de laptops e cuja finalidade é evitar o roubo desses dispositivos. Ele é usado para ancorar uma trava e foi projetado e fabricado pela Kensington Computer Products. Atualmente, existem outras marcas que oferecem soluções semelhantes.

Alguns recomendações de compra são:

outros

Existem tambem muitas outras soluções para melhorar a segurança do hardware, alguns não sem controvérsia, outros muito baratos e práticos. Das capas usuais para as câmeras frontais (a webcam de um laptop, AIO, telefones celulares), para que não o monitorem sem o seu consentimento, a geradores de dados falsos, como o carregador Lama.