O Grupo de Trabalho de engenharia de internet (IETF), que é responsável pelo desenvolvimento de protocolos e arquitetura da Internet, concluiu a formação de um RFC para o protocolo Network Time Security (NTS) e publicou a especificação associada ao identificador RFC 8915.

O RFC recebeu o status de "Proposta Padrão", após o que se iniciará o trabalho de dar à RFC o status de Projeto de Norma, o que na verdade significa uma completa estabilização do protocolo e levando em consideração todos os comentários feitos.

Padronização NTS é um passo importante para melhorar a segurança dos serviços de sincronização de tempo e proteger os usuários de ataques que imitam o servidor NTP ao qual o cliente se conecta.

A manipulação de invasores para definir a hora errada pode ser usada para comprometer a segurança de outros protocolos sensíveis ao tempo, como o TLS. Por exemplo, alterar a hora pode levar a uma interpretação incorreta dos dados de validade dos certificados TLS.

Até agora, o O NTP e a criptografia simétrica dos canais de comunicação não garantem que o cliente interaja com o alvo e não com um servidor NTP falsificado, e a autenticação de chave não é generalizada, pois é muito complicada de configurar.

Durante os últimos meses, vimos muitos usuários de nosso serviço de tempo, mas muito poucos usam o Network Time Security. Isso deixa os computadores vulneráveis a ataques que imitam o servidor que usam para obter o NTP. Parte do problema era a falta de daemons NTP disponíveis que suportassem NTS. Esse problema agora está resolvido: chrony e ntpsec suportam NTS.

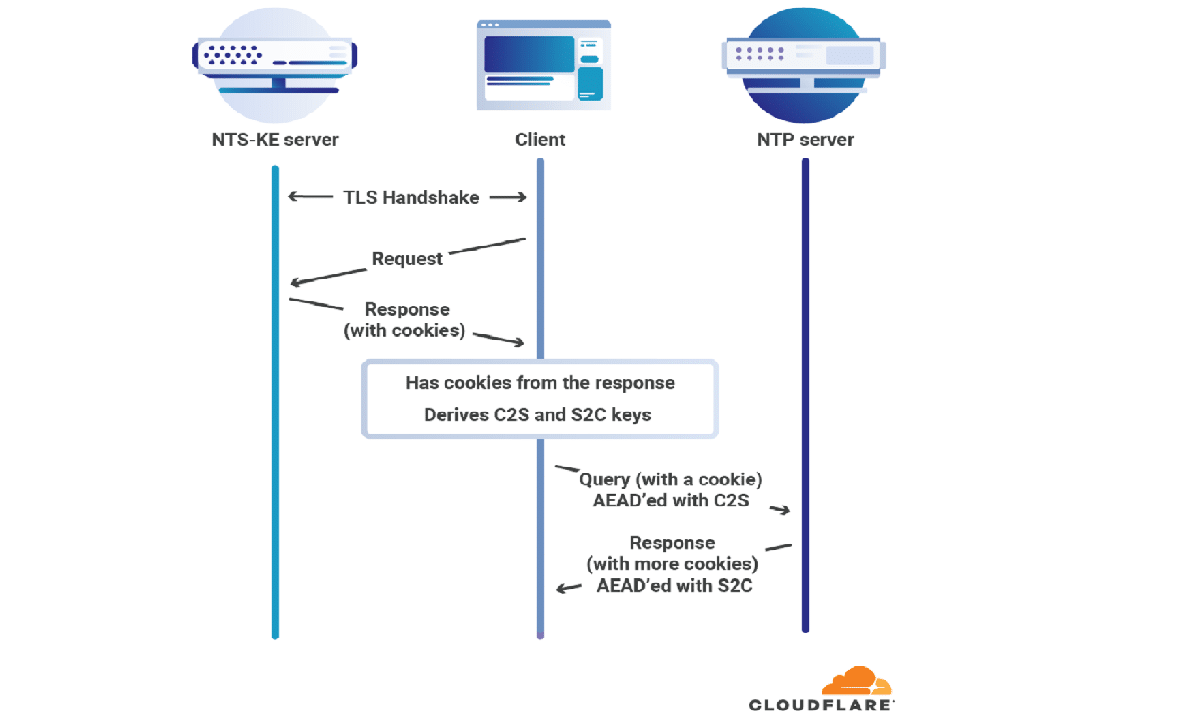

NTS usa elementos de infraestrutura de chave pública (PKI) e permite o uso de TLS e criptografia autenticada com dados associados (AEAD) para proteger criptograficamente as comunicações cliente-servidor via Network Time Protocol (NTP).

NTS inclui dois protocolos separados: NTS-KE (Estabelecimento de chave NTS para lidar com a autenticação inicial e negociação de chave por TLS) e NTS-EF (Campos de extensão NTS, responsáveis por criptografar e autenticar uma sessão de sincronização de tempo).

NTS adicionar vários campos estendidos aos pacotes NTP e armazena todas as informações de estado apenas no lado do cliente por meio de um mecanismo de transmissão de cookies. A porta de rede 4460 é dedicada ao tratamento de conexões NTS.

O tempo é a base da segurança de muitos dos protocolos, como o TLS, nos quais confiamos para proteger nossas vidas online. Sem uma hora exata, não há como determinar se as credenciais expiraram ou não. A ausência de um protocolo de tempo seguro fácil de implementar tem sido um problema para a segurança da Internet.

As primeiras implementações do NTS padronizado foram propostas nas versões recentemente lançadas do NTPsec 1.2.0 e do Chrony 4.0.

Chrony fornece um cliente NTP separado e implementação de servidor que é usado para sincronizar a hora exata em várias distribuições Linux, incluindo Fedora, Ubuntu, SUSE / openSUSE e RHEL / CentOS.

NTPsec é desenvolvido sob a liderança de Eric S. Raymond e é um fork da implementação de referência do protocolo NTPv4 (NTP Classic 4.3.34), focado em redesenhar a base de código para melhorar a segurança (limpeza de código obsoleto, métodos de prevenção de intrusão e funções protegidas) trabalhar com memória e cadeias).

Sem o NTS ou a autenticação de chave simétrica, não há garantia de que o seu computador esteja realmente se comunicando com o NTP que você pensa que está. A autenticação de chave simétrica é difícil e dolorosa de configurar, mas até recentemente era o único mecanismo seguro e padronizado para autenticar NTP. O NTS usa o trabalho que vai para a infraestrutura de chave pública da web para autenticar servidores NTP e certificar-se de que, quando você configurar seu computador para falar com time.cloudflare.com, esse seja o servidor do qual seu computador obtém o horário.

Se você quiser saber mais sobre isso, você pode conferir os detalhes no link a seguir.