Um grupo de pesquisadores da Universidade de Amsterdã e da Escola Técnica Superior Suíça em Zurique desenvolveu a técnica de ataque de rede "NetCAT" (Ataque de Cache de Rede) que permite usar métodos de análise de dados de canais de terceiros para determinar remotamente as teclas que um usuário pressiona enquanto trabalhava em uma sessão SSH. O problema só se manifesta em servidores que usam as tecnologias RDMA (Remote Direct Memory Access) e DDIO (Direct I / O to Data).

A Intel acredita que o ataque é difícil de implementar na prática.a, pois requer o acesso do invasor à rede local, além das condições e organização comunicações de host usando tecnologias RDMA e DDIO, que geralmente são usadas em redes isoladas, por exemplo, onde os clusters operam.

O método usado para o ataque assemelha-se à vulnerabilidade do Throwhammer, que permite que o conteúdo de bits individuais na RAM seja alterado por meio da manipulação de pacotes de rede em sistemas RDMA.

Os pesquisadores comentam que:

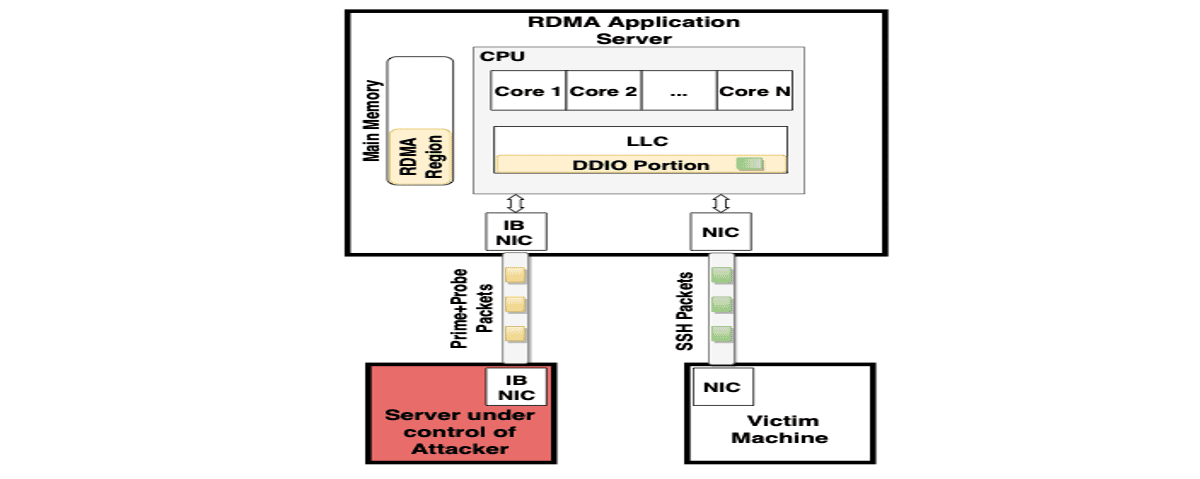

O novo problema é o resultado da minimização de atrasos usando o mecanismo DDIO, que fornece interação direta entre a placa de rede e outros dispositivos periféricos com o cache do processador (durante o processamento de pacotes da placa de rede, os dados são armazenados em cache e recuperados do cache, sem acesso à memória).

Graças ao DDIO, o cache do processador também inclui dados gerados durante atividades de rede maliciosas.

O ataque NetCAT se baseia no fato de que as placas de rede armazenam dados em cache ativamente, e a velocidade de processamento de pacotes em redes locais modernas é suficiente para influenciar o preenchimento do cache e determinar a presença ou ausência de dados no cache por meio da análise de atrasos na transmissão de dados.

Ao usar sessões interativas, por exemplo via SSH, um pacote de rede é enviado imediatamente após pressionar uma tecla, isto é, atrasos entre pacotes são correlacionados com atrasos entre pressionamentos de tecla.

Usando métodos de análise estatística e levando em consideração que os atrasos entre as teclas digitadas geralmente dependem da posição de uma tecla no teclado, é possível com alguma probabilidade recriar a informação de entrada. Por exemplo, a maioria das pessoas tende a digitar "s" depois de "a" muito mais rápido do que "g" depois de "s".

As informações armazenadas em cache pelo processador também permitem que você julgue o tempo exato dos pacotes enviados pela placa de rede ao processar conexões como SSH.

Ao gerar um certo fluxo de tráfego, um invasor pode determinar quando novos dados aparecem no cache associado a uma determinada atividade no sistema.

Para analisar o conteúdo do cache, é utilizado o método Prime + Probe, que consiste em preencher o cache com um conjunto de valores de referência e medir o tempo de acesso aos mesmos no momento do preenchimento para determinar as alterações.

É possível que a técnica proposta pode ser usado para determinar não apenas pressionamentos de tecla, mas também outros tipos de dados confidenciais armazenados em cache pela CPU.

Em nosso ataque, aproveitamos o fato de que o servidor de aplicativos habilitado para DDIO tem um recurso compartilhado (o cache de último nível) entre os núcleos da CPU e a placa de rede. Fazemos engenharia reversa das propriedades importantes do DDIO para entender como o cache é compartilhado com o DDIO.

Potencialmente, um ataque pode ser executado quando o RDMA está desabilitado, mas sem o RDMA sua eficácia é reduzida e a execução é significativamente complicada.

Também é possível usar DDIO para organizar um canal de comunicação secreto usado para transferir dados depois que um servidor foi comprometido, contornando os sistemas de segurança.

fonte: https://www.vusec.net