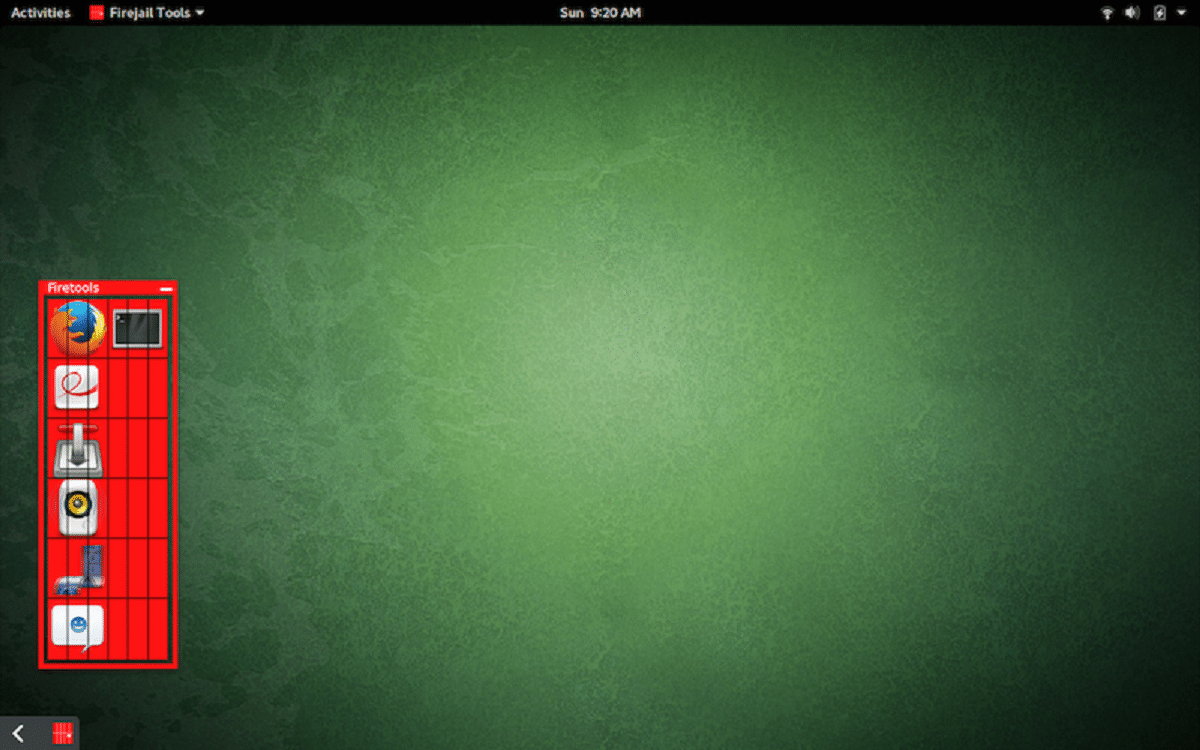

Cadeia de Incêndio é um framework que desenvolve um sistema para a execução isolada de aplicações gráficas, console e servidor. Usando Firejail minimiza o risco de comprometer o sistema principal ao executar programas não confiáveis ou potencialmente vulneráveis. O programa é escrito em C, distribuído sob a licença GPLv2 e pode funcionar em qualquer distribuição Linux.

Cadeia de Incêndio usa namespaces, AppArmor e filtragem de chamadas de sistema (seccomp-bpf) no Linux para isolamento. Uma vez iniciado, o programa e todos os seus processos filhos usam representações separadas de recursos do kernel, como pilha de rede, tabela de processos e pontos de montagem.

Os aplicativos dependentes podem ser combinados em uma sandbox comum. Se desejado, o Firejail também pode ser usado para iniciar os contêineres Docker, LXC e OpenVZ.

Sobre o Firejail

Ao contrário das ferramentas de isolamento de contêineres, Firejail é extremamente simples de configurar e não requer a preparação de uma imagem do sistema: a composição do contêiner é formada com base no conteúdo do sistema de arquivos atual e é removida após o término do aplicativo.

Se fornecem ferramentas flexíveis para definir regras de acesso ao sistema de arquivos, você pode determinar quais arquivos e diretórios têm acesso negado ou negado, conectar sistemas de arquivos temporários (tmpfs) para dados, restringir o acesso somente leitura a arquivos ou diretórios, combinar diretórios usando bind-mount e overlayfs.

Para um grande número de aplicativos populares, incluindo Firefox, Chromium, VLC, entre outros, os perfis de isolamento de chamadas do sistema foram preparados imediatamente.

Para obter os privilégios necessários para configurar uma sandbox, o executável firejail é instalado com o sinalizador raiz SUID (após a inicialização, os privilégios são redefinidos).

O que há de novo no Firejail 0.9.62?

Nesta nova versão destaca-se que vem com mais perfis adicionados para inicialização do aplicativo isolado com o qual o número total de perfis chega a 884.

Além disso configuração de limite de cópia de arquivo foi adicionada ao arquivo de configuração /etc/firejail/firejail.config, Isso permite que você limite o tamanho dos arquivos que serão copiados para a memória usando as opções "–private- *" (por padrão, o limite é definido para 500 MB).

A chamada chroot agora não é feita com base no caminho, mas em vez disso, usa pontos de montagem com base no descritor de arquivo.

Das outras mudanças:

- Nos perfis, é permitido o uso de depuradores.

- Filtragem aprimorada de chamadas de sistema usando o mecanismo seccomp.

- A detecção automática de sinalizadores do compilador é fornecida.

- O diretório / usr / share está na lista de permissões para uma variedade de perfis.

- Novos scripts auxiliares gdb-firejail.sh e sort.py foram adicionados à seção conrib.

- Proteção aprimorada no estágio de execução de código privilegiado (SUID).

- Para perfis, novos sinais condicionais HAS_X11 e HAS_NET são implementados para verificar a presença do servidor X e o acesso à rede.

Como instalar o Firejail no Linux?

Para aqueles que estão interessados em poder instalar o Firejail em sua distribuição Linux, eles podem fazer isso seguindo as instruções que compartilhamos abaixo.

No Debian, Ubuntu e derivados a instalação é bastante simples, pois eles podem instalar o Firejail a partir dos repositórios de sua distribuição ou eles podem baixar os pacotes deb preparados de fonte forja.

No caso de escolher a instalação nos repositórios, basta abrir um terminal e executar o seguinte comando:

sudo apt-get install firejail

Ou se eles decidiram baixar os pacotes deb, eles podem instalar com seu gerenciador de pacotes preferido ou a partir do terminal com o comando:

sudo dpkg -i firejail_0.9.62_1*.deb

Enquanto para o caso do Arch Linux e derivados a partir disso, basta executar:

sudo pacman -S firejail

Para o caso do Fedora, RHEL, CentOS, OpenSUSE ou qualquer outra distro com suporte para pacotes rpm pode obter os pacotes de o seguinte link.

E a instalação é feita com:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

configuração

Assim que a instalação for concluída, agora teremos que configurar a sandbox e também ter o AppArmor habilitado.

Em um terminal, vamos digitar:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Para saber seu uso e integração você pode consultar seu guia no link a seguir.