Recentemente, a equipe de Docker emitiu um comunicado de segurança para anunciar o acesso não autorizado a um banco de dados Docker Hub por uma pessoa não identificada. A equipe do Docker tomou conhecimento da intrusão que durou apenas um curto período em 25 de abril de 2019.

O banco de dados Docker Hub expôs informações confidenciais de aproximadamente 190,000 usuários, incluindo nomes de usuário e senhas com hash, bem como tokens para os repositórios GitHub e Bitbucket, cujo uso não recomendado por terceiros pode comprometer a integridade dos repositórios de código.

De acordo com a opinião de Docker, as informações no banco de dados incluíam tokens de acesso para os repositórios GitHub e Bitbucket que são usados para compilação automática de código no Docker Hub, bem como nomes de usuário e senhas de uma pequena porcentagem de usuários: 190,000 contas de usuário Eles representam menos de 5% dos usuários do Docker Hub.

Na verdade, As chaves de acesso do GitHub e do Bitbucket armazenadas no Docker Hub permitem que os desenvolvedores modifiquem o código do projeto e compilar automaticamente a imagem no Docker Hub.

Os aplicativos das pessoas afetadas podem ser modificados

O risco potencial para os 190,000 usuários cujas contas foram expostas é que, se um invasor obtiver acesso aos seus tokens de acesso, você pode obter acesso ao repositório de código privado que eles podem modificar com base nas permissões armazenadas no token.

No entanto, se o código for alterado pelos motivos errados e imagens comprometidas forem implementadas, isso pode levar a sérios ataques à cadeia de abastecimentojá que as imagens do Docker Hub são comumente usadas em aplicativos e configurações de servidor.

Em seu comunicado de segurança publicado na sexta à noite, Docker disse que já havia revogado todos os tokens e chaves de acesso na tela.

Docker também disse que melhora seus processos gerais de segurança e revisa suas políticas. Ele também anunciou que as novas ferramentas de monitoramento já estão em vigor.

No entanto, é importante que os desenvolvedores, que usaram a construção automática do Docker Hub, verifique seus repositórios de projeto para acesso não autorizado.

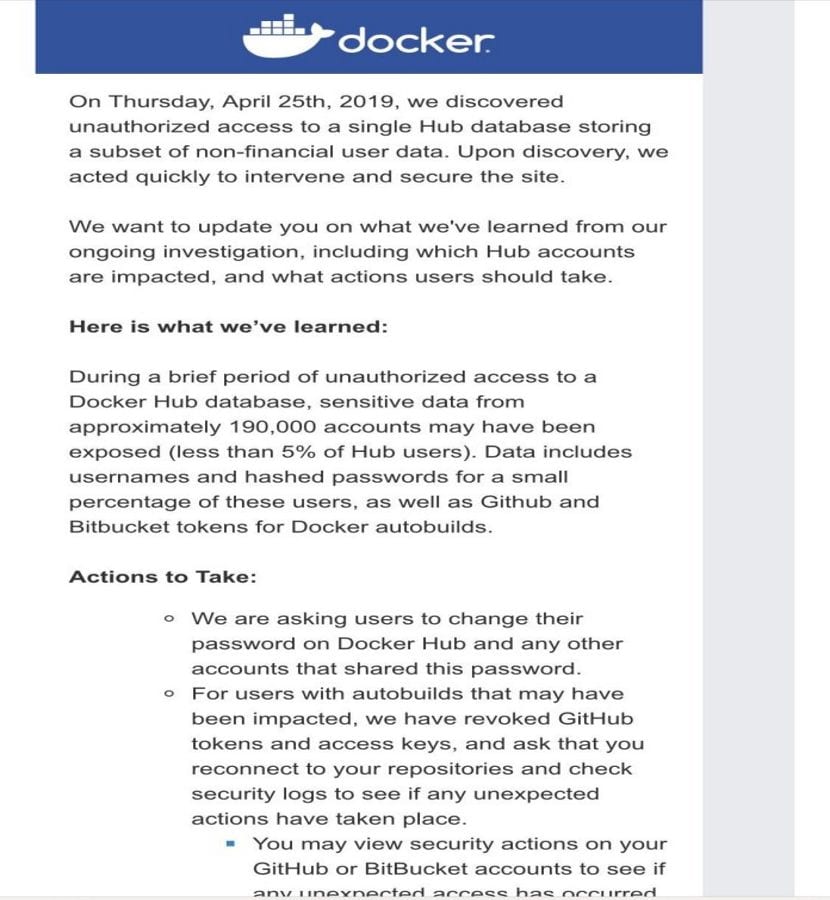

Aqui está o aviso de segurança postado por Docker na noite de sexta-feira:

Na quinta-feira, 25 de abril de 2019, descobrimos acesso não autorizado a um único banco de dados de hub que armazena um subconjunto de dados de não usuários. financeiro Após a descoberta, agimos rapidamente para intervir e proteger o site.

Queremos que você saiba o que aprendemos com nossa investigação em andamento, incluindo quais contas do Docker Hub são afetadas e quais ações os usuários precisam realizar.

Isso é o que aprendemos:

Durante um curto período de acesso não autorizado a um banco de dados Docker Hub, dados confidenciais de aproximadamente 190,000 contas (menos de 5% dos usuários do Hub) podem ter sido expostos.

Os dados incluem os nomes de usuário e senhas com hash de uma pequena porcentagem desses usuários, bem como os tokens Github e Bitbucket para compilações automáticas do Docker.

Ação a ser tomada:

Pedimos aos usuários que alterem suas senhas no Docker Hub e qualquer outra conta que compartilhe esta senha.

Para usuários com servidores de criação automática que podem ter sido afetados, revogamos as chaves de acesso e tokens do GitHub e você é solicitado a se reconectar aos seus repositórios e verificar os logs de segurança para ver se há alguma ação. Eventos imprevistos ocorreram.

Você pode verificar as ações de segurança em suas contas GitHub ou BitBucket para ver se houve algum acesso inesperado nas últimas 24 horas.

Isso pode afetar suas compilações atuais de nosso serviço de compilação automatizado. Você pode precisar desconectar e reconectar seu provedor de origem Github e Bitbucket como descrito no link abaixo.